Unveränderliche Backups und ihre Rolle in der Datenresilienz

ESG, ein führendes IT-Forschungsunternehmen, hat kürzlich IT-Führungskräfte weltweit befragt, um zu bewerten, wie gut ihre Backup-Speicherumgebungen auf die wachsende Ransomware-Bedrohung vorbereitet sind.

Die Ergebnisse waren schockierend: Zwei Drittel der Organisationen wurden in den letzten zwei Jahren angegriffen, und die meisten Angriffe zielten auf Backups ab, um die Wiederherstellung unmöglich zu machen und Lösegeldzahlungen zu erzwingen.

Deshalb wenden sich zukunftsorientierte Organisationen immutable Backups zu. Indem Backup-Daten für einen definierten Aufbewahrungszeitraum physisch unveränderlich gemacht werden, stellt Immutability sicher, dass Sie immer einen sauberen, vertrauenswürdigen Wiederherstellungsweg haben, wenn Ransomware zuschlägt.

In diesem Artikel erfahren Sie, was immutable Backups sind, warum sie jetzt wichtiger denn je sind und wie Sie sie effektiv implementieren, um Ransomware-resistente Resilienz in Ihre Backup-Strategie zu integrieren.

Wichtige Erkenntnisse

- Immutable Backups sind von Natur aus ransomware-resistent. Mit WORM-Richtlinien sperrt Immutability Daten auf der Speicherebene und macht sie physisch unveränderlich – selbst mit gestohlenen Admin-Anmeldeinformationen.

- Cyber-Resilienz hängt von Speicher ab, nicht nur von Software. „Löschschutz“-Flags und Admin-Kontrollen können umgangen werden. Nur speicherseitig durchgesetzte Immutability garantiert, dass die Aufbewahrungssperren bis zu ihrem Ablauf bestehen bleiben.

- Backups sind jetzt das primäre Ziel von Ransomware. In den meisten Angriffen gehen Hacker zuerst auf Wiederherstellungsdaten los. Immutable Backups beseitigen dieses Risiko, indem sie sicherstellen, dass Wiederherstellungspunkte nicht verschlüsselt, gelöscht oder stillschweigend beschädigt werden können.

- Ootbi (Out-of-the-Box Immutability) liefert Immutability speziell für Veeam. Ootbi integriert Immutability auf der Speicherebene, setzt Zero Trust-Prinzipien durch und vereinfacht das Management für schlanke IT-Teams.

Was ist ein unveränderbares Backup?

Ein unveränderliches Backup ist eine Backup-Kopie, die während des gesamten Aufbewahrungszeitraums nicht modifiziert, gelöscht oder verschlüsselt werden kann. Das bedeutet, dass niemand – nicht einmal ein privilegierter Admin oder ein vollständig kompromittierter Angreifer – diese Backup-Daten ändern oder löschen kann.

Dieses Immutability wird auf der Speicherebene durch Mechanismen wie S3 Object Lock im Write Once, Read Many (WORM)-Modus durchgesetzt. Im Gegensatz zu berechtigungsbasierten „Nur-Lese“-Flags, die immer noch umgangen werden können, stellt speicher-native Immutability sicher, dass Daten physisch und logisch gesperrt sind, bis die Aufbewahrungsrichtlinie abläuft.

In der Praxis garantieren immutable Backups, dass jeder Wiederherstellungspunkt eine vertrauenswürdige, unveränderte Kopie der Geschichte ist, und bieten Ihrer Organisation einen sauberen Weg zur Wiederherstellung, wenn jede andere Sicherheitsmaßnahme versagt.

Schützen Immutable Backups vor Ransomware?

Studien zeigen, dass in 96% der Ransomware-Angriffe Backup-Daten das primäre Ziel sind, die vor der Verschlüsselung der Produktionssysteme beschädigt oder gelöscht werden. Wenn das passiert, ist die Wiederherstellung verloren.

Gleichzeitig sind sich 81% der IT-Führungskräfte einig, dass unveränderliches Backup-Speicher der beste Weg ist, um sich gegen Ransomware zu schützen. Warum? Weil es die Wiederherstellungsdaten unberührbar macht – selbst wenn Angreifer die volle administrative Kontrolle erlangen.

Deshalb ist Immutability als letzte Verteidigungslinie gegen Ransomware bekannt, die eine reibungslose Wiederherstellung nach Ransomeware ermöglicht, wenn alles andere kompromittiert ist.

So stoppen immutable Backups Ransomware-Taktiken:

- Speicherseitige Sperrung: Daten sind auf der Speicherebene geschützt, nicht durch Softwareberechtigungen, sodass selbst Domänen-Admins oder gehackte Dienstkonten sie nicht ändern können.

- Anmeldeinformationssichere Schutz: Gestohlene oder erhöhte Anmeldeinformationen können Daten Immutability nicht umgehen – die Aufbewahrungsregeln sind bis zum Ablauf fest verdrahtet.

- Write-once Integrität: WORM-Richtlinien verhindern, dass Ransomware saubere Wiederherstellungspunkte mit beschädigten oder verschlüsselten Daten überschreibt.

- Garantierter Wiederherstellungsweg: Jedes unveränderliches Backup ist ein verifizierbarer Schnappschuss der Geschichte, der sicherstellt, dass die Wiederherstellungsdaten sauber, konsistent und zugänglich bleiben.

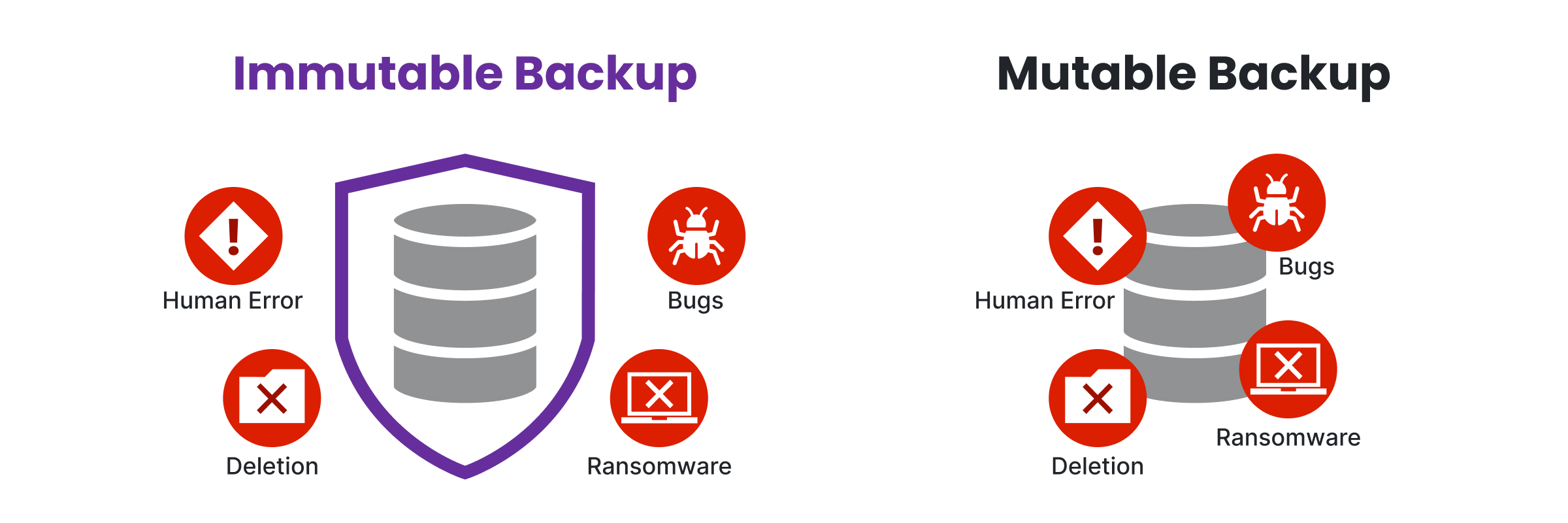

Immutable Backup vs. Traditionelles (Mutable) Backup

Der Hauptunterschied zwischen mutable und immutable Backups besteht darin, dass das eine echte Ransomware-Resilienz bietet, während das andere weiterhin anfällig für zunehmend raffinierte Angriffe bleibt.

- Mutable Backups hängen von Berechtigungen und Vertrauensmodellen ab, die Ransomware routinemäßig umgeht, um Wiederherstellungsdaten zu beschädigen oder zu löschen.

- Immutable Backups hingegen beseitigen diese Schwäche vollständig, indem sie speicherseitige Regeln durchsetzen, die Ransomware nicht ändern kann, selbst mit gestohlenen Anmeldeinformationen.

Um die Lücke in der Datensicherung besser zu veranschaulichen, sind hier die grundlegenden Mechanismen hinter jeder Backup-Strategie:

| Aspekt | Traditionelles (Mutable) Backup | Immutable Backup |

|---|---|---|

| Datenkontrolle | Geregelt durch Softwareberechtigungen, ACLs oder Admin-Anmeldeinformationen | Auf Speicherebene durchgesetzt – Daten können nicht modifiziert oder gelöscht werden, bis die Aufbewahrung abläuft |

| Anfälligkeit für Ransomware | Hoch: Ransomware kann Backup-Dateien verschlüsseln oder löschen, sobald sie den Admin-Zugriff kompromittiert | Keine: Ransomware kann Daten unter Immutability-Regeln nicht ändern, verschlüsseln oder löschen |

| Risiko von Insider-Bedrohungen | Erhöht: privilegierte Benutzer oder böswillige Insider können Backups manipulieren oder entfernen | Neutralisiert: Selbst privilegierte Konten können Immutability-Richtlinien nicht außer Kraft setzen |

| Stille Korruption | Möglich: Alte Wiederherstellungspunkte können stillschweigend überschrieben oder durch fehlerhafte Daten ersetzt werden | Unmöglich: WORM-Regeln stellen sicher, dass jeder Wiederherstellungspunkt während des gesamten Aufbewahrungszeitraums intakt bleibt |

| Recovery-Sicherheit | Ungewiss: Wiederherstellungen müssen überprüft werden, um sicherzustellen, dass die Daten nicht manipuliert wurden | Garantiert: Jeder Wiederherstellungspunkt ist ein verifizierter Schnappschuss einer sauberen Geschichte |

| Compliance & Auditierbarkeit | Hängt von Zugriffsprotokollen und Kontrollen ab, die manipuliert werden können | Erzeugt eine kryptografisch verifizierbare, unveränderliche Prüfspur – erfüllt HIPAA-, GDPR- und NIS2-Standards |

| Betriebsaufwand | Erfordert häufige Überwachung, Tests und manuelle Überprüfung der Backup-Integrität | Minimal: Immutability setzt den Schutz automatisch auf der Speicherebene durch |

| Kosten-Nutzen-Abwägung | Niedrigere Anfangskosten, aber setzt Organisationen katastrophalen Ransomware-Ausfallzeiten aus | Leicht höhere Speicherkosten, aber mindert multimillionenschwere Geschäftseinbußen |

Die Hauptvorteile von Immutable Backups

- Cyberangriffssichere Schutz: Unveränderlichkeit blockiert nicht nur Ransomware, sondern auch Malware, Insider-Sabotage und Lieferkettenausnutzung, indem sie Daten auf der Speicherebene sperrt, außerhalb der Reichweite von gestohlenen Anmeldeinformationen oder bösartigen Skripten.

- Resilienz gegen menschliche Fehler: Löschungen, falsch konfigurierte Jobs oder versehentliche Löschungen können immutable Backups nicht löschen – einmal geschrieben, bleiben Wiederherstellungspunkte intakt, bis ihr Aufbewahrungszeitraum abläuft.

- Schnellere, zuverlässigere Wiederherstellung: Da immutable Wiederherstellungspunkte nicht manipuliert werden können, überspringen IT-Teams langwierige Integritätsprüfungen und stellen sofort von sauberen, verifizierten Daten wieder her – wodurch die Ausfallzeiten von Tagen auf Stunden verkürzt werden.

- Regulatorische und langfristige Aufbewahrung: Rahmenbedingungen wie HIPAA, GDPR und NIS2 verlangen nicht beschreibbare, nicht löschbare Speicherung; Immutability setzt dies von Natur aus durch und bewahrt gleichzeitig Archive für Audits, rechtliche Aufbewahrungen und geschäftliche Kontinuität.

- Forensische Prüfspuren: Immutable Backups schaffen eine verifizierbare Kette der Aufbewahrung, die genau erfasst, wann Daten geschrieben wurden, und sicherstellt, dass sie sich nicht geändert haben – entscheidend für Sicherheitsuntersuchungen, Ursachenanalysen und rechtliche Verteidigung.

- Reduzierte finanzielle Exposition: Durch die Neutralisierung von Ransomware und die Gewährleistung einer schnellen Wiederherstellung senkt Immutability die Kosten für Ausfallzeiten, vermeidet Lösegeldzahlungen und kann sogar die Prämien für Cyber-Versicherungen senken.

- Nachgewiesene Datenintegrität: Mit kryptografischem Hashing und WORM-Durchsetzung ist jedes unveränderliches Backup ein verifizierbarer Schnappschuss der Geschichte, der garantiert, dass Wiederherstellungspunkte sauber, konsistent und unkompromittiert sind.

So implementieren Sie Immutable Backups: Ein Schritt-für-Schritt-Ansatz

Wenn es richtig gemacht wird, wird die Implementierung von Immutability Ihre Backups von „wahrscheinlich sicher“ in wirklich resilient verwandeln. Wenn es falsch gemacht wird, ist es nur ein weiteres falsches Gefühl von Datensicherheit.

Hier ist das Schritt-für-Schritt-Handbuch zur Implementierung einer unveränderliches Backup-Lösung, die sicherstellt, dass sie unberührt bleibt, egal was Angreifer dagegen unternehmen.

Schritt 1: Eine resiliente Backup-Strategie etablieren

Jeder starke Immutability-Plan beginnt mit den Grundlagen. Wenn Ihre Backup-Architektur schwach ist, wird Immutability Sie nicht retten. Es wird nur schlechte Gewohnheiten festigen.

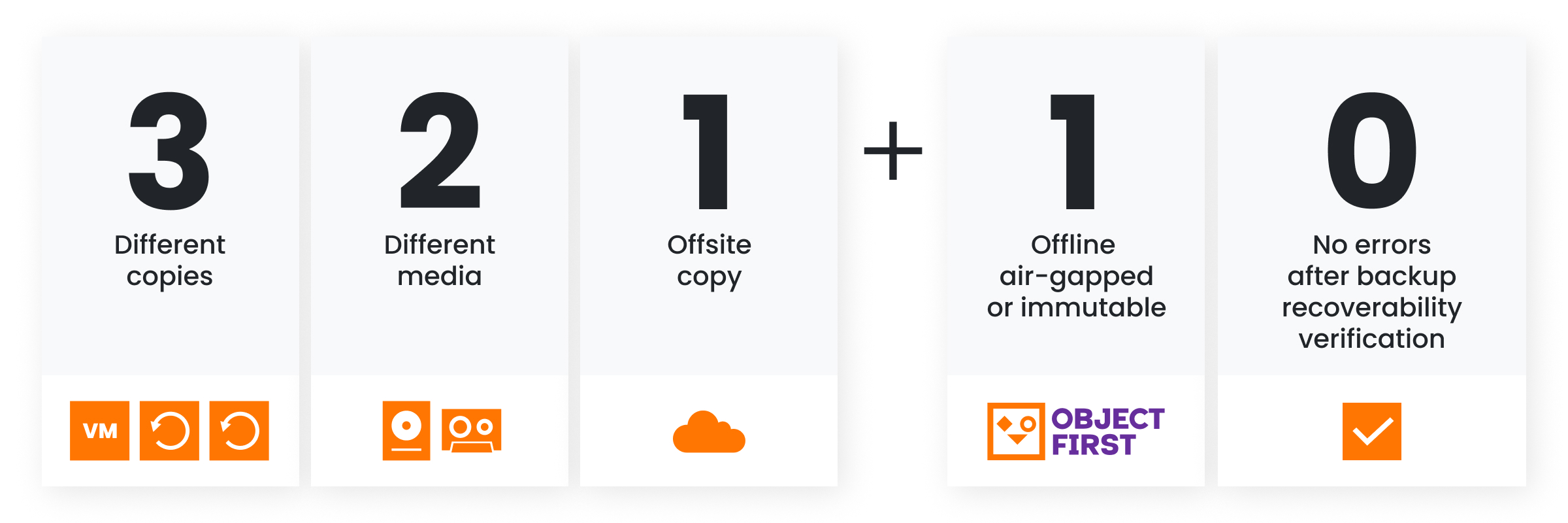

Deshalb ist die 3-2-1-1-0-Regel die Grundlage für alles und umfasst:

- 3 Kopien Ihrer Daten

- 2 verschiedene Speichermedien

- 1 Kopie außerhalb des Standorts

- 1 unveränderliche oder air-gapped Kopie

- 0 Backup-Verifizierungsfehler

Befolgen Sie dies, und Sie haben bereits die meisten einzelnen Fehlerquellen eliminiert. Ignorieren Sie es, und kein noch so „unveränderliches“ Speichermedium wird die Risse ausgleichen.

Schritt 2: Wählen Sie den richtigen speicherfähigen Speicher

Unveränderlichkeit lebt (oder stirbt) auf der Speicherebene. Wenn Ihre Plattform keine echten WORM (Write Once, Read Many)-Richtlinien durchsetzen kann, dann ist „Löschschutz“ nur Sicherheitstheater.

Hier sind die Hauptwege, wie Organisationen dies heute erreichen:

- Objektspeicher mit S3 Object Lock (AWS S3, lokale S3-kompatible Systeme wie Object First's Ootbi) bieten nativen Immutability mit flexiblen Aufbewahrungssperren, die zu modernen Backup-Workflows passen.

- WORM-Medien wie Tape bleiben eine kosteneffektive Archivierungsoption, aber die Abrufgeschwindigkeit und der betriebliche Aufwand machen es weniger praktisch für eine schnelle Wiederherstellung.

- Vom Anbieter gesicherte Repositories (wie gehärtete Linux-Repos in Veeam-Umgebungen) bieten Immutability auf Betriebssystemebene, obwohl sie eine wasserdichte Trennung der Berechtigungen erfordern, um Missbrauch durch Administratoren zu verhindern.

Bei der Bewertung sollten Sie nicht nur fragen: „Unterstützt es Immutability?“ Fragen Sie, wo und wie die Sperre durchgesetzt wird. Wenn dies nicht auf der Speicherebene selbst geschieht, bauen Sie auf Sand.

Schritt 3: Aufbewahrungsrichtlinien definieren und durchsetzen

Unveränderlichkeit ohne intelligente Aufbewahrungsplanung ist wie ein Tresor mit offenen Türen. Es sieht sicher aus, bis Sie es tatsächlich benötigen.

Um Immutability sinnvoll zu machen, benötigen Sie präzise, durchsetzbare Richtlinien, die mit den Realitäten Ihrer Organisation übereinstimmen.

Hier ist, woran Sie sie verankern sollten:

- Compliance-Vorgaben (HIPAA, GDPR, NIS2, SEC usw.)

- Geschäfts- RTO/RPO-Ziele (wie viele Daten Sie sich leisten können zu verlieren vs. wie schnell Sie wiederherstellen müssen)

- Archivierungsbedürfnisse (rechtliche Aufbewahrung, historische Analyse, langfristige Kontinuität)

Sperren Sie diese Regeln mit Aufbewahrungssperren wie dem Governance-Modus für die Kontrolle durch Administratoren und dem Compliance-Modus für die Gewährleistung auf Regulierungsbehördenebene ein.

So oder so, das Ergebnis ist dasselbe: Kein privilegierter Account, kein bösartiges Skript oder Fehltritt kann geschützte Daten vor ihrer Zeit löschen.

Schritt 4: Zugriff und Berechtigungstrennung absichern

Unveränderlichkeit sperrt Daten auf der Speicherebene, aber wenn die Zugriffskontrollen nachlässig sind, werden Angreifer einfach durch die Haustür hereinkommen.

Der Schlüssel ist, strenge Berechtigungsgrenzen zu schaffen, damit kein einzelner Account oder Kompromiss die Schutzkette durchbrechen kann.

Um es richtig zu machen, benötigen Sie:

- Rollenbasierte Zugriffskontrolle (RBAC) hält Backup-Administratoren, Speicheradministratoren und Sicherheitsadministratoren in separaten Bahnen.

- MFA und PAM (Privileged Access Management) stellen sicher, dass ein gestohlenes Passwort allein keine Backups löschen oder ändern kann.

- Segmentierung isoliert Backup-Systeme von Produktionsdomänen, sodass ein Domain-Controller-Angriff nicht nach unten kaskadieren kann.

RBAC, MFA und Segmentierung sind wie Wächter, und ohne sie vertrauen Sie auf Glück statt auf Sicherheit.

Schritt 5: Implementieren Sie Offsite-Kopien und Air Gaps

Unveränderlichkeit allein reicht nicht aus, wenn Ihre Backups im gleichen Explosionsradius wie die Produktion leben.

Echte Datenresilienz kommt von Isolation, die verhindert, dass Angreifer (oder Katastrophen) gleichzeitig auf jede Kopie zugreifen können.

Der Aufbau dieses Sicherheitsnetzes umfasst:

- Cloud-basierte unveränderliche Ebenen, um sowohl geografische als auch Netzwerkisolierung bereitzustellen.

- Air-gapped Systeme, wie Tape oder Offline-Repositories, schneiden Malware vollständig ab, indem sie die Angriffsfläche entfernen.

- Verzögerte Löschungen schaffen einen letzten Puffer, falls jemand mit den Aufbewahrungseinstellungen manipuliert, sodass Daten lange genug verweilen, um sie wiederherzustellen.

Redundanz über Umgebungen hinweg (Objektspeicher vor Ort) stellt sicher, dass kein einzelner Fehler, kein Verstoß oder keine Katastrophe Sie auslöscht, was den Unterschied zwischen Backups und überlebensfähigen Backups ausmacht.

Schritt 6: Automatisieren Sie die Verifizierung und Überwachung

Ein unveränderliches Backup, der nicht getestet wird, ist nur eine tröstliche Illusion. Sie möchten keine Korruption, Fehlkonfigurationen oder verpasste Aufbewahrungssperren mitten in einem Ausfall entdecken.

Deshalb muss die Verifizierung unermüdlich und automatisiert sein.

- Integritätsprüfungen: Hash-basierte Validierung stellt sicher, dass jeder Datenblock genau so ist, wie er beim Schreiben war.

- Regelmäßige Testwiederherstellungen: beweisen, dass Ihre RTO/RPO-Ziele nicht nur Zahlen auf einer Folie sind – sie funktionieren tatsächlich unter Druck.

- Ransomware-Erkennung: erkennt frühzeitig rote Flaggen, von unerwarteten Löschungen bis hin zu ungewöhnlichen Zugriffsversuchen oder abnormalen Änderungsraten.

Dies verwandelt Immutability von einem Versprechen in eine Garantie, denn wenn Sie nicht beweisen können, dass Ihre Backups bereit sind, sind sie es nicht.

Schritt 7: Validieren Sie durch reale Tests

Papierrichtlinien und Kontrollkästchen stoppen keine Verstöße – Drucktests tun es. Vertrauen Sie nicht nur darauf, dass Immutability funktioniert, versuchen Sie, es zu brechen.

- Löschversuche: überprüfen Sie, dass die Aufbewahrungssperren halten, selbst wenn privilegierte Konten verwendet werden.

- Red-Team-Übungen: simulieren Insider-Missbrauch oder Malware, die versucht, Backups zu korrumpieren.

- Fehlerpunkt-Tests: drücken Sie Ihr System, bis es ausfällt, und schließen Sie dann die Lücken, die Sie finden.

Die Organisationen, die gnadenlos testen, sind die, die sich erholen, wenn andere zusammenbrechen.

Ootbi: Der beste Speicher zur Implementierung unveränderlicher Backups für Veeam

Unveränderliche Backups sind nur so resilient wie der Speicher, auf dem sie sich befinden. Wenn die zugrunde liegende Plattform umgangen, falsch konfiguriert oder ausgenutzt werden kann, ist Immutability nur ein Etikett, kein echter Schutz.

Deshalb haben wir Ootbi (Out-of-the-Box Immutability) entwickelt, das sichere, einfache und leistungsstarke lokale Backup-Speicherlösungen für Veeam-Kunden bietet.

Ootbi ist sicher durch Design, wie von CISA definiert. Es wurde nach den neuesten Zero-Trust-Datenresilienz-Prinzipien entwickelt, die eine "Assume Breach"-Mentalität verfolgen, die akzeptiert, dass Personen, Geräte und Dienste, die versuchen, auf Unternehmensressourcen zuzugreifen, kompromittiert sind und nicht vertraut werden sollten.

Laden Sie das Whitepaper herunter und erfahren Sie, warum Ootbi der beste Speicher für Veeam ist.

Wie die Hans Hundegger AG unveränderliche Backups mit Ootbi implementierte

Die Hans Hundegger AG, ein weltweit führendes Unternehmen im Bereich CNC-Zimmerei-Maschinen, sah sich mit einer veralteten Backup-Infrastruktur konfrontiert, die mit den modernen Sicherheits- und Leistungsanforderungen nicht Schritt halten konnte. Mit einem schlanken IT-Team und steigenden Supportanfragen benötigten sie stärkere Ransomware-Schutz und einfachere Verwaltung.

Durch die Partnerschaft mit der Erik Sterck GmbH, setzten sie die Object First-Ootbi-Gerät ein, das aufgrund seiner Speicherebene Immutability ausgewählt wurde, um maximalen Schutz gegen Ransomware zu gewährleisten.

Die Ergebnisse waren dramatisch:

- Unveränderlicher Speicher bot Sicherheit gegen Ransomware-Bedrohungen

- Automatisierte Wiederherstellung garantierte, dass Backups durchgeführt werden und im Falle einer Katastrophe leicht wiederhergestellt werden können

- Die durchschnittliche Wiederherstellungszeit sank um 66%, von sechs Stunden auf zwei

- Nahtlose Integration mit Veeam-Architektur reduzierte den administrativen Aufwand erheblich

Lesen Sie die vollständige Fallstudie, um zu sehen, wie die Hans Hundegger AG die Sicherheit stärkte und die Wiederherstellung mit Ootbi von Object First beschleunigte.

Zusammenfassung

Unveränderliche Backups sind zur letzten Verteidigungslinie gegen Ransomware geworden, aber sie funktionieren nur, wenn sie korrekt implementiert werden. Durch das Sperren von Daten auf der Speicherebene mit WORM-Richtlinien, offsite Datenbackup Isolation und kontinuierlicher Überprüfung können Organisationen saubere Wiederherstellungspunkte garantieren, die kein Angreifer berühren kann.

Die Vorteile sind enorm: schnellere Wiederherstellungen, Widerstandsfähigkeit gegen Insider-Bedrohungen, Ransomware-Angriffe, menschliche Fehler und das Vertrauen, dass die Compliance-Anforderungen erfüllt sind. Und mit speziell entwickelten Lösungen wie Ootbi von Object First für Veeam ist Immutability nicht nur Theorie, sondern praktisch, skalierbar und in der realen Welt bewährt.

FAQ

Was ist ein unveränderliches Backup?

Ein unveränderliches Backup ist dasselbe wie ein unveränderliches Backup: Einmal geschrieben, können Daten nicht geändert, gelöscht oder überschrieben werden. Einige Anbieter vermarkten „unveränderlich“ als Unterscheidungsmerkmal, aber die branchenübliche Terminologie ist unveränderliches Backup.

Was ist der Unterschied zwischen luftdicht abgeschotteten und unveränderlichen Backups?

Luftdicht abgeschottete Backups sind physisch von Netzwerken getrennt, wodurch der Zugriff von Malware unterbrochen wird, was jedoch die Wiederherstellung kompliziert. Unveränderliche Backups bleiben online, sind jedoch auf der sicheren Datenspeicherebene unveränderlich, was Sicherheit mit schneller Wiederherstellung und besserer Integration in moderne Arbeitsabläufe kombiniert.

Wie oft sollten unveränderliche Backups aktualisiert werden?

Die Backup-Frequenz sollte mit der Häufigkeit übereinstimmen, mit der sich kritische Daten ändern, und mit dem RPO (Recovery Point Objective) übereinstimmen. Regelmäßige Überprüfungen sind entscheidend, um zu bestätigen, dass neue Wiederherstellungspunkte intakt und verwendbar sind.

Warum sind unveränderliche Backups jetzt wichtiger denn je?

Weil Ransomware jetzt gezielt Backup-Systeme angreift, 96% der Angriffe zuerst auf Wiederherstellungsdaten abzielen. Unveränderliche Backups beseitigen diese Angriffsfläche vollständig, indem sie Backups physisch unveränderlich machen, selbst mit gestohlenen Administratoranmeldeinformationen. Dieser Ansatz ist entscheidend, um Ransomware-Resilienz zu erreichen.

Was ist der Zeitraum der Unveränderlichkeit und warum ist er wichtig?

Der Immutability-Zeitraum ist das gesperrte Zeitfenster, während dessen Daten nicht geändert oder gelöscht werden können. Es ist entscheidend, ihn korrekt festzulegen: Zu kurz lässt Lücken für Ransomware, um sie auszunutzen, während zu lang die Speicherkosten in die Höhe treiben und die Flexibilität einschränken kann.