Repositório Seguro da Object First para Veeam: Ootbi e Segurança de TI

Como Aplicar Design Seguro à Arquitetura de Proteção de Dados

Por que alguém embarcaria em um avião voluntariamente? Afinal, viajar a 600 mph a uma altitude de 40 milhas em uma lata de metal altamente inflamável parece ser o modo de transporte menos seguro.

E ainda assim, todos sabem que o oposto é verdadeiro. A aviação desafia uma multitude de ameaças ao reforçar a segurança. Como resultado, voar é oficialmente a forma mais segura de viajar.

Você pode fazer uma afirmação semelhante sobre sua arquitetura de proteção de dados?

Segurança de TI e Backup

Neste artigo, analisaremos a segurança de TI na arquitetura de backup como um processo contínuo que precisa ser constantemente revisitado.

À medida que as ameaças mudam e se adaptam, nenhuma medida de segurança pode ser considerada garantida como uma solução única. É por isso que na Object First seguimos estruturas específicas para garantir que o Object First Ootbi (Imutabilidade Fora da Caixa) não seja apenas o melhor armazenamento para Veeam, mas também cumpra os mais recentes padrões de segurança, permanecendo consistentemente seguro, simples e poderoso.

Continue lendo para descobrir mais sobre nosso processo e segurança de backup em geral.

Quão Seguro É Seu Repositório Veeam Backup?

Se você está se sentindo aventureiro e quer testar a segurança do seu backup, experimente este exercício: envie e-mails de phishing falsos para seus funcionários e veja quantos caem na armadilha. É provável que não seja zero.

Um sistema não é seguro quando nunca pode ser violado, mas quando é projetado com as violações em mente.

Do ponto de vista da segurança de TI, não importa se as pessoas clicam no link malicioso em uma simulação de phishing. O que importa é se preparar para quando isso acontecer – implementando precauções personalizadas explicitamente projetadas para combater esse tipo de incidente.

Esse é o domínio da segurança de TI: desenvolver estratégias para prevenir e mitigar potenciais incidentes de dados, como ransomware.

Ah, certo, ransomware – o arqui-inimigo dos backups. Você sabia que o ransomware tem como alvo os backups 9 em cada 10 vezes? Os criminosos sabem que não serão pagos se você puder restaurar os dados que eles criptografaram para resgate.

No entanto, a criptografia ou destruição é apenas o que o ransomware faz uma vez que penetra o perímetro.

Para ser verdadeiramente à prova de ransomware, não espere até ter que parar a criptografia. Segmente a infraestrutura para conter a infiltração.

Como o Ransomware Pode Ser Entregue?

Esta pergunta deve fundamentar o design de cada repositório de backup à prova de ransomware. Podemos usá-la para antecipar várias maneiras que o ransomware pode entrar em nossos sistemas. Essas maneiras podem incluir:

- Engenharia social, também conhecida como phishing, pode assumir muitas formas – um bom e velho e-mail, um pop-up, uma ligação telefônica ou até mesmo um clone de Wi-Fi.

- Ameaças internas. Funcionários descontentes são uma força crescente por trás dos incidentes de segurança. De fato, as ameaças internas representam 31% das violações de dados.

- Credenciais roubadas. De acordo com um relatório da Mandiant, 40% dos ataques de ransomware em 2023 usaram credenciais comprometidas como vetor de ataque.

- Erro humano. O eterno problema de responsabilidades e erro humano sempre faz parte da lista dos principais riscos de segurança.

Designers e engenheiros devem identificar essas e outras ameaças às suas infraestruturas de backup e seguir com soluções eficazes. Somente assim poderão criar um appliance de backup robusto e seguro.

Práticas Recomendadas para o Appliance Backup

Ootbi, que significa imutabilidade fora da caixa, é um appliance de backup projetado especificamente para Veeam pelos fundadores da Veeam.

Desde nosso lançamento em 2022, o ransomware continua sendo uma preocupação central para especialistas em TI, e os backups permanecem a melhor maneira de proteger seus dados.

No entanto, os atores de ameaças e seus métodos evoluíram. Para acompanhar, estamos evoluindo com eles.

Por exemplo, a imutabilidade sempre foi nosso valor central. No entanto, eventualmente, tivemos que nos perguntar: a imutabilidade sozinha aborda os desafios de segurança atuais, ou devemos adicionar algo a ela para levar em conta outras ameaças?

A Imutabilidade É Sempre uma Coisa Boa?

Sim, estamos sendo provocativos. Afinal, a imutabilidade sempre foi vital para o nosso negócio. Está até mesmo no nome do nosso produto.

Por outro lado, o termo “imutabilidade” dominou tanto o discurso em cibersegurança que pode nos tornar alheios a outras ameaças – aquelas que a imutabilidade não pode abordar.

Lembre-se: a imutabilidade é apenas a última linha de defesa. Quando ela impede um agente malicioso de criptografar seus backups, dificilmente há motivo para celebração. Esse agente tem circulado por suas instalações há bastante tempo. Todas as outras defesas falharam, o que significa que a segurança de seus dados depende apenas do fino fio da imutabilidade.

Quando a imutabilidade impede o ransomware, significa que todas as outras defesas falharam. Não baseie a segurança dos seus dados apenas na imutabilidade.

É como se sua única garantia de segurança a bordo de um avião em cruzeiro fosse um pequeno paraquedas precariously envolto em seus braços.

Modelagem de Ameaças e Princípios de Design Seguro

Entrem a modelagem de ameaças e os princípios de design seguro. Essas estruturas de segurança foram desenvolvidas pela OWASP, o Projeto de Segurança de Aplicações Abertas em Todo o Mundo, uma organização internacional sem fins lucrativos com duas décadas de experiência na promoção das melhores práticas de segurança.

A OWASP desenvolveu a modelagem de ameaças e os princípios de design seguro para ajudar os engenheiros a equipar seus sistemas com mecanismos de defesa poderosos, relevantes e eficazes.

Os engenheiros usam a modelagem de ameaças e os princípios de design seguro como inspiração para elaborar mecanismos de defesa.

Esses mecanismos não devem ser arbitrários. Não existe uma lista de verificação de “10 coisas que todo sistema deve ter para ser seguro.” Em vez disso, a modelagem de ameaças e os princípios de design seguro são recomendações – ou sugestões. Designers e engenheiros usam essas sugestões para desenvolver medidas de segurança específicas para suas necessidades. Por exemplo, eles podem ampliar seu arsenal de defesa contra ransomware além da imutabilidade.

Vamos examinar as duas estruturas de segurança e sua aplicação ao backup, começando pela modelagem de ameaças.

O que é modelagem de ameaças em cibersegurança?

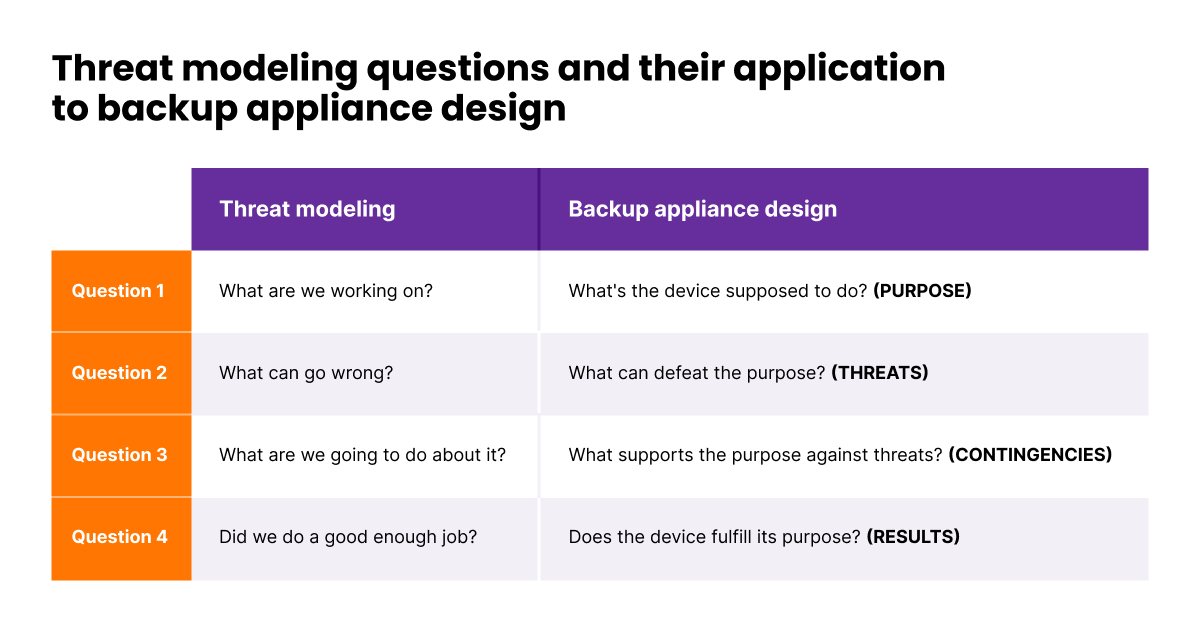

Na cibersegurança em geral e no design de arquitetura de backup especificamente, a modelagem de ameaças gira em torno de quatro perguntas-chave. Os engenheiros as fazem antes de se sentar à mesa de desenho. Idealmente, no entanto, eles nunca devem parar de fazê-las.

A segurança de TI é um processo contínuo, portanto, as quatro perguntas nunca podem ser respondidas de forma definitiva.

A modelagem de ameaças faz perguntas que você nunca pode responder de forma definitiva. A segurança de TI é um alvo em movimento, portanto, as respostas sempre mudarão.

Fig. 1. Perguntas de modelagem de ameaças e sua aplicação ao design de appliance de backup

Note que fizemos todas as perguntas sobre propósito. Isso porque o propósito é nossa medida final de sucesso e um princípio chave por trás do design e execução na Object First.

Além disso, a experiência nos diz que um propósito claramente definido ajuda a responder as outras perguntas de modelagem de ameaças com mais precisão.

Como Fazer Modelagem de Ameaças para Backups?

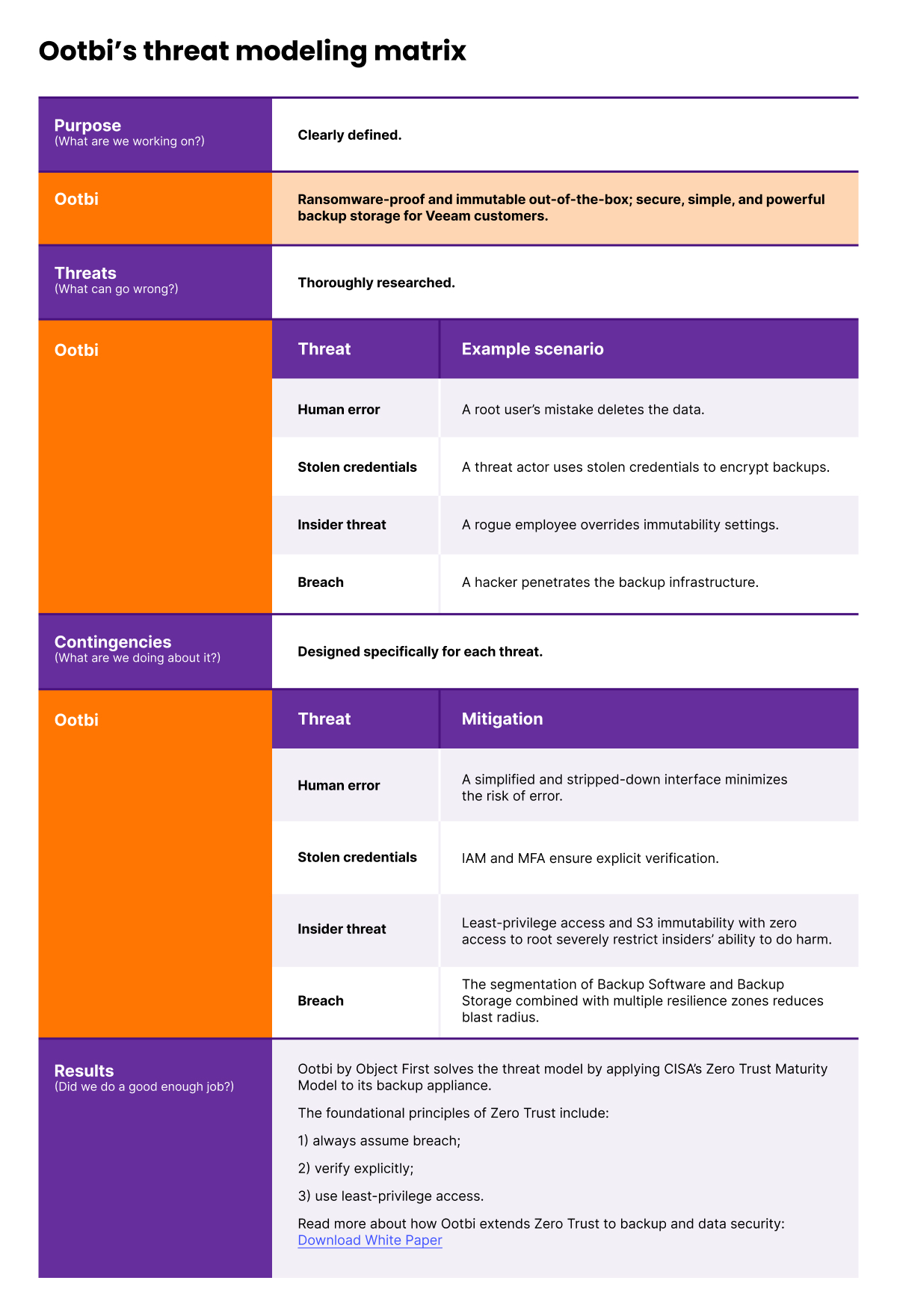

Um olhar mais atento à descrição do nosso produto tornará aparente nosso propósito ao criar o Ootbi:

À prova de ransomware e imutável fora da caixa, o Ootbi da Object First oferece armazenamento de backup seguro, simples e poderoso para clientes Veeam.

A descrição do produto destaca a imutabilidade, a integridade dos dados e a resiliência contra ransomware como as principais características de segurança do Ootbi.

Agora, o modelo de ameaças nos força a considerar: O que pode minar a imutabilidade do Ootbi? O que pode comprometer sua integridade de dados? O que pode diminuir sua resiliência contra ransomware?

Com uma mistura de imaginação e experiência, chegamos a cenários de ameaças plausíveis. Então, é hora de pesquisar, idealizar, engenheirar e implementar soluções para mitigar esses cenários.

Fig. 2. Matriz de modelagem de ameaças do Ootbi

Vamos agora passar para a outra estrutura desenvolvida pela OWASP: princípios de design seguro.

Quais São os Princípios de Design Seguro?

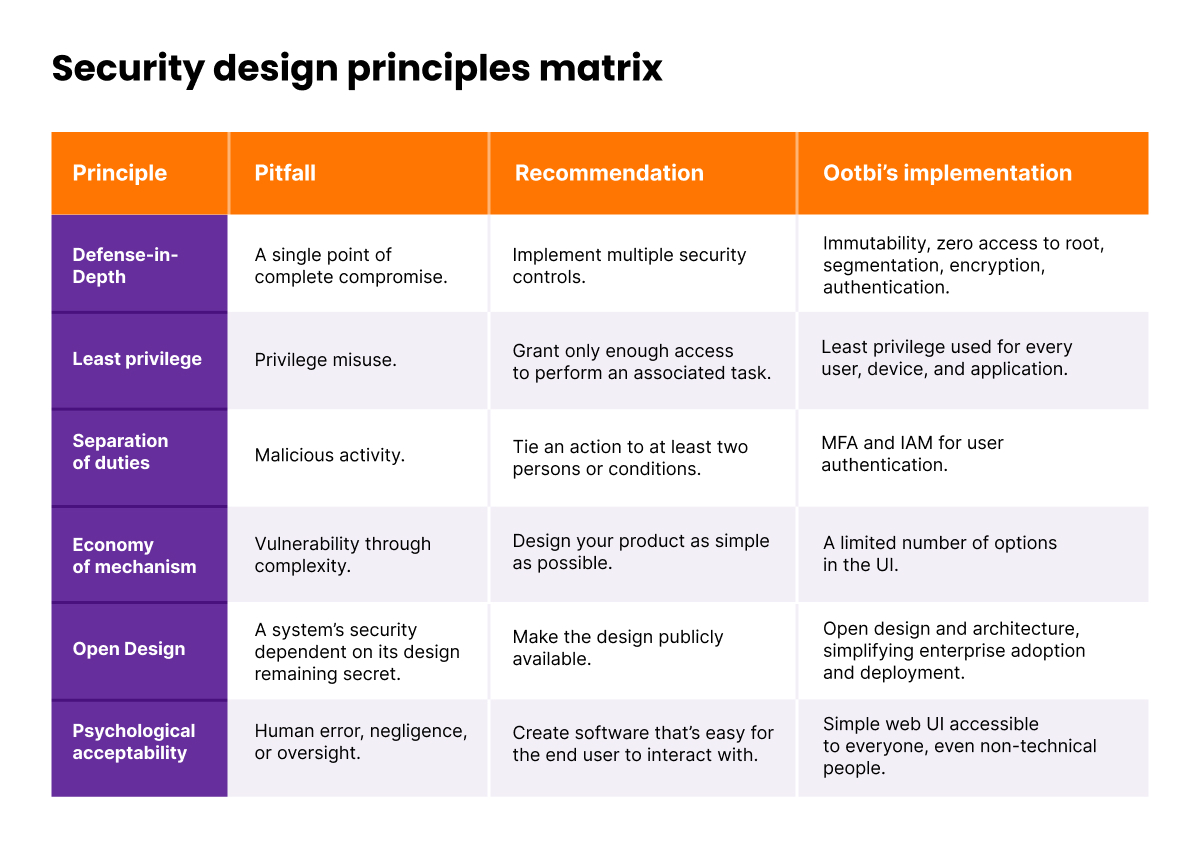

Assim como a modelagem de ameaças, os princípios de design seguro apoiam a criação de produtos seguros. No entanto, enquanto a modelagem de ameaças oferece um conjunto de perguntas abertas, os princípios de design seguro são um pouco mais prescritivos.

Cada princípio aborda uma armadilha de segurança particular. Essas armadilhas são amplamente universais. Por exemplo, evitar um único ponto de comprometimento total parece razoável, seja você construindo um appliance de backup ou um avião.

As recomendações de design seguro são universais seja você construindo um appliance de backup ou um avião.

Para cada uma dessas armadilhas, os princípios de design seguro propõem uma recomendação ampla, por exemplo, “Um único ponto de comprometimento total pode ser evitado com múltiplos controles de segurança.” No entanto, quais controles de segurança são utilizados e como devem ser implementados é uma questão de escolha e é melhor deixada para especialistas em segurança experientes.

Os princípios não prescrevem implementações específicas. Essa decisão é melhor deixada para especialistas em segurança.

Fig. 3. Matriz de princípios de design de segurança

Ootbi: Continuamente Avaliado por Especialistas na Área

Teoricamente, tudo o que você precisa para backups é Linux e armazenamento. Combine os dois com um pouco de mágica administrativa, e você terá um repositório Linux endurecido.

Seu repositório Linux endurecido será tão endurecido daqui a um ano?

Aviões são fabricados sob supervisão e de acordo com padrões de construção. Eles passam regularmente por manutenção, verificações de segurança e atualizações. Você não esperaria voar em um avião feito por conta própria, mesmo que tivesse um manual de instruções e um paraquedas para acompanhá-lo.

Assim como a aviação, a segurança de dados não é para quem tem mentalidade de faça você mesmo. Se você se preocupa com seus backups, há apenas uma maneira de ter certeza de que eles estarão tão seguros em um ano quanto estão hoje: contratar profissionais.

A Object First aplica continuamente modelagem de ameaças e princípios de design seguro ao Ootbi.

A Object First aplica modelagem de ameaças e princípios de design seguro ao Ootbi de forma contínua. Lançamos atualizações de software e oferecemos suporte 24/7 para que o usuário não precise se preocupar com configuração, manutenção ou adaptação ao cenário de ameaças em constante mudança. Fazemos tudo isso por eles.

Solicite uma demonstração hoje e veja como o Ootbi da Object First mantém continuamente os mais recentes padrões de segurança. Com o Ootbi, o repositório mais seguro para Veeam, você não precisa se preocupar se sua arquitetura de proteção de dados está atualizada: ela sempre está.