Sauvegardes immuables et leur rôle dans la résilience des données

ESG, une entreprise de recherche en informatique de premier plan, a récemment interrogé des dirigeants informatiques du monde entier pour évaluer à quel point leurs environnements de stockage de sauvegarde sont préparés à faire face à la menace croissante des ransomwares.

Les résultats étaient choquants : deux tiers des organisations ont été touchées au cours des deux dernières années, et la plupart des attaques ciblaient les sauvegardes, visant à rendre la récupération impossible et à forcer les paiements de rançon.

C'est pourquoi les organisations visionnaires se tournent vers des sauvegardes immuables. En rendant les données de sauvegarde physiquement inaltérables pendant une période de conservation définie, l'immuabilité garantit que vous disposez toujours d'un chemin de récupération propre et fiable lorsque les ransomwares frappent.

Dans cet article, vous apprendrez ce que sont les sauvegardes immuables, pourquoi elles sont plus importantes que jamais, et comment les mettre en œuvre efficacement pour construire une résilience à l'épreuve des ransomwares dans votre stratégie de sauvegarde.

Principaux enseignements

- Les sauvegardes immuables sont à l'épreuve des ransomwares par conception. Avec des politiques WORM, l'immuabilité verrouille les données au niveau du stockage, les rendant physiquement inaltérables, même avec des identifiants administratifs volés.

- La résilience cybernétique dépend du stockage, pas seulement du logiciel. Les indicateurs de "protection contre la suppression" et les contrôles administratifs peuvent être contournés. Seule l'immuabilité imposée par le stockage garantit que les verrous de conservation tiendront jusqu'à leur expiration.

- Les sauvegardes sont désormais la cible principale des ransomwares. Dans la plupart des attaques, les hackers s'attaquent d'abord aux données de récupération. Les sauvegardes immuables éliminent ce risque en garantissant que les points de récupération ne peuvent pas être chiffrés, supprimés ou silencieusement corrompus.

- Ootbi (Out-of-the-Box Immutability) fournit une immuabilité conçue pour Veeam. Ootbi intègre l'immuabilité au niveau du stockage, impose les principes de Zero Trust et simplifie la gestion pour les équipes informatiques réduites.

Qu'est-ce qu'une sauvegarde immuable ?

Une sauvegarde immuable est une copie de sauvegarde qui ne peut pas être modifiée, supprimée ou chiffrée pendant la durée de sa fenêtre de conservation. Cela signifie que personne—pas même un administrateur privilégié ou un attaquant entièrement compromis—ne peut altérer ou effacer ces données de sauvegarde.

Cette immuabilité est imposée au niveau du stockage par des mécanismes tels que S3 Object Lock en mode Écrire Une Fois, Lire Beaucoup (WORM). Contrairement aux indicateurs "lecture seule" basés sur des autorisations qui peuvent encore être contournés, l'immuabilité native au stockage garantit que les données sont physiquement et logiquement verrouillées jusqu'à l'expiration de sa politique de conservation.

En pratique, les sauvegardes immuables garantissent que chaque point de restauration est une copie fiable et non altérée de l'historique, offrant à votre organisation un chemin de récupération propre lorsque toutes les autres protections échouent.

Les sauvegardes immuables protègent-elles contre les ransomwares ?

Des études montrent que dans 96 % des attaques par ransomware, les données de sauvegarde sont la cible principale, corrompues ou supprimées avant que les systèmes de production ne soient chiffrés. Si cela se produit, la récupération est impossible.

En même temps, 81 % des dirigeants informatiques s'accordent à dire que le stockage sauvegarde immuable est le meilleur moyen de se protéger contre les ransomwares. Pourquoi ? Parce qu'il rend les données de récupération intouchables, même si les attaquants obtiennent un contrôle administratif total.

C'est pourquoi l'immuabilité est connue comme la dernière ligne de défense contre les ransomwares, permettant une récupération de ransomware fluide lorsque tout le reste est compromis.

Voici comment les sauvegardes immuables stoppent les tactiques des ransomwares :

- Verrouillage imposé par le stockage : Les données sont protégées au niveau du stockage, pas par des autorisations logicielles, donc même les administrateurs de domaine ou les comptes de service détournés ne peuvent pas les altérer.

- Protection à l'épreuve des identifiants : Les identifiants volés ou élevés ne peuvent pas contourner l'immuabilité des données—les règles de conservation sont câblées jusqu'à expiration.

- Intégrité en écriture unique : Les politiques WORM empêchent les ransomwares d'écraser des points de restauration propres avec des données corrompues ou chiffrées.

- Chemin de récupération garanti : Chaque sauvegarde immuable est un instantané vérifiable de l'histoire, garantissant que les données de récupération restent propres, cohérentes et accessibles.

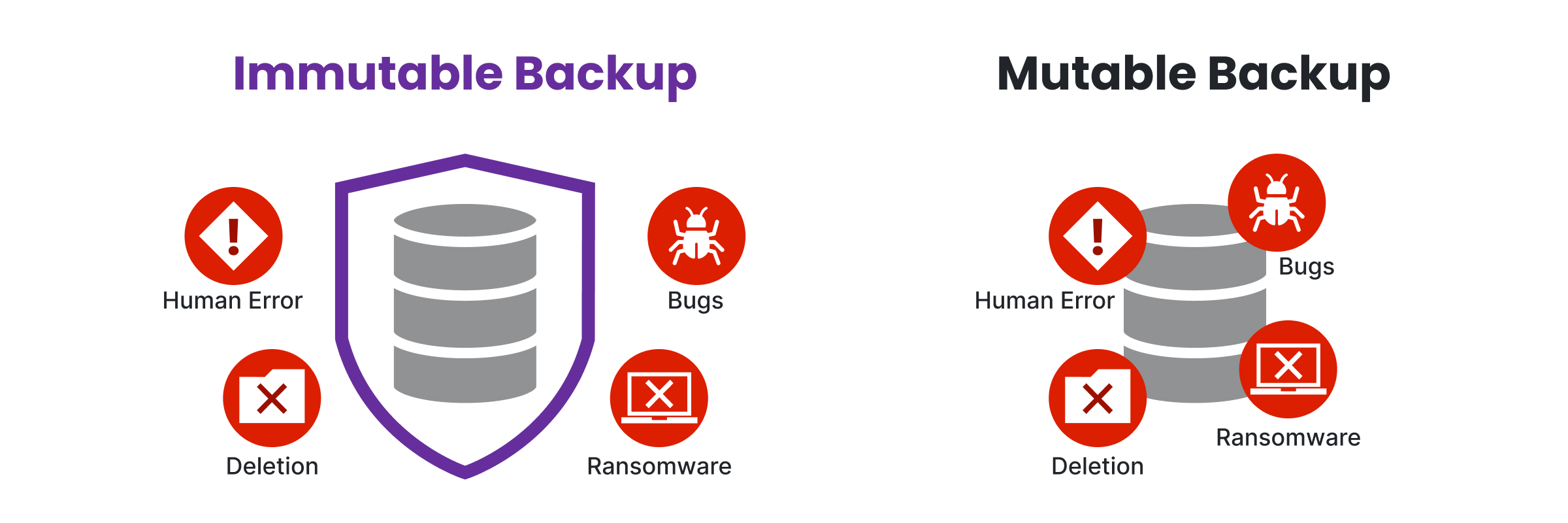

Sauvegarde immuable vs. Sauvegarde traditionnelle (mutable)

La principale différence entre les sauvegardes mutables et immuables est que l'une offre une véritable résilience contre les ransomwares, tandis que l'autre reste vulnérable à des attaques de plus en plus sophistiquées.

- Les sauvegardes mutables dépendent des autorisations et des modèles de confiance, que les ransomwares contournent régulièrement pour corrompre ou supprimer les données de récupération.

- Les sauvegardes immuables, en revanche, éliminent complètement cette faiblesse en imposant des règles au niveau du stockage que les ransomwares ne peuvent pas altérer, même avec des identifiants volés.

Pour mieux illustrer l'écart en matière de protection des données, voici les mécanismes fondamentaux derrière chaque stratégie de sauvegarde :

| Aspect | Sauvegarde traditionnelle (mutable) | Sauvegarde immuable |

|---|---|---|

| Contrôle des données | Régi par des autorisations logicielles, des ACL ou des identifiants administratifs | Imposé au niveau du stockage—les données ne peuvent pas être modifiées ou supprimées jusqu'à l'expiration de la conservation |

| Vulnérabilité aux ransomwares | Élevée : les ransomwares peuvent chiffrer ou supprimer des fichiers de sauvegarde une fois qu'ils ont compromis l'accès administratif | Aucune : les ransomwares ne peuvent pas altérer, chiffrer ou effacer des données sous les règles d'immuabilité |

| Risque de menaces internes | Élevé : les utilisateurs privilégiés ou les initiés malveillants peuvent altérer ou supprimer des sauvegardes | Neutralisé : même les comptes privilégiés ne peuvent pas contourner les politiques d'immuabilité |

| Corruption silencieuse | Possible : les anciens points de restauration peuvent être silencieusement écrasés ou remplacés par de mauvaises données | Impossible : les règles WORM garantissent que chaque point de restauration reste intact pendant toute sa période de conservation |

| Fiabilité de la récupération | Incertaine : les restaurations doivent être vérifiées pour s'assurer que les données n'ont pas été altérées | Garantie : chaque point de restauration est un instantané vérifié d'une histoire propre |

| Conformité & Auditabilité | Dépend des journaux d'accès et des contrôles qui peuvent être manipulés | Crée une piste d'audit cryptographiquement vérifiable et inaltérable — répond aux normes HIPAA, GDPR et NIS2 |

| Surcharge opérationnelle | Nécessite une surveillance fréquente, des tests et une vérification manuelle de l'intégrité des sauvegardes | Minimale : l'immuabilité impose automatiquement la protection au niveau du stockage |

| Coût vs. Risque | Coût initial plus bas, mais expose les organisations à des temps d'arrêt catastrophiques dus aux ransomwares | Coût de stockage légèrement plus élevé, mais atténue les pertes commerciales de plusieurs millions de dollars |

Les principaux avantages des sauvegardes immuables

- Protection à l'épreuve des cyberattaques : L'immuabilité bloque non seulement les ransomwares mais aussi les logiciels malveillants, le sabotage interne et les exploits de la chaîne d'approvisionnement en verrouillant les données au niveau du stockage, au-delà de la portée des identifiants volés ou des scripts malveillants.

- Résilience contre les erreurs humaines : Les suppressions, les travaux mal configurés ou les effacements accidentels ne peuvent pas effacer les sauvegardes immuables—une fois écrits, les points de récupération restent intacts jusqu'à l'expiration de leur fenêtre de conservation.

- Récupération plus rapide et plus fiable : Parce que les points de restauration immuables ne peuvent pas être altérés, les équipes informatiques évitent de longs contrôles d'intégrité et récupèrent immédiatement à partir de données propres et vérifiées—réduisant le temps d'arrêt de plusieurs jours à quelques heures.

- Conservation réglementaire et à long terme : Des cadres comme HIPAA, GDPR et NIS2 exigent un stockage non réinscriptible et non effaçable ; l'immuabilité impose cela par conception tout en préservant les archives pour les audits, les mises en attente légales et la continuité des affaires.

- Pistes d'audit de niveau judiciaire : Les sauvegardes immuables créent une chaîne de conservation vérifiable, capturant exactement quand les données ont été écrites et garantissant qu'elles n'ont pas changé—critique pour les enquêtes sur les violations, l'analyse des causes profondes et la défense légale.

- Exposition financière réduite : En neutralisant les ransomwares et en garantissant une récupération rapide, l'immuabilité réduit les coûts d'arrêt, évite les paiements de rançon et peut même diminuer les primes d'assurance cybernétique.

- Intégrité des données prouvée : Avec le hachage cryptographique et l'application des règles WORM, chaque sauvegarde immuable est un instantané vérifiable de l'histoire, garantissant que les points de restauration sont propres, cohérents et non compromis.

Comment mettre en œuvre des sauvegardes immuables : une approche étape par étape

Si cela est fait correctement, la mise en œuvre de l'immuabilité transformera vos sauvegardes de "probablement sûres" en véritable résilience. Si cela est mal fait, ce n'est qu'un autre faux sentiment de sécurité des données.

Voici le plan étape par étape pour mettre en œuvre une solution sauvegarde immuable, garantissant qu'elle reste intouchable peu importe ce que les attaquants lui lancent.

Étape 1 : Établir une stratégie de sauvegarde résiliente

Tout bon plan d'immuabilité commence par les bases. Si votre architecture de sauvegarde est faible, l'immuabilité ne vous sauvera pas. Elle ne fera que verrouiller de mauvaises habitudes.

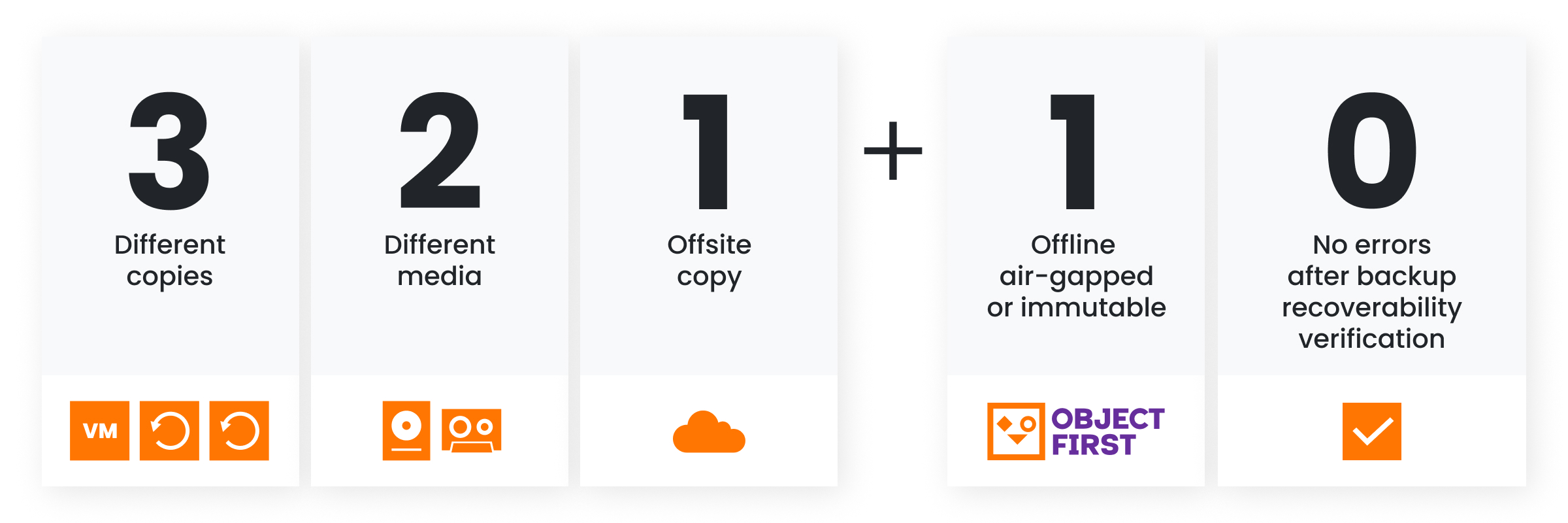

C'est pourquoi la règle 3-2-1-1-0 est la fondation de tout, impliquant :

- 3 copies de vos données

- 2 supports de stockage différents

- 1 copie hors site

- 1 copie immuable ou copie isolée

- 0 erreurs de vérification de sauvegarde

Suivez cela, et vous avez déjà éliminé la plupart des points de défaillance uniques. Ignorez-le, et aucune quantité de stockage "immuable" ne compensera les fissures.

Étape 2 : Choisir le bon stockage capable d'immuabilité

L'immuabilité vit (ou meurt) au niveau du stockage. Si votre plateforme ne peut pas appliquer de véritables politiques WORM (Write Once, Read Many), alors la "protection contre la suppression" n'est qu'un théâtre de sécurité.

Voici les principales façons dont les organisations y parviennent aujourd'hui :

- Le stockage d'objets avec S3 Object Lock (AWS S3, systèmes compatibles S3 sur site comme Object First's Ootbi) offre une immuabilité native avec des verrous de rétention flexibles qui s'adaptent aux flux de travail de sauvegarde modernes.

- Les médias WORM comme la bande restent une option d'archivage rentable, mais la vitesse de récupération et les frais généraux opérationnels la rendent moins pratique pour une récupération rapide.

- Les dépôts sécurisés par le fournisseur (comme les dépôts Linux durcis dans des environnements Veeam) offrent une immuabilité au niveau du système d'exploitation, bien qu'ils exigent une séparation des privilèges étanche pour prévenir les abus administratifs.

Lors de l'évaluation, ne demandez pas seulement "est-ce que cela prend en charge l'immuabilité ?" Demandez où et comment le verrou est appliqué. Si cela ne se produit pas au niveau du stockage lui-même, vous construisez sur du sable.

Étape 3 : Définir et appliquer des politiques de rétention

L'immuabilité sans planification intelligente de la rétention est comme un coffre-fort avec des portes ouvertes. Cela semble sécurisé jusqu'à ce que vous en ayez réellement besoin.

Pour rendre l'immuabilité significative, vous avez besoin de politiques précises et applicables qui s'alignent sur les réalités de votre organisation.

Voici à quoi les ancrer :

- Mandats de conformité (HIPAA, GDPR, NIS2, SEC, etc.)

- Objectifs RTO/RPO (combien de données vous pouvez vous permettre de perdre par rapport à la rapidité avec laquelle vous devez récupérer)

- Besoins d'archivage (suspensions légales, analyses historiques, continuité à long terme)

Verrouillez ces règles avec des verrous de rétention tels que le mode de gouvernance pour un contrôle administré et le mode de conformité pour une assurance au niveau des régulateurs.

Quoi qu'il en soit, le résultat est le même : aucun compte privilégié, script malveillant ou faux pas ne peut effacer des données protégées avant leur heure.

Étape 4 : Renforcer l'accès et la séparation des privilèges

L'immuabilité verrouille les données au niveau du stockage, mais si les contrôles d'accès sont négligents, les attaquants entreront simplement par la porte d'entrée.

La clé est de construire des limites de privilèges strictes afin qu'aucun compte unique ou compromission ne puisse briser la chaîne de protection.

Pour bien faire, vous avez besoin de :

- Contrôle d'accès basé sur les rôles (RBAC) maintient les administrateurs de sauvegarde, les administrateurs de stockage et les administrateurs de sécurité dans des voies séparées.

- MFA et PAM (Gestion des accès privilégiés) garantissent qu'un mot de passe volé seul ne peut pas supprimer ou modifier des sauvegardes.

- Segmentation isole les systèmes de sauvegarde des domaines de production afin qu'une violation du contrôleur de domaine ne puisse pas se propager en aval.

RBAC, MFA et segmentation sont comme des gardes, et sans eux, vous faites confiance à la chance plutôt qu'à la sécurité.

Étape 5 : Mettre en œuvre des copies hors site et des espaces d'air

L'immuabilité seule n'est pas suffisante si vos sauvegardes vivent dans le même rayon d'explosion que la production.

La véritable résilience des données provient de l'isolement, ce qui empêche les attaquants (ou les catastrophes) d'atteindre chaque copie à la fois.

Construire ce filet de sécurité implique :

- Niveaux immuables basés sur le cloud pour fournir à la fois une isolation géographique et réseau.

- Systèmes isolés, tels que des bandes ou des dépôts hors ligne, coupent complètement les logiciels malveillants en supprimant la surface d'attaque.

- Suppressions différées créent un tampon final si quelqu'un manipule les paramètres de rétention, les données persistent suffisamment longtemps pour être récupérées.

La redondance à travers les environnements (stockage d'objets sur site) garantit qu'aucun échec, violation ou catastrophe unique ne vous anéantit, faisant la différence entre avoir des sauvegardes et avoir des sauvegardes récupérables.

Étape 6 : Automatiser la vérification et la surveillance

Un sauvegarde immuable qui n'est pas testé n'est qu'une illusion réconfortante. Vous ne voulez pas découvrir de la corruption, des erreurs de configuration ou des verrous de rétention manqués au milieu d'une panne.

C'est pourquoi la vérification doit être implacable et automatisée.

- Vérifications d'intégrité : la validation basée sur le hachage garantit que chaque bloc de données est exactement comme il l'était lors de l'écriture.

- Restaurations de test régulières : prouvent que vos objectifs RTO/RPO ne sont pas juste des chiffres sur une diapositive - ils fonctionnent réellement sous pression.

- Détection de ransomware : détecte les signaux d'alerte tôt, des suppressions inattendues aux tentatives d'accès inhabituelles ou aux taux de changement anormaux.

Cela transforme l'immuabilité d'une promesse en une garantie, car si vous ne pouvez pas prouver que vos sauvegardes sont prêtes, elles ne le sont pas.

Étape 7 : Valider par des tests en conditions réelles

Les politiques sur papier et les cases à cocher ne stoppent pas les violations - les tests de pression le font. Ne faites pas simplement confiance à l'immuabilité, essayez de la briser.

- Tentatives de suppression : vérifiez que les verrous de rétention tiennent, même en utilisant des comptes privilégiés.

- Exercices de l'équipe rouge : simulez des abus internes ou des logiciels malveillants tentant de corrompre des sauvegardes.

- Tests de points de défaillance : poussez votre système jusqu'à ce qu'il échoue, puis fermez les lacunes que vous trouvez.

Les organisations qui testent sans pitié sont celles qui se rétablissent lorsque d'autres s'effondrent.

Ootbi : Le meilleur stockage pour mettre en œuvre des sauvegardes immuables pour Veeam

Les sauvegardes immuables ne sont aussi résilientes que le stockage sur lequel elles résident. Si la plateforme sous-jacente peut être contournée, mal configurée ou exploitée, l'immuabilité n'est qu'une étiquette, pas une véritable protection.

C'est pourquoi nous avons créé Ootbi (Out-of-the-Box Immutability), qui offre un stockage de sauvegarde sur site sécurisé, simple et puissant pour les clients de Veeam.

Ootbi est sécurisé par conception tel que défini par le CISA. Il a été construit autour des derniers principes Résilience des données Zero Trust, qui suivent un état d'esprit "Assume Breach" qui accepte que les individus, les appareils et les services tentant d'accéder aux ressources de l'entreprise soient compromis et ne doivent pas être dignes de confiance.

Téléchargez le livre blanc et découvrez pourquoi Ootbi est le meilleur stockage pour Veeam.

Comment Hans Hundegger AG a mis en œuvre des sauvegardes immuables avec Ootbi

Hans Hundegger AG, un leader mondial dans les machines de menuiserie CNC, a été confronté à une infrastructure de sauvegarde vieillissante qui ne pouvait pas suivre les exigences modernes en matière de sécurité et de performance. Avec une équipe informatique réduite et une augmentation des tickets de support, ils avaient besoin d'une gestion plus robuste et plus simple de protection contre ransomwares.

En s'associant à Erik Sterck GmbH, ils ont déployé l'appliance Object First’s Ootbi, qui a été sélectionnée pour son immuabilité au niveau du stockage, garantissant une protection maximale contre les ransomwares.

Les résultats ont été spectaculaires :

- Le stockage immuable a fourni une sécurité contre les menaces de ransomware

- La restauration automatisée a garanti que les sauvegardes ont lieu et sont facilement récupérables en cas de catastrophe

- Le temps moyen de restauration a chuté de 66 %, de six heures à deux

- L'intégration transparente avec l'architecture Veeam a considérablement réduit les frais généraux administratifs

Lisez l'étude de cas complète pour voir comment Hans Hundegger AG a renforcé la sécurité et accéléré la récupération avec Ootbi par Object First.

Résumé

Les sauvegardes immuables sont devenues la dernière ligne de défense contre les ransomwares, mais elles ne fonctionnent que si elles sont mises en œuvre correctement. En verrouillant les données au niveau du stockage avec des politiques WORM, la sauvegarde de données hors site, l'isolement et la vérification continue, les organisations peuvent garantir des points de récupération propres que aucun attaquant ne peut toucher.

Le retour sur investissement est énorme : des restaurations plus rapides, une résilience contre les menaces internes, les attaques par ransomware, les erreurs humaines, et la confiance que les exigences de conformité sont respectées. Et avec des solutions conçues spécifiquement comme Ootbi par Object First pour Veeam, l'immuabilité n'est pas seulement une théorie mais une réalité pratique, évolutive et prouvée dans le monde réel.

FAQ

Qu'est-ce qu'une sauvegarde indélébile ?

Une sauvegarde indélébile est la même chose qu'un sauvegarde immuable : une fois écrites, les données ne peuvent pas être modifiées, supprimées ou écrasées. Certains fournisseurs commercialisent "indélébile" comme un élément différenciateur, mais la terminologie standard de l'industrie est sauvegarde immuable.

Quelle est la différence entre une sauvegarde isolée et une sauvegarde immuable ?

Les sauvegardes isolées sont physiquement déconnectées des réseaux, coupant l'accès aux logiciels malveillants mais créant une complexité lors des restaurations. Les sauvegardes immuables restent en ligne mais inchangées au niveau de la couche de stockage de données sécurisées, combinant sécurité avec récupération rapide et meilleure intégration avec les flux de travail modernes.

Quelle est la fréquence recommandée pour mettre à jour les sauvegardes immuables ?

La fréquence de sauvegarde doit correspondre à la fréquence à laquelle les données critiques changent et s'aligner sur le RPO (Objectif de Point de Récupération). Une vérification régulière est essentielle pour confirmer que les nouveaux points de restauration sont intacts et utilisables.

Pourquoi les sauvegardes immuables sont-elles plus importantes que jamais ?

Parce que les ransomwares ciblent désormais spécifiquement les systèmes de sauvegarde, 96 % des attaques s'attaquent d'abord aux données de récupération. Les sauvegardes immuables éliminent complètement cette surface d'attaque en rendant les sauvegardes physiquement inaltérables, même avec des identifiants administratifs volés. Cette approche est essentielle pour atteindre la résilience face aux ransomwares.

Qu'est-ce que la période d'immuabilité et pourquoi est-elle importante ?

La période d'immuabilité est la fenêtre de temps verrouillée pendant laquelle les données ne peuvent pas être modifiées ou supprimées. La définir correctement est crucial : trop courte laisse des failles que les ransomwares peuvent exploiter, tandis que trop longue peut gonfler les coûts de stockage et limiter la flexibilité.