Déverrouiller les secrets du dépôt Linux durci Veeam Partie

Veeam Hardened Repository (VHR) est une option pour un stockage sécurisé, sauvegarde immuable et est un choix populaire parmi les clients d'entreprise de Veeam.

Cependant, une expertise en sécurité informatique et en Linux est requise pour déployer et gérer correctement le VHR au fil du temps. En tant que tel, il n'est pas adapté aux environnements manquant de compétences en sécurité informatique internes.

Cet article de blog fournit un aperçu des avantages, des inconvénients et des considérations techniques et opérationnelles lors du choix du VHR pour votre environnement.

Comment les ransomwares redéfinissent la sécurité des sauvegardes

Les ransomwares ont changé la donne de la protection des données. Il ne suffit plus de sauvegarder vos données. Au lieu de cela, vous devez également sécuriser l'ensemble de votre environnement de sauvegarde contre les attaques.

L'explication de ce changement est simple : les criminels et les hackers ont réalisé qu'ils devaient retirer à leur cible la capacité de restaurer les données sauvegardées pour que leurs tentatives d'extorsion réussissent.

Il est plausible de supposer que ces acteurs malveillants sont même allés jusqu'à obtenir des certifications dans différentes solutions de sauvegarde pour améliorer leur expertise à compromettre ces systèmes.

Lutter contre les ransomwares avec le dépôt Linux durci de Veeam

Veeam a développé une solution pour aider à contrer cette menace croissante. Le Veeam Hardened Repository peut renforcer les défenses contre les ransomwares en sécurisant les données de sauvegarde sans compromettre les performances.

La solution s'appuie sur le système de fichiers Linux XFS, qui prend en charge le clonage des données pour économiser de l'espace comme les systèmes de fichiers Windows REFS et est basé sur deux principes de sécurité solides : des identifiants à usage unique et l'immuabilité.

Le rôle des identifiants à usage unique et de l'immuabilité dans le VHR

Les identifiants pour déployer le logiciel Veeam ne sont utilisés qu'une seule fois lors de l'installation des composants Veeam, après quoi ils sont jetés et ne sont pas stockés dans la base de données des identifiants de Veeam.

L'immuabilité signifie que les fichiers sont écrits et marqués comme immuables et ne peuvent pas être modifiés ou supprimés tant que le verrou d'immuabilité n'a pas été retiré (tant que l'accès root du serveur n'est pas compromis).

L'immuabilité est obtenue en utilisant le bit d'immuabilité du système de fichiers XFS dans le fichier. Ce n'est pas une nouvelle technologie mais a gagné beaucoup plus d'importance depuis l'émergence des ransomwares.

Quiconque ayant des privilèges root sur le serveur peut changer ou supprimer le paramètre d'immuabilité et ensuite supprimer ou modifier les données. Cela rend le renforcement et la restriction de l'accès root et physique au serveur une priorité critique dans la conception de l'environnement. Toute intrusion dans l'accès de l'administrateur rend la solution vulnérable à la destruction des données.

Il est également important de mentionner que les configurations virtuelles de VHR ne sont pas sécurisées. Bien qu'elles puissent créer stockage immuable à l'intérieur des dépôts, elles ouvrent également une grande surface d'attaque au niveau de l'hyperviseur et de l'accès au stockage.

En ce qui concerne le matériel, la plupart des configurations de serveurs, y compris Dell, HPE et Cisco, sont toutes des solutions acceptables pour un VHR. N'oubliez pas de sécuriser complètement l'accès à la console et au firmware et de prêter une attention particulière à la gestion des add-ons ou des logiciels de surveillance, car ceux-ci élargissent encore la surface d'attaque de sécurité.

Pratiques de maintenance clés pour le dépôt Linux durci de Veeam

Le Veeam Hardened Repository peut être une excellente solution, mais son installation et sa maintenance appropriées nécessitent une expertise en Linux et en sécurité. Veeam fournit des instructions détaillées pour mettre en place le VHR.

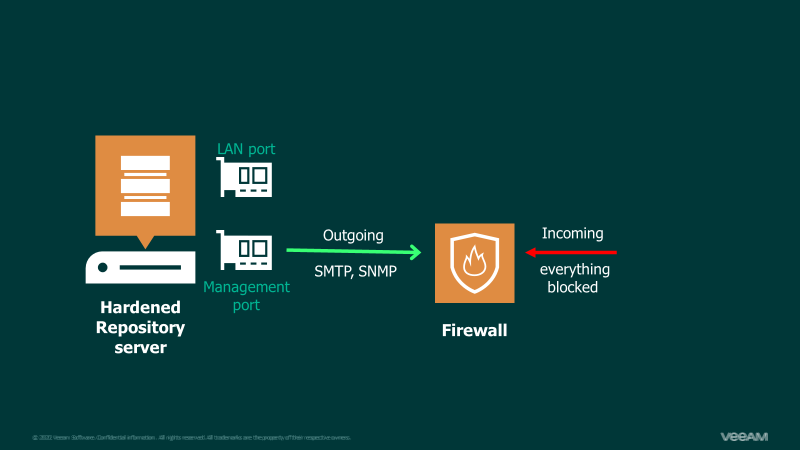

Cependant, il faut encore durcir le système d'exploitation, l'accès physique et l'accès à la console à l'aide d'outils comme IPMI et ILO/IDRAC et surveiller en permanence les mises à jour logicielles, les vulnérabilités et les exploits.

Les changements logiciels dans l'environnement VHR doivent être testés pour garantir le bon fonctionnement continu du VHR et de sa sécurité. Par conséquent, les administrateurs de sauvegarde doivent travailler en étroite collaboration avec votre équipe de sécurité interne pour s'assurer que le déploiement est maintenu sécurisé, surveillé en continu et fonctionne bien pour les opérations de sauvegarde.

L'impact d'Ootbi sur le surmontement des défis opérationnels du VHR

Pour de nombreuses grandes entreprises disposant du personnel de sécurité informatique nécessaire, les procédures requises pour le VHR peuvent être effectuées en continu. Cependant, le Veeam Hardened Repository deviendra un défi opérationnel et de sécurité pour d'autres environnements.

Dans de tels cas, des solutions de fournisseur comme Ootbi d'Object First (immutabilité prête à l'emploi) sont mieux adaptées car la responsabilité de maintenir et d'assurer la sécurité du dépôt de sauvegarde est principalement transférée au fournisseur et non uniquement aux administrateurs de sauvegarde.

Ootbi est sécurisé, simple et puissant, fournissant un stockage d'objets durci avec des performances optimales spécialement conçu pour Veeam. Les administrateurs ne peuvent pas supprimer ou modifier des données immuables, ni les cybercriminels s'ils obtiennent accès aux identifiants de l'administrateur.

Demandez une démo pour voir comment l'immuabilité prête à l'emploi peut être atteinte en 15 minutes pour vos environnements de protection des données Veeam avec beaucoup moins d'efforts et de responsabilités requises de la part de votre équipe informatique.