Le dépôt sécurisé d'Object First pour Veeam : Ootbi et la sécurité informatique

Comment appliquer un design sécurisé à l'architecture de protection des données

Pourquoi quelqu'un monterait-il volontairement dans un avion ? Après tout, voyager à 600 mph à une altitude de 40 mille miles dans une boîte en fer hautement inflammable semble être le mode de transport le moins sûr.

Et pourtant, tout le monde sait que l'inverse est vrai. L'aviation défie une multitude de menaces en renforçant la sécurité. En conséquence, voler est officiellement la forme de voyage la plus sûre.

Pouvez-vous faire une affirmation similaire concernant votre architecture de protection des données ?

Sécurité informatique et sauvegarde

Dans cet article, nous examinerons la sécurité informatique dans l'architecture de sauvegarde comme un processus continu qui doit être constamment révisé.

Alors que les menaces changent et s'adaptent, aucune mesure de sécurité unique ne peut être considérée comme acquise comme une solution universelle. C'est pourquoi chez Object First, nous suivons des cadres spécifiques pour nous assurer qu'Object First Ootbi (Immutabilité prête à l'emploi) est non seulement le meilleur stockage pour Veeam, mais qu'il respecte également les dernières normes de sécurité, restant constamment sécurisé, simple et puissant.

Lisez la suite pour en savoir plus sur notre processus et la sécurité des sauvegardes en général.

Quelle est la sécurité de votre dépôt de sauvegarde Veeam ?

Si vous vous sentez aventureux et souhaitez tester la sécurité de votre sauvegarde, essayez cet exercice : envoyez de faux e-mails de phishing à vos employés et voyez combien tombent dans le piège. Il est probable que ce ne soit pas zéro.

Un système n'est pas sécurisé lorsqu'il ne peut jamais être violé, mais lorsqu'il est conçu en tenant compte des violations.

Du point de vue de la sécurité informatique, peu importe si les gens cliquent sur le lien malveillant dans une simulation de phishing. Ce qui compte, c'est de se préparer au moment où ils le font – en mettant en œuvre des précautions personnalisées explicitement conçues pour contrer ce type d'incident.

C'est le domaine de la sécurité informatique : développer des stratégies pour prévenir et atténuer les incidents de données potentiels, tels que les ransomwares.

Oh, d'accord, les ransomwares – l'archennemi des sauvegardes. Saviez-vous que les ransomwares ciblent les sauvegardes 9 fois sur 10 ? Les criminels savent qu'ils ne seront pas payés si vous pouvez restaurer les données qu'ils ont cryptées pour rançon.

Cependant, le cryptage ou la destruction n'est que ce que font les ransomwares une fois qu'ils ont pénétré le périmètre.

Pour être véritablement à l'abri des ransomwares, ne attendez pas d'avoir à arrêter le cryptage. Segmentez l'infrastructure pour contenir l'infiltration.

Comment les ransomwares peuvent-ils être livrés ?

Cette question devrait sous-tendre la conception de chaque dépôt de sauvegarde à l'abri des ransomwares. Nous pouvons l'utiliser pour anticiper diverses manières dont les ransomwares peuvent pénétrer nos systèmes. Ces manières peuvent inclure :

- Ingénierie sociale, également connue sous le nom de phishing, peut prendre de nombreuses formes – un bon vieux courriel, un pop-up, un appel téléphonique, ou même un clone Wi-Fi.

- Menaces internes. Les employés mécontents sont une force croissante derrière les incidents de sécurité. En fait, les menaces internes représentent 31 % des violations de données.

- Identifiants volés. Selon un rapport de Mandiant, 40 % des attaques par ransomware en 2023 ont utilisé des identifiants compromis comme vecteur d'attaque.

- Erreur humaine. L'éternelle responsabilité de l'erreur humaine figure toujours sur la liste des principaux risques de sécurité.

Les concepteurs et les ingénieurs doivent identifier ces menaces et d'autres menaces pour leurs infrastructures de sauvegarde et suivre avec des solutions efficaces. Ce n'est qu'alors qu'ils peuvent créer un appareil de sauvegarde robuste et sécurisé.

Meilleures pratiques pour les appareils de sauvegarde

Ootbi, qui signifie immutabilité prête à l'emploi, est un appareil de sauvegarde conçu spécifiquement pour Veeam par les fondateurs de Veeam.

Depuis notre lancement en 2022, les ransomwares restent une préoccupation majeure pour les spécialistes informatiques, et les sauvegardes restent le meilleur moyen de protéger vos données.

Cependant, les acteurs de la menace et leurs méthodes ont évolué. Pour suivre le rythme, nous évoluons avec eux.

Par exemple, l'immutabilité a toujours été notre valeur fondamentale. Cependant, nous avons dû nous demander : l'immutabilité seule répond-elle aux défis de sécurité actuels, ou devrions-nous y ajouter quelque chose pour tenir compte d'autres menaces ?

L'immutabilité est-elle toujours une bonne chose ?

Oui, nous sommes provocateurs. Après tout, l'immutabilité a toujours été vitale pour notre entreprise. C'est même dans le nom de notre produit.

Cela dit, le terme « immutabilité » a dominé le discours en cybersécurité à tel point qu'il peut nous rendre aveugles à d'autres menaces – celles que l'immutabilité ne peut pas traiter.

Rappelez-vous : l'immutabilité n'est que la dernière ligne de défense. Lorsqu'elle empêche un agent malveillant de crypter vos sauvegardes, il n'y a guère de raison de célébrer. Cet agent a erré dans vos locaux pendant un certain temps. Toutes les autres défenses ont échoué, ce qui signifie que la sécurité de vos données dépend uniquement de l'immutabilité.

Lorsque l'immutabilité arrête les ransomwares, cela signifie que toutes les autres défenses ont échoué. Ne comptez pas uniquement sur l'immutabilité pour la sécurité de vos données.

C'est comme si votre seule assurance de sécurité à bord d'un avion en croisière était un petit parachute précautionneusement enroulé autour de vos bras.

Modélisation des menaces et principes de conception sécurisée

Entrez la modélisation des menaces et les principes de conception sécurisée. Ces cadres de sécurité ont été développés par OWASP, le Projet Open Worldwide Application Security, une organisation caritative internationale avec deux décennies d'expérience dans la promotion des meilleures normes de sécurité.

Quel est l'objectif de la modélisation des menaces et des principes de conception sécurisée ?

OWASP a développé la modélisation des menaces et les principes de conception sécurisée pour aider les ingénieurs à équiper leurs systèmes de mécanismes de défense puissants, pertinents et efficaces.

Les ingénieurs utilisent la modélisation des menaces et les principes de conception sécurisée comme source d'inspiration pour concevoir des mécanismes de défense.

Ces mécanismes ne sont pas censés être arbitraires. Il n'y a pas de liste de contrôle de « 10 choses que chaque système doit avoir pour être sécurisé. » Au lieu de cela, la modélisation des menaces et les principes de conception sécurisée sont des recommandations – ou des incitations. Les concepteurs et les ingénieurs utilisent ces incitations pour développer des mesures de sécurité spécifiques à leurs besoins. Par exemple, ils peuvent étendre leur arsenal de défense contre les ransomwares au-delà de l'immutabilité.

Examinons les deux cadres de sécurité et leur application à la sauvegarde, en commençant par la modélisation des menaces.

Qu'est-ce que la modélisation des menaces en cybersécurité ?

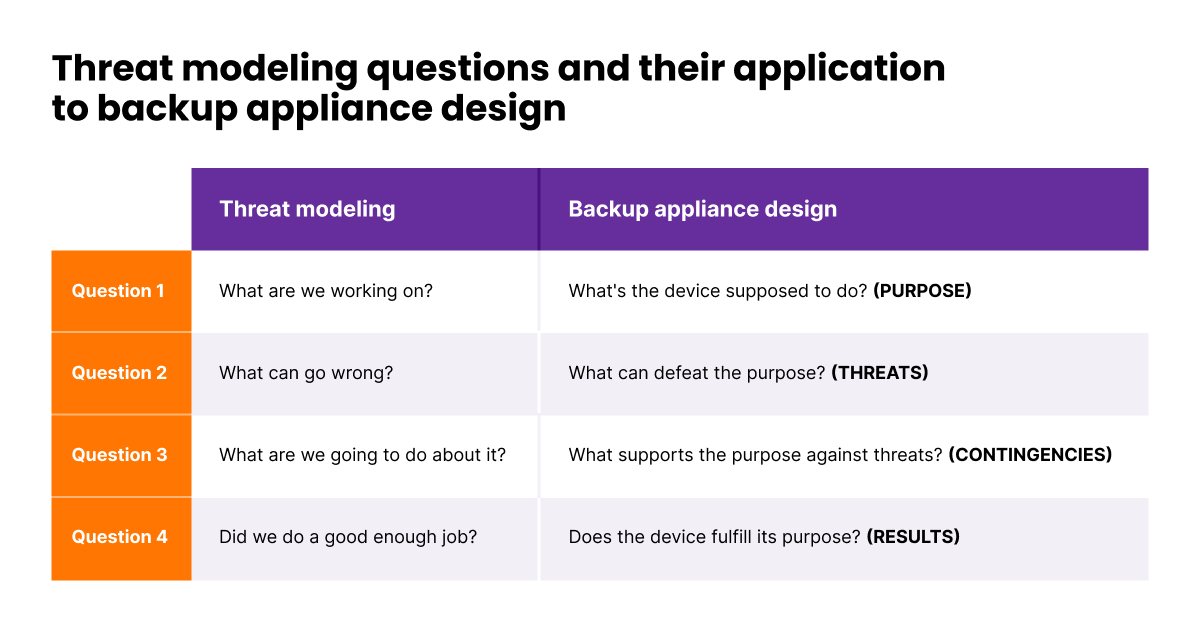

En cybersécurité en général et dans la conception d'architecture de sauvegarde en particulier, la modélisation des menaces tourne autour de quatre questions clés. Les ingénieurs se les posent avant de s'asseoir à la table à dessin. Idéalement, cependant, ils ne devraient jamais cesser de se les poser.

La sécurité informatique est un processus continu, donc les quatre questions ne peuvent jamais être définitivement répondues.

La modélisation des menaces pose des questions auxquelles vous ne pouvez jamais répondre de manière définitive. La sécurité informatique est une cible mouvante, donc les réponses changeront toujours.

Fig. 1. Questions de modélisation des menaces et leur application à la conception d'appareils de sauvegarde

Notez que nous avons formulé toutes les questions autour de l'objectif. C'est parce que l'objectif est notre mesure ultime de succès et un principe clé derrière la conception et l'exécution chez Object First.

De plus, l'expérience nous dit qu'un objectif clairement défini aide à répondre aux autres questions de modélisation des menaces de manière plus précise.

Comment faire de la modélisation des menaces pour les sauvegardes ?

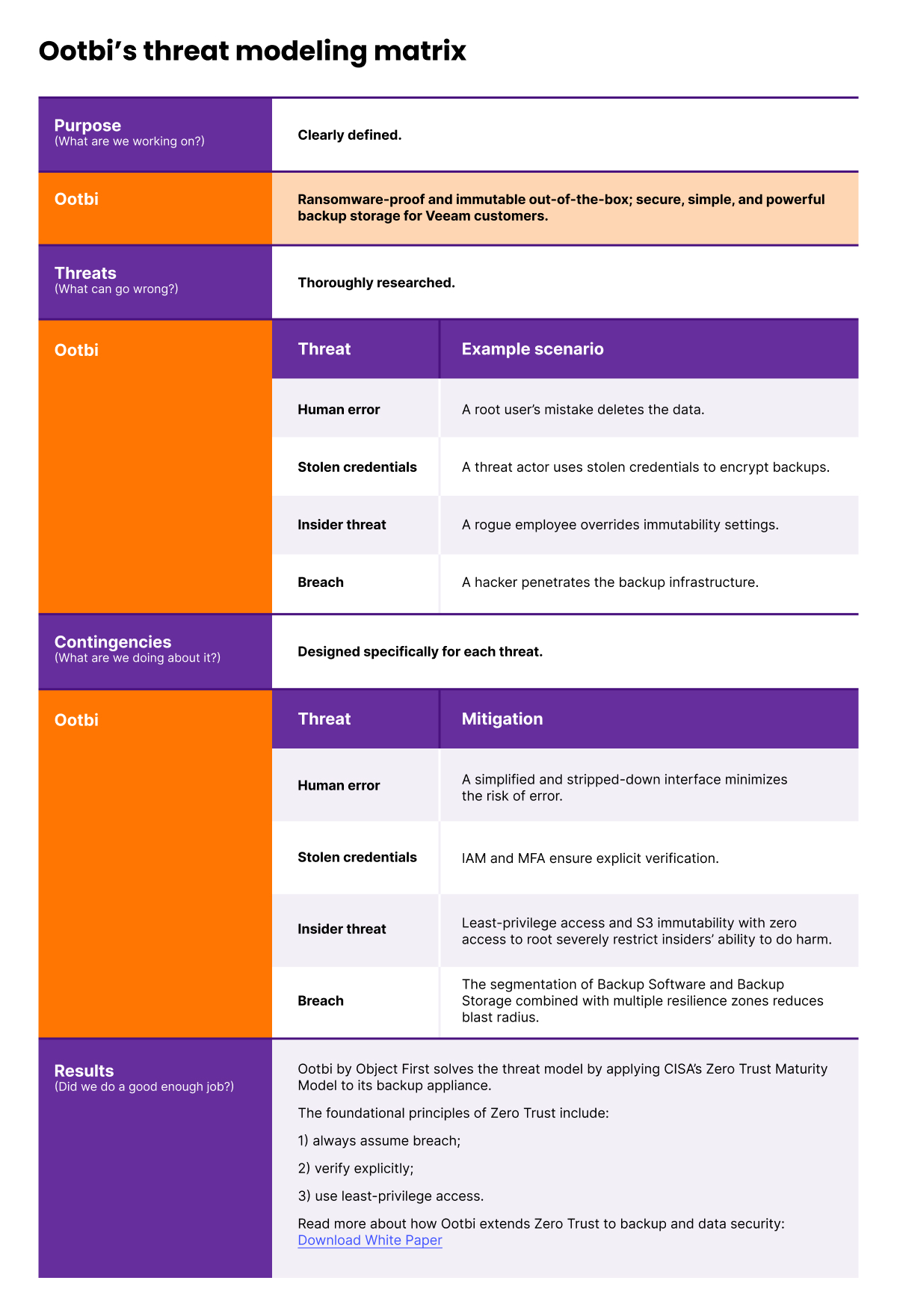

Un examen plus attentif de notre description de produit mettra en évidence notre objectif dans la création d'Ootbi :

À l'abri des ransomwares et immuable prête à l'emploi, Ootbi par Object First offre un stockage de sauvegarde sécurisé, simple et puissant pour les clients Veeam.

La description du produit met en avant l'immutabilité, l'intégrité des données et la résilience aux ransomwares comme les principales caractéristiques de sécurité d'Ootbi.

Maintenant, le modèle de menace nous oblige à considérer : Qu'est-ce qui peut compromettre l'immutabilité d'Ootbi ? Qu'est-ce qui peut compromettre son intégrité des données ? Qu'est-ce qui peut diminuer sa résilience aux ransomwares ?

Avec un mélange d'imagination et d'expérience, nous élaborons des scénarios de menace plausibles. Ensuite, il est temps de rechercher, d'idéation, d'ingénierie et de mettre en œuvre des solutions pour atténuer ces scénarios.

Fig. 2. Matrice de modélisation des menaces d'Ootbi

Passons maintenant à l'autre cadre développé par OWASP : les principes de conception sécurisée.

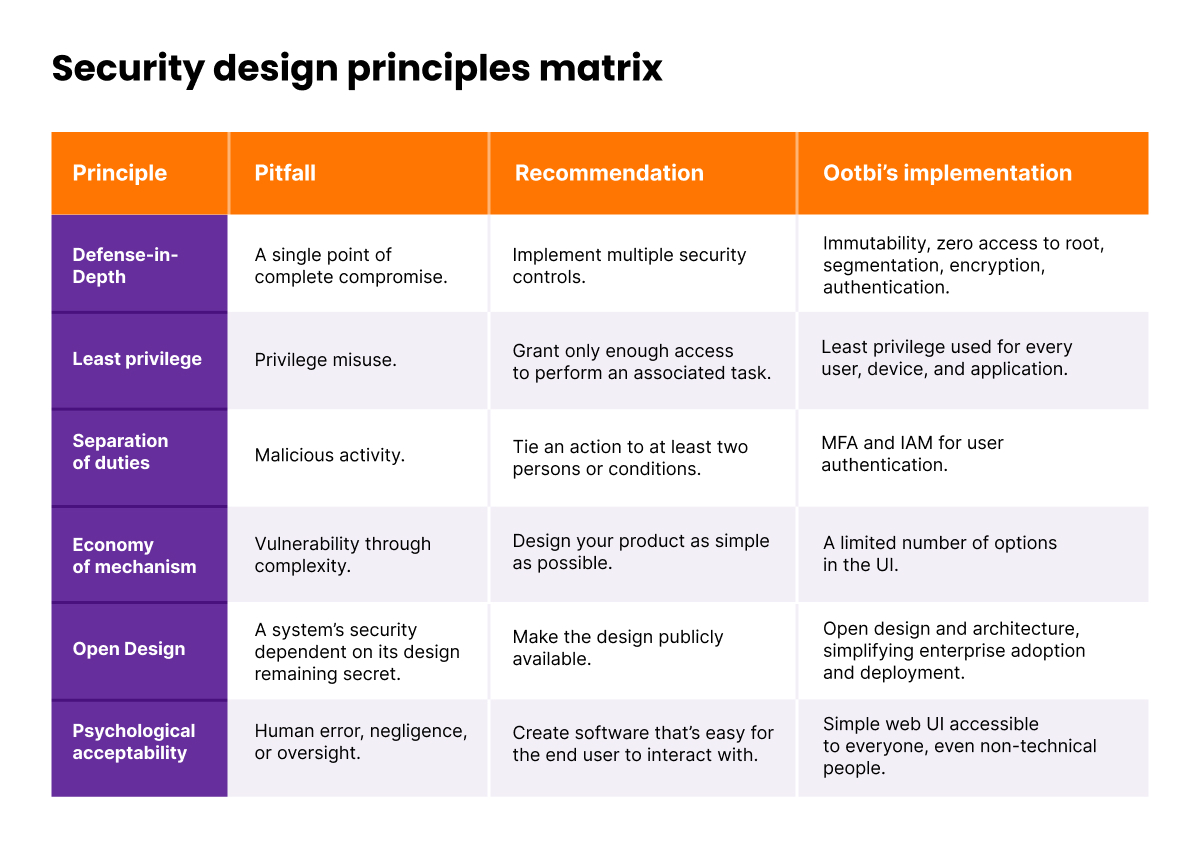

Quels sont les principes de la conception sécurisée ?

Comme la modélisation des menaces, les principes de conception sécurisée soutiennent la création de produits sécurisés. Cependant, alors que la modélisation des menaces offre un ensemble de questions ouvertes, les principes de conception sécurisée sont un peu plus prescriptifs.

Chaque principe aborde un piège de sécurité particulier. Ces pièges sont largement universels. Par exemple, éviter un point unique de compromis complet semble raisonnable que vous construisiez un appareil de sauvegarde ou un avion.

Les recommandations de conception sécurisée sont universelles que vous construisiez un appareil de sauvegarde ou un avion.

Pour chaque piège de ce type, les principes de conception sécurisée proposent une large recommandation, par exemple : « Un point unique de compromis complet peut être évité avec plusieurs contrôles de sécurité. » Cependant, quels contrôles de sécurité sont utilisés et comment ils doivent être mis en œuvre est une question de choix et de préférence laissée aux experts en sécurité expérimentés.

Les principes ne prescrivent pas d'implémentations spécifiques. Cette décision est mieux laissée aux experts en sécurité.

Fig. 3. Matrice des principes de conception sécurisée

Ootbi : continuellement vérifié par des experts du domaine

Théoriquement, tout ce dont vous avez besoin pour des sauvegardes est Linux et du stockage. Combinez les deux avec un peu de magie d'administration, et vous obtenez un dépôt Linux durci.

Votre dépôt Linux durci sera-t-il aussi durci dans un an ?

Les avions sont fabriqués sous supervision et selon des normes de construction. Ils subissent régulièrement des maintenances, des contrôles de sécurité et des mises à jour. Vous ne vous attendriez pas à voler dans un avion fait maison même si vous aviez un manuel d'instructions et un parachute pour l'accompagner.

Comme l'aviation, la sécurité des données n'est pas pour les esprits bricoleurs. Si vous tenez à vos sauvegardes, il n'y a qu'une seule façon d'être sûr qu'elles sont exactement aussi sûres dans un an qu'elles le sont aujourd'hui : engager des professionnels.

Object First applique continuellement la modélisation des menaces et les principes de conception sécurisée à Ootbi.

Object First applique la modélisation des menaces et les principes de conception sécurisée à Ootbi de manière continue. Nous publions des mises à jour logicielles et offrons un support 24/7 afin que l'utilisateur n'ait pas à se soucier de la configuration, de la maintenance ou de l'adaptation à un paysage de menaces en constante évolution. Nous faisons tout cela pour eux.

Demandez une démo aujourd'hui et voyez comment Ootbi par Object First respecte continuellement les dernières normes de sécurité. Avec Ootbi, le dépôt le plus sécurisé pour Veeam, vous n'avez pas à vous soucier de savoir si votre architecture de protection des données est à jour : elle l'est toujours.