Copias de seguridad inmutables y su papel en la resiliencia de datos

ESG, una firma de investigación en TI líder, recientemente encuestó a líderes de TI en todo el mundo para evaluar cuán preparados están sus entornos de almacenamiento de copias de seguridad para enfrentar la creciente amenaza del ransomware.

Los hallazgos fueron impactantes: dos tercios de las organizaciones fueron atacadas en los últimos dos años, y la mayoría de los ataques se dirigieron a las copias de seguridad, con el objetivo de hacer que la recuperación fuera imposible y forzar pagos de rescate.

Por esta razón, las organizaciones con visión de futuro están recurriendo a copias de seguridad inmutables. Al hacer que los datos de respaldo sean físicamente inalterables durante un período de retención definido, la inmutabilidad garantiza que siempre tenga un camino de recuperación limpio y confiable cuando el ransomware ataque.

En este artículo, aprenderá qué son las copias de seguridad inmutables, por qué son más importantes que nunca y cómo implementarlas de manera efectiva para construir resiliencia a prueba de ransomware en su estrategia de copias de seguridad.

Conclusiones Clave

- Las copias de seguridad inmutables son a prueba de ransomware por diseño. Con políticas WORM, la inmutabilidad bloquea los datos en la capa de almacenamiento, haciéndolos físicamente inalterables, incluso con credenciales de administrador robadas.

- La ciberresiliencia depende del almacenamiento, no solo del software. Las banderas de "protección contra eliminación" y los controles de administrador pueden ser eludidos. Solo la inmutabilidad impuesta por el almacenamiento garantiza que los bloqueos de retención se mantendrán hasta que expiren.

- Las copias de seguridad son ahora el objetivo principal del ransomware. En la mayoría de los ataques, los hackers van primero tras los datos de recuperación. Las copias de seguridad inmutables eliminan este riesgo al garantizar que los puntos de recuperación no puedan ser encriptados, eliminados o corrompidos silenciosamente.

- Ootbi (Out-of-the-Box Immutability) ofrece inmutabilidad diseñada específicamente para Veeam. Ootbi integra la inmutabilidad en la capa de almacenamiento, aplica principios de Zero Trust y simplifica la gestión para equipos de TI reducidos.

¿Qué es un Backup Inmutable?

Un backup inmutable es una copia de seguridad que no puede ser modificada, eliminada o encriptada durante la duración de su ventana de retención. Esto significa que nadie—ni siquiera un administrador privilegiado o un atacante completamente comprometido—puede alterar o borrar esos datos de respaldo.

Esta inmutabilidad se aplica a nivel de almacenamiento a través de mecanismos como S3 Object Lock en modo Escribir Una Vez, Leer Muchas (WORM). A diferencia de las banderas de "solo lectura" basadas en permisos que aún pueden ser eludidas, la inmutabilidad nativa del almacenamiento asegura que los datos estén bloqueados física y lógicamente hasta que expire su política de retención.

En la práctica, las copias de seguridad inmutables garantizan que cada punto de restauración sea una copia confiable e inalterada de la historia, brindando a su organización un camino limpio hacia la recuperación cuando todas las demás salvaguardias fallan.

¿Las Copias de Seguridad Inmutables Protegen Contra el Ransomware?

Los estudios muestran que en el 96% de los ataques de ransomware, los datos de respaldo son el objetivo principal, corrompidos o eliminados antes de que los sistemas de producción sean encriptados. Si eso sucede, la recuperación se pierde.

Al mismo tiempo, el 81% de los líderes de TI están de acuerdo en que el almacenamiento backup inmutable es la mejor manera de protegerse contra el ransomware. ¿Por qué? Porque hace que los datos de recuperación sean intocables, incluso si los atacantes obtienen el control administrativo total.

Por eso la inmutabilidad es conocida como la última línea de defensa contra el ransomware, permitiendo una recuperación ante ransomware fluida cuando todo lo demás está comprometido.

Así es como las copias de seguridad inmutables detienen las tácticas de ransomware:

- Bloqueo impuesto por el almacenamiento: Los datos están protegidos a nivel de almacenamiento, no por permisos de software, por lo que incluso los administradores de dominio o cuentas de servicio secuestradas no pueden alterarlos.

- Protección a prueba de credenciales: Las credenciales robadas o elevadas no pueden eludir la inmutabilidad de los datos—las reglas de retención están cableadas hasta la expiración.

- Integridad de escritura única: Las políticas WORM evitan que el ransomware sobrescriba puntos de restauración limpios con datos corruptos o encriptados.

- Camino de recuperación garantizado: Cada backup inmutable es una instantánea verificable de la historia, asegurando que los datos de recuperación permanezcan limpios, consistentes y accesibles.

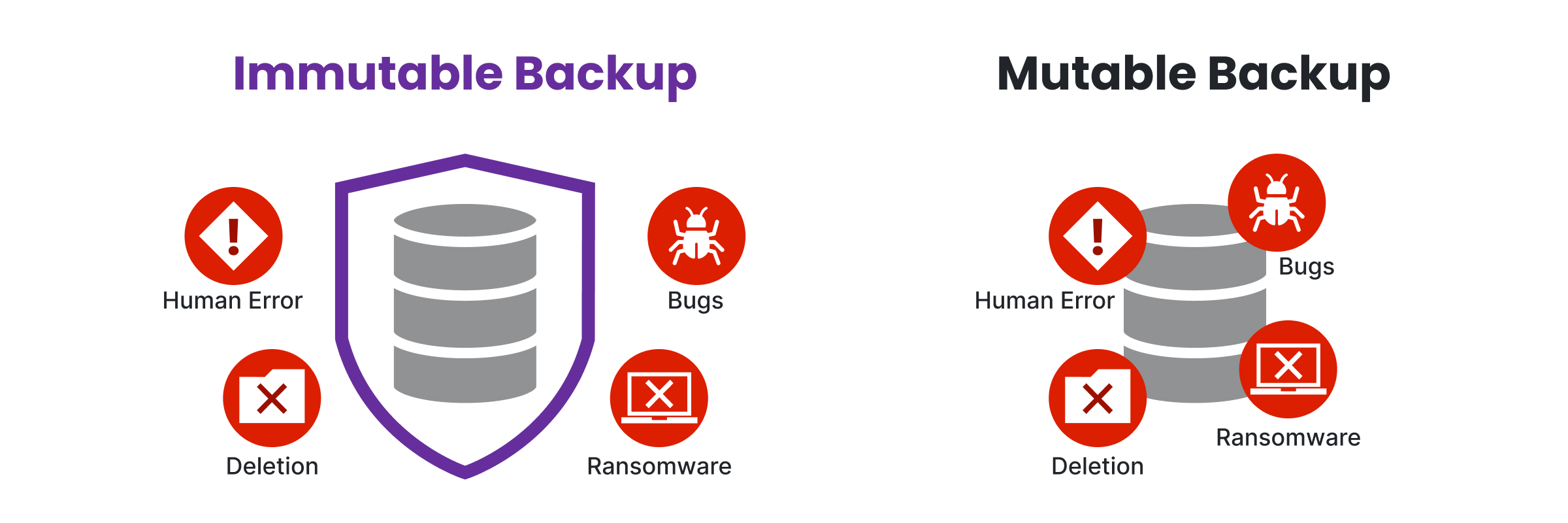

Backup Inmutable vs. Backup Tradicional (Mutable)

La principal diferencia entre las copias de seguridad mutables e inmutables es que una ofrece verdadera resiliencia contra el ransomware, mientras que la otra sigue siendo vulnerable a ataques cada vez más sofisticados.

- Las copias de seguridad mutables dependen de permisos y modelos de confianza, que el ransomware elude rutinariamente para corromper o eliminar datos de recuperación.

- Las copias de seguridad inmutables, por otro lado, eliminan esta debilidad por completo al imponer reglas a nivel de almacenamiento que el ransomware no puede alterar, incluso con credenciales robadas.

Para ilustrar mejor la brecha en la protección de datos, aquí están los mecanismos fundamentales detrás de cada estrategia de copias de seguridad:

| Aspecto | Tradicional (Mutable) Backup | Inmutable Backup |

|---|---|---|

| Control de Datos | Gobernado por permisos de software, ACLs o credenciales de administrador | Impuesto a nivel de almacenamiento—los datos no pueden ser modificados o eliminados hasta que la retención expire |

| Vulnerabilidad al Ransomware | Alta: el ransomware puede encriptar o eliminar archivos de copia de seguridad una vez que compromete el acceso de administrador | Ninguna: el ransomware no puede alterar, encriptar o borrar datos bajo las reglas de inmutabilidad |

| Riesgo de Amenazas Internas | Elevado: los usuarios privilegiados o los internos maliciosos pueden manipular o eliminar copias de seguridad | Neutralizado: incluso las cuentas privilegiadas no pueden anular las políticas de inmutabilidad |

| Corrupción Silenciosa | Posible: los puntos de restauración antiguos pueden ser sobrescritos silenciosamente o reemplazados con datos incorrectos | Imposible: las reglas WORM aseguran que cada punto de restauración permanezca intacto durante su período completo de retención |

| Fiabilidad de Recuperación | Incierta: las restauraciones deben ser verificadas para asegurar que los datos no hayan sido manipulados | Garantizada: cada punto de restauración es una instantánea verificada de una historia limpia |

| Cumplimiento & Auditabilidad | Dependiente de registros de acceso y controles que pueden ser manipulados | Crea un rastro de auditoría criptográficamente verificable e inalterable — cumple con los estándares HIPAA, GDPR y NIS2 |

| Sobrecarga Operativa | Requiere monitoreo frecuente, pruebas y verificación manual de la integridad de las copias de seguridad | Mínima: la inmutabilidad impone protección automáticamente a nivel de almacenamiento |

| Compensación de Costo vs. Riesgo | Costo inicial más bajo, pero expone a las organizaciones a un tiempo de inactividad catastrófico por ransomware | Costo de almacenamiento ligeramente más alto, pero mitiga pérdidas comerciales multimillonarias |

Los Principales Beneficios de las Copias de Seguridad Inmutables

- Protección a prueba de ciberataques: La inmutabilidad bloquea no solo el ransomware, sino también malware, sabotaje interno y exploits de la cadena de suministro al bloquear los datos a nivel de almacenamiento, más allá del alcance de credenciales robadas o scripts maliciosos.

- Resiliencia contra errores humanos: Eliminaciones, trabajos mal configurados o borrados accidentales no pueden borrar copias de seguridad inmutables—una vez escritas, los puntos de recuperación permanecen intactos hasta que expira su ventana de retención.

- Recuperación más rápida y confiable: Debido a que los puntos de restauración inmutables no pueden ser manipulados, los equipos de TI omiten largas verificaciones de integridad y se recuperan inmediatamente de datos limpios y verificados—reduciendo el tiempo de inactividad de días a horas.

- Retención regulatoria y a largo plazo: Marcos como HIPAA, GDPR y NIS2 exigen almacenamiento no reescribible y no borrable; la inmutabilidad impone esto por diseño mientras también preserva archivos para auditorías, retenciones legales y continuidad del negocio.

- Rastros de auditoría de grado forense: Las copias de seguridad inmutables crean una cadena de custodia verificable, capturando exactamente cuándo se escribieron los datos y asegurando que no hayan cambiado—crítico para investigaciones de brechas, análisis de causa raíz y defensa legal.

- Exposición financiera reducida: Al neutralizar el ransomware y garantizar una recuperación rápida, la inmutabilidad reduce los costos de tiempo de inactividad, evita pagos de rescate y puede incluso bajar las primas de seguros cibernéticos.

- Integridad de datos comprobada: Con hashing criptográfico y aplicación de WORM, cada backup inmutable es una instantánea verificable de la historia, garantizando que los puntos de restauración sean limpios, consistentes e inalterados.

Cómo Implementar Copias de Seguridad Inmutables: Un Enfoque Paso a Paso

Si se hace correctamente, implementar la inmutabilidad transformará sus copias de seguridad de "probablemente seguras" a verdaderamente resilientes. Si se hace mal, es solo otra falsa sensación de seguridad de datos.

Aquí está el manual paso a paso para implementar una solución backup inmutable, asegurando que permanezca intocable sin importar lo que los atacantes le lancen.

Paso 1: Establecer una Estrategia Resiliente Backup

Todo plan de inmutabilidad sólido comienza con lo básico. Si tu arquitectura de respaldo es débil, la inmutabilidad no te salvará. Solo bloqueará malos hábitos.

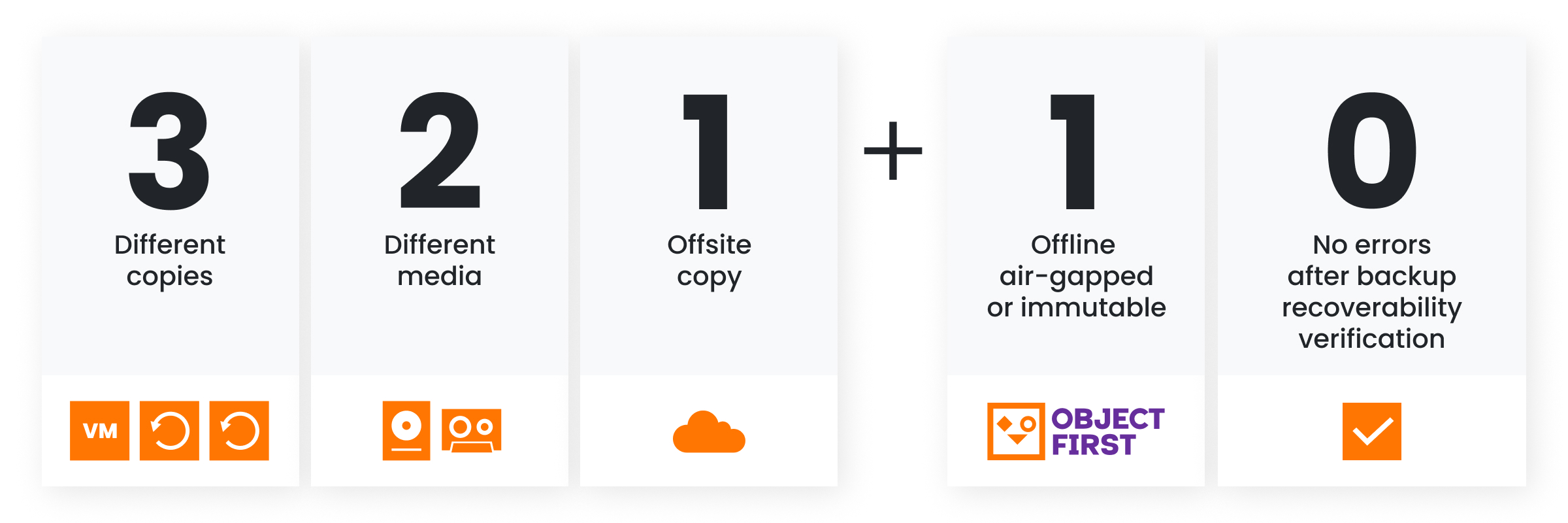

Por eso la regla 3-2-1-1-0 es la base de todo, que implica:

- 3 copias de tus datos

- 2 medios de almacenamiento diferentes

- 1 copia fuera del sitio

- 1 copia inmutable o copia aislada

- 0 errores de verificación de respaldo

Si sigues esto, ya has eliminado la mayoría de los puntos únicos de falla. Ignóralo, y ninguna cantidad de almacenamiento "inmutable" compensará las grietas.

Paso 2: Elegir el Almacenamiento Adecuado con Capacidad de Inmutabilidad

La inmutabilidad vive (o muere) en la capa de almacenamiento. Si tu plataforma no puede hacer cumplir verdaderas políticas de WORM (Escribir Una Vez, Leer Muchas), entonces la "protección contra eliminación" es solo teatro de seguridad.

Aquí están las principales formas en que las organizaciones lo logran hoy:

- Almacenamiento de objetos con S3 Object Lock (AWS S3, sistemas compatibles con S3 en las instalaciones como Object First's Ootbi) ofrece inmutabilidad nativa con bloqueos de retención flexibles que se adaptan a los flujos de trabajo modernos de respaldo.

- Medios WORM como cintas siguen siendo una opción de archivo rentable, pero la velocidad de recuperación y la sobrecarga operativa la hacen menos práctica para una recuperación rápida.

- Repositorios asegurados por proveedores (como repositorios de Linux endurecidos en entornos Veeam) ofrecen inmutabilidad a nivel de SO, aunque exigen una separación de privilegios hermética para prevenir el uso indebido por parte de administradores.

Al evaluar, no solo preguntes "¿soporta la inmutabilidad?" Pregunta dónde y cómo se aplica el bloqueo. Si no está ocurriendo en la propia capa de almacenamiento, estás construyendo sobre arena.

Paso 3: Definir y Hacer Cumplir Políticas de Retención

La inmutabilidad sin una planificación de retención inteligente es como una bóveda con puertas abiertas. Parece segura hasta que realmente la necesitas.

Para que la inmutabilidad tenga sentido, necesitas políticas precisas y aplicables que se alineen con las realidades de tu organización.

Aquí está lo que debes anclar:

- Mandatos de cumplimiento (HIPAA, GDPR, NIS2, SEC, etc.)

- Objetivos de negocio RTO/RPO (cuánto dato puedes permitirte perder frente a qué tan rápido debes recuperar)

- Necesidades de archivo (retenciones legales, análisis histórico, continuidad a largo plazo)

Bloquea esas reglas con bloqueos de retención como el modo de gobernanza para control impulsado por administradores y el modo de cumplimiento para asegurar a nivel regulador.

De cualquier manera, el resultado es el mismo: ninguna cuenta privilegiada, script rebelde o error puede borrar datos protegidos antes de su tiempo.

Paso 4: Endurecer el Acceso y la Separación de Privilegios

La inmutabilidad bloquea datos en la capa de almacenamiento, pero si los controles de acceso son descuidados, los atacantes simplemente entrarán por la puerta principal.

La clave es construir límites de privilegio estrictos para que ninguna cuenta o compromiso único pueda romper la cadena de protección.

Para hacerlo bien necesitas:

- Control de acceso basado en roles (RBAC) mantiene a los administradores de respaldo, administradores de almacenamiento y administradores de seguridad en carriles separados.

- MFA y PAM (Gestión de Acceso Privilegiado) aseguran que una contraseña robada por sí sola no pueda eliminar o modificar respaldos.

- Segmentación aísla los sistemas de respaldo de los dominios de producción para que una violación del controlador de dominio no pueda cascada hacia abajo.

RBAC, MFA y segmentación son como guardias, y sin ellos, estás confiando en la suerte en lugar de en la seguridad.

Paso 5: Implementar Copias Fuera del Sitio y Aislamientos

La inmutabilidad por sí sola no es suficiente si tus respaldos viven en el mismo radio de explosión que la producción.

La verdadera resiliencia de datos proviene del aislamiento, que previene que los atacantes (o desastres) alcancen cada copia a la vez.

Construir esa red de seguridad implica:

- Capas inmutables basadas en la nube para proporcionar tanto aislamiento geográfico como de red.

- Sistemas aislados, como cintas o repositorios offline, cortan completamente el malware al eliminar la superficie de ataque.

- Eliminaciones retrasadas crean un buffer final si alguien manipula la configuración de retención, los datos permanecen el tiempo suficiente para recuperarse.

La redundancia a través de entornos (almacenamiento de objetos en las instalaciones) asegura que ninguna falla, violación o desastre único te elimine, siendo la diferencia entre tener respaldos y tener respaldos sobrevivibles.

Paso 6: Automatizar la Verificación y el Monitoreo

Un backup inmutable que no se prueba es solo una ilusión reconfortante. No quieres descubrir corrupción, configuraciones incorrectas o bloqueos de retención perdidos en medio de una interrupción.

Por eso la verificación debe ser implacable y automatizada.

- Verificaciones de integridad: la validación basada en hash asegura que cada bloque de datos sea exactamente como estaba cuando se escribió.

- Restauraciones de prueba regulares: demuestran que tus objetivos de RTO/RPO no son solo números en una diapositiva, realmente funcionan bajo presión.

- Detección de ransomware: detecta señales de alerta temprano, desde eliminaciones inesperadas hasta intentos de acceso inusuales o tasas de cambio anormales.

Esto convierte la inmutabilidad de una promesa en una garantía, porque si no puedes probar que tus respaldos están listos, no lo están.

Paso 7: Validar a Través de Pruebas del Mundo Real

Las políticas en papel y las casillas de verificación no detienen violaciones—las pruebas de presión sí lo hacen. No confíes solo en que la inmutabilidad está funcionando, intenta romperla.

- Intentos de eliminación: verifica que los bloqueos de retención se mantengan, incluso al usar cuentas privilegiadas.

- Ejercicios de equipo rojo: simulan abuso interno o malware intentando corromper respaldos.

- Pruebas de puntos de falla: empuja tu sistema hasta que falle, luego cierra las brechas que encuentres.

Las organizaciones que prueban sin piedad son las que se recuperan cuando otras colapsan.

Ootbi: El Mejor Almacenamiento para Implementar Respaldos Inmutables para Veeam

Los respaldos inmutables son solo tan resilientes como el almacenamiento en el que viven. Si la plataforma subyacente puede ser eludida, mal configurada o explotada, la inmutabilidad es solo una etiqueta, no una protección real.

Por eso creamos Ootbi (Out-of-the-Box Immutability), que ofrece almacenamiento de respaldo seguro, simple y potente en las instalaciones para clientes de Veeam.

Ootbi es seguro por diseño según lo definido por CISA. Fue construido en torno a los últimos principios de Zero Trust Data Resilience (ZTDR), que siguen una mentalidad de "Asumir Violación" que acepta que individuos, dispositivos y servicios que intentan acceder a los recursos de la empresa están comprometidos y no deben ser confiables.

Descarga el documento técnico y aprende por qué Ootbi es el Mejor Almacenamiento para Veeam.

Cómo Hans Hundegger AG Implementó Respaldos Inmutables con Ootbi

Hans Hundegger AG, un líder global en máquinas de carpintería CNC, enfrentó una infraestructura de respaldo envejecida que no podía mantenerse al día con las demandas modernas de seguridad y rendimiento. Con un equipo de TI reducido y un aumento en los tickets de soporte, necesitaban una gestión más fuerte protección ante ransomware y más simple.

Al asociarse con Erik Sterck GmbH, desplegaron el dispositivo Object First’s Ootbi, que fue seleccionado por su inmutabilidad a nivel de almacenamiento, asegurando la máxima protección contra ransomware.

Los resultados fueron dramáticos:

- Almacenamiento inmutable proporcionó seguridad contra amenazas de ransomware

- Restauración automatizada garantizó que los respaldos se realicen y sean fácilmente recuperables en caso de desastre

- El tiempo promedio de restauración se redujo en un 66%, de seis horas a dos

- La integración sin problemas con la arquitectura de Veeam redujo significativamente la sobrecarga administrativa

Lee el estudio de caso completo para ver cómo Hans Hundegger AG fortaleció la seguridad y aceleró la recuperación con Ootbi de Object First.

Resumen

Las copias de seguridad inmutables se han convertido en la última línea de defensa contra el ransomware, pero solo funcionan si se implementan correctamente. Al bloquear los datos en la capa de almacenamiento con políticas WORM, la copia de seguridad de datos fuera del sitio, aislamiento y verificación continua, las organizaciones pueden garantizar puntos de recuperación limpios que ningún atacante puede tocar.

La recompensa es enorme: restauraciones más rápidas, resiliencia contra amenazas internas, ataques de ransomware, errores humanos y la confianza de que se cumplen los requisitos de cumplimiento. Y con soluciones diseñadas específicamente como Ootbi de Object First para Veeam, la inmutabilidad no es solo teoría, sino una práctica, escalable y probada en el mundo real.

FAQ

¿Qué es una Backup Indeleble?

Una copia de seguridad indeleble es lo mismo que un backup inmutable: una vez escrito, los datos no pueden ser modificados, eliminados o sobrescritos. Algunos proveedores comercializan "indeleble" como un diferenciador, pero la terminología estándar de la industria es backup inmutable.

¿Cuál es la diferencia entre Backup Air-Gapped e Inmutable?

Las copias de seguridad air-gapped están físicamente desconectadas de las redes, cortando el acceso de malware pero creando complejidad en las restauraciones. Las copias de seguridad inmutables permanecen en línea pero inalterables en la capa de almacenamiento de datos seguros, combinando seguridad con recuperación rápida y mejor integración con flujos de trabajo modernos.

¿Cuál es la frecuencia recomendada para actualizar las copias de seguridad inmutables?

La frecuencia de Backup debe coincidir con la frecuencia con la que cambian los datos críticos y alinearse con el RPO (Objetivo de Punto de Recuperación). La verificación regular es esencial para confirmar que los nuevos puntos de restauración están intactos y son utilizables.

¿Por qué importan las copias de seguridad inmutables ahora más que nunca?

Porque el ransomware ahora apunta específicamente a los sistemas de copia de seguridad, el 96% de los ataques va tras los datos de recuperación primero. Las copias de seguridad inmutables eliminan completamente esta superficie de ataque al hacer que las copias de seguridad sean físicamente inalterables, incluso con credenciales de administrador robadas. Este enfoque es esencial para lograr la resiliencia frente al ransomware.

¿Qué es el período de inmutabilidad y por qué es importante?

El período de inmutabilidad es la ventana de tiempo bloqueada durante la cual los datos no pueden ser cambiados o eliminados. Configurarlo correctamente es crítico: demasiado corto deja brechas que el ransomware puede explotar, mientras que demasiado largo puede inflar los costos de almacenamiento y limitar la flexibilidad.