Object Firsts sicheres Repository für Veeam: Ootbi und IT-Sicherheit

Wie man sicheres Design auf die Datenarchitektur anwendet

Warum sollte jemand freiwillig in ein Flugzeug steigen? Schließlich scheint es, als wäre das Reisen mit 600 mph in einer Höhe von 40.000 Meilen in einer hochentzündlichen Blechdose die unsicherste Art des Transports.

Und doch weiß jeder, dass das Gegenteil der Fall ist. Die Luftfahrt trotzt einer Vielzahl von Bedrohungen, indem sie auf Sicherheit setzt. Infolgedessen ist Fliegen offiziell die sicherste Form des Reisens.

Kannst du eine ähnliche Behauptung über deine Datenarchitektur zur Datensicherung aufstellen?

IT-Sicherheit und Backup

In diesem Artikel werden wir die IT-Sicherheit in der Backup-Architektur als einen kontinuierlichen Prozess betrachten, der ständig überarbeitet werden muss.

Da Bedrohungen sich ändern und anpassen, kann keine einzelne Sicherheitsmaßnahme als Allheilmittel angesehen werden. Deshalb folgen wir bei Object First spezifischen Rahmenbedingungen, um sicherzustellen, dass Object First Ootbi (Out-of-the-box Immutability) nicht nur der beste Speicher für Veeam ist, sondern auch den neuesten Sicherheitsstandards entspricht und durchgehend sicher, einfach und leistungsstark bleibt.

Lies weiter, um mehr über unseren Prozess und die Backup-Sicherheit im Allgemeinen zu erfahren.

Wie sicher ist dein Veeam-Backup-Repository?

Wenn du abenteuerlustig bist und deine Backup-Sicherheit testen möchtest, versuche diese Übung: sende gefälschte Phishing-E-Mails an deine Mitarbeiter und schaue, wie viele in die Falle tappen. Es wird wahrscheinlich nicht null sein.

Ein System ist nicht sicher, wenn es niemals verletzt werden kann, sondern wenn es mit möglichen Verletzungen im Hinterkopf entworfen wurde.

Aus der Sicht der IT-Sicherheit spielt es keine Rolle, ob Menschen den bösartigen Link in einer Phishing-Simulation anklicken. Was zählt, ist, sich darauf vorzubereiten, wenn sie es tun – indem man maßgeschneiderte Vorsichtsmaßnahmen implementiert, die ausdrücklich darauf ausgelegt sind, diese Art von Vorfall entgegenzuwirken.

Das ist das Gebiet der IT-Sicherheit: Strategien zu entwickeln, um potenzielle Datenvorfälle, wie Ransomware, zu verhindern und zu mindern.

Oh, richtig, Ransomware – der Erzfeind der Backups. Wusstest du, dass Ransomware in 9 von 10 Fällen auf Backups abzielt? Kriminelle wissen, dass sie nicht bezahlt werden, wenn du die Daten, die sie für Lösegeld verschlüsselt haben, wiederherstellen kannst.

Die Verschlüsselung oder Zerstörung ist jedoch nur das, was Ransomware tut, sobald sie in den Perimeter eingedrungen ist.

Um wirklich gegen Ransomware geschützt zu sein, warte nicht, bis du die Verschlüsselung stoppen musst. Segmentiere die Infrastruktur, um die Infiltration einzudämmen.

Wie kann Ransomware geliefert werden?

Diese Frage sollte das Design jedes ransomware-sicheren Backup-Repositorys untermauern. Wir können sie nutzen, um verschiedene Wege vorherzusehen, wie Ransomware in unsere Systeme gelangen kann. Diese Wege können Folgendes umfassen:

- Soziale Ingenieurkunst, auch bekannt als Phishing, kann viele Formen annehmen – eine gute alte E-Mail, ein Pop-up, ein Telefonanruf oder sogar ein Wi-Fi-Klon.

- Innere Bedrohungen. Unzufriedene Mitarbeiter sind eine wachsende Kraft hinter Sicherheitsvorfällen. Tatsächlich machen innere Bedrohungen 31% der Datenverletzungen aus.

- Gestohlene Anmeldeinformationen. Laut einem Bericht von Mandiant verwendeten 40% der Ransomware-Angriffe im Jahr 2023 kompromittierte Anmeldeinformationen als Angriffsvektor.

- Menschliches Versagen. Das immerwährende Risiko von Haftung und menschlichem Versagen steht immer auf der Liste der größten Sicherheitsrisiken.

Designer und Ingenieure müssen diese und andere Bedrohungen für ihre Backup-Infrastrukturen identifizieren und mit effektiven Lösungen nacharbeiten. Nur dann können sie ein robustes und sicheres Backup-Gerät erstellen.

Best Practices für Backup-Geräte

Ootbi, was für out-of-the-box Immutability steht, ist ein Backup-Gerät, das speziell für Veeam von den Gründern von Veeam entwickelt wurde.

Seit unserer Einführung im Jahr 2022 bleibt Ransomware ein zentrales Thema für IT-Spezialisten, und Backups bleiben der beste Weg, um deine Daten zu schützen.

Die Bedrohungsakteure und ihre Methoden haben sich jedoch weiterentwickelt. Um Schritt zu halten, entwickeln wir uns mit ihnen weiter.

Zum Beispiel war Unveränderlichkeit schon immer unser Kernwert. Schließlich mussten wir uns jedoch fragen: Behebt Unveränderlichkeit allein die aktuellen Sicherheitsherausforderungen, oder sollten wir etwas hinzufügen, um andere Bedrohungen zu berücksichtigen?

Ist Unveränderlichkeit immer eine gute Sache?

Ja, wir sind provokant. Schließlich war Unveränderlichkeit schon immer entscheidend für unser Geschäft. Es steht sogar im Namen unseres Produkts.

Andererseits hat der Begriff „Unveränderlichkeit“ die Diskussion in der Cybersicherheit so vollständig dominiert, dass er uns blind für andere Bedrohungen machen könnte – solche, die durch Unveränderlichkeit nicht angesprochen werden können.

Denke daran: Unveränderlichkeit ist nur die letzte Verteidigungslinie. Wenn sie einen bösartigen Agenten daran hindert, deine Backups zu verschlüsseln, gibt es kaum einen Grund zur Feier. Dieser Agent hat sich schon eine Weile in deinen Räumlichkeiten aufgehalten. Alle anderen Verteidigungen sind gescheitert, was bedeutet, dass die Sicherheit deiner Daten nur am dünnen Faden der Unveränderlichkeit hängt.

Wenn Unveränderlichkeit Ransomware stoppt, bedeutet das, dass alle anderen Verteidigungen gescheitert sind. Setze deine Datensicherheit nicht allein auf Unveränderlichkeit.

Es ist, als ob deine einzige Sicherheitsgarantie an Bord eines fliegenden Flugzeugs ein kleiner Fallschirm wäre, der wackelig um deine Arme gewickelt ist.

Bedrohungsmodellierung und Prinzipien des sicheren Designs

Hier kommen Bedrohungsmodellierung und Prinzipien des sicheren Designs ins Spiel. Diese Sicherheitsrahmen wurden von OWASP, dem Open Worldwide Application Security Project, einer internationalen gemeinnützigen Organisation mit zwei Jahrzehnten Erfahrung in der Förderung von Sicherheitsstandards, entwickelt.

Was ist der Zweck von Bedrohungsmodellierung und Prinzipien des sicheren Designs?

OWASP entwickelte Bedrohungsmodellierung und Prinzipien des sicheren Designs, um Ingenieuren zu helfen, ihre Systeme mit leistungsstarken, relevanten und effektiven Verteidigungsmechanismen auszustatten.

Ingenieure nutzen Bedrohungsmodellierung und Prinzipien des sicheren Designs als Inspiration zur Entwicklung von Verteidigungsmechanismen.

Diese Mechanismen sollen nicht willkürlich sein. Es gibt keine Liste von „10 Dingen, die jedes System haben muss, um sicher zu sein.“ Stattdessen sind Bedrohungsmodellierung und Prinzipien des sicheren Designs Empfehlungen – oder Anregungen. Designer und Ingenieure nutzen diese Anregungen, um Sicherheitsmaßnahmen zu entwickeln, die spezifisch auf ihre Bedürfnisse zugeschnitten sind. Zum Beispiel können sie ihr Arsenal an Ransomware-Verteidigung über Unveränderlichkeit hinaus erweitern.

Lass uns die beiden Sicherheitsrahmen und ihre Anwendung auf Backups untersuchen, beginnend mit der Bedrohungsmodellierung.

Was ist Bedrohungsmodellierung in der Cybersicherheit?

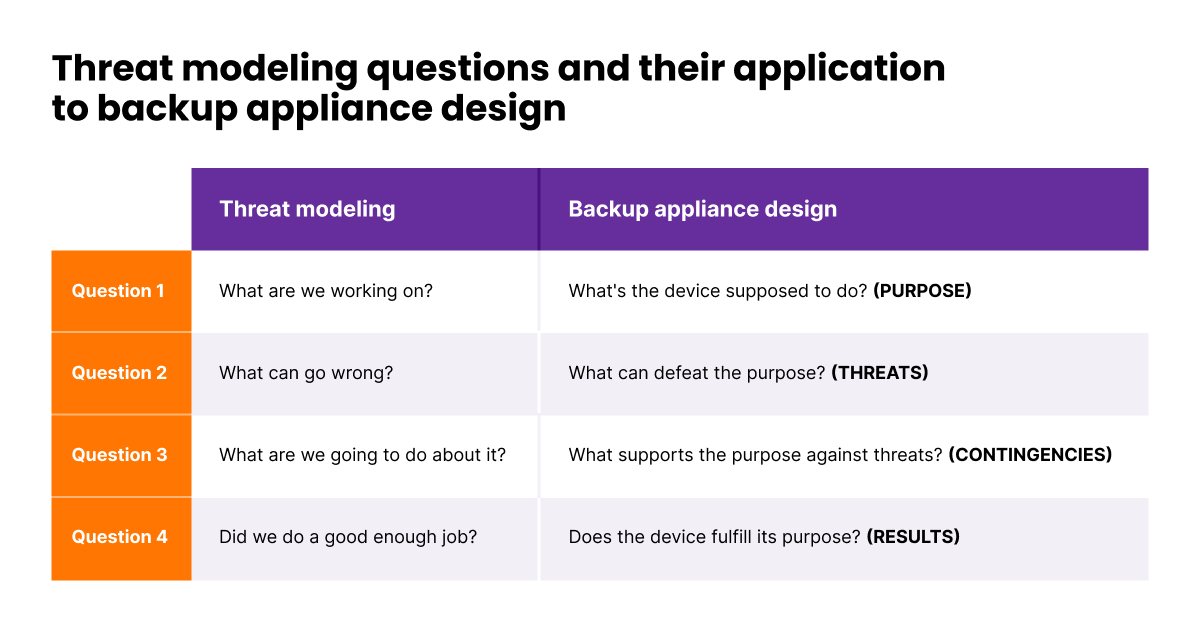

In der Cybersicherheit im Allgemeinen und im Design von Backup-Architekturen speziell dreht sich die Bedrohungsmodellierung um vier zentrale Fragen. Ingenieure stellen sie, bevor sie sich an den Zeichentisch setzen. Idealerweise werden sie jedoch niemals aufhören, sie zu stellen.

IT-Sicherheit ist ein kontinuierlicher Prozess, daher können die vier Fragen niemals endgültig beantwortet werden.

Die Bedrohungsmodellierung stellt Fragen, die du niemals endgültig beantworten kannst. IT-Sicherheit ist ein bewegliches Ziel, daher werden sich die Antworten immer ändern.

Abb. 1. Fragen zur Bedrohungsmodellierung und deren Anwendung auf das Design von Backup-Geräten

Beachte, dass wir alle Fragen nach Zweck formuliert haben. Das liegt daran, dass der Zweck unser ultimatives Maß für den Erfolg und ein Schlüsselprinzip hinter Design und Ausführung bei Object First ist.

Außerdem zeigt die Erfahrung, dass ein klar definierter Zweck hilft, die anderen Fragen der Bedrohungsmodellierung genauer zu beantworten.

Wie macht man Bedrohungsmodellierung für Backups?

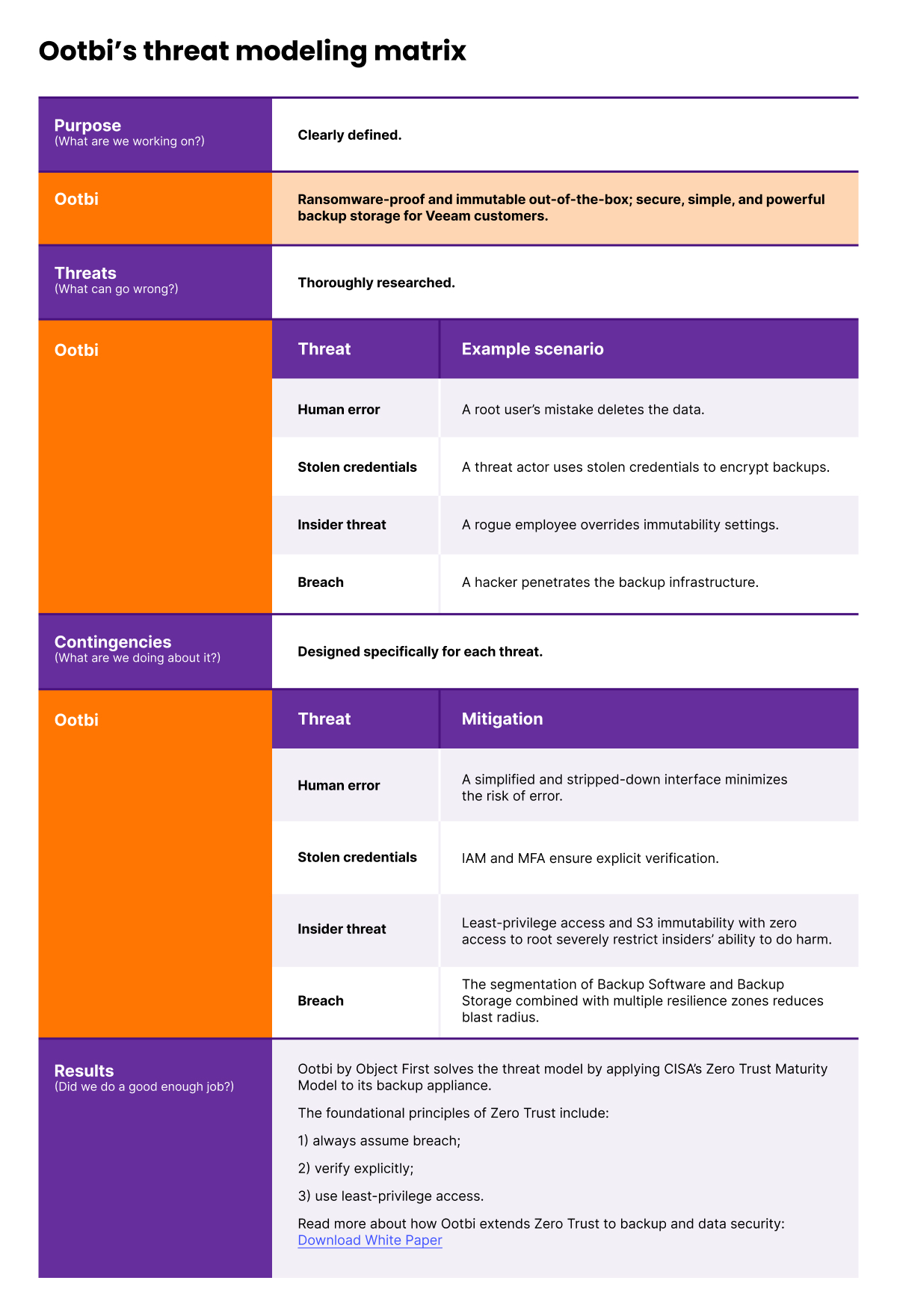

Ein genauerer Blick auf unsere Produktbeschreibung wird unseren Zweck bei der Erstellung von Ootbi deutlich:

Ransomware-sicher und unveränderlich out-of-the-box, bietet Ootbi von Object First sichere, einfache und leistungsstarke Backup-Speicherung für Veeam-Kunden.

Die Produktbeschreibung hebt Unveränderlichkeit, Datenintegrität und Ransomware-Resilienz als die wichtigsten Sicherheitsmerkmale von Ootbi hervor.

Jetzt zwingt uns das Bedrohungsmodell zu überlegen: Was kann die Unveränderlichkeit von Ootbi untergraben? Was kann seine Datenintegrität kompromittieren? Was kann seine Ransomware-Resilienz verringern?

Mit einer Mischung aus Vorstellungskraft und Erfahrung entwickeln wir plausible Bedrohungsszenarien. Dann ist es an der Zeit, zu recherchieren, Ideen zu entwickeln, zu konstruieren und Lösungen zu implementieren, um diese Szenarien zu mindern.

Abb. 2. Bedrohungsmodellierungs-Matrix von Ootbi

Lass uns nun zum anderen Rahmen übergehen, der von OWASP entwickelt wurde: Prinzipien des sicheren Designs.

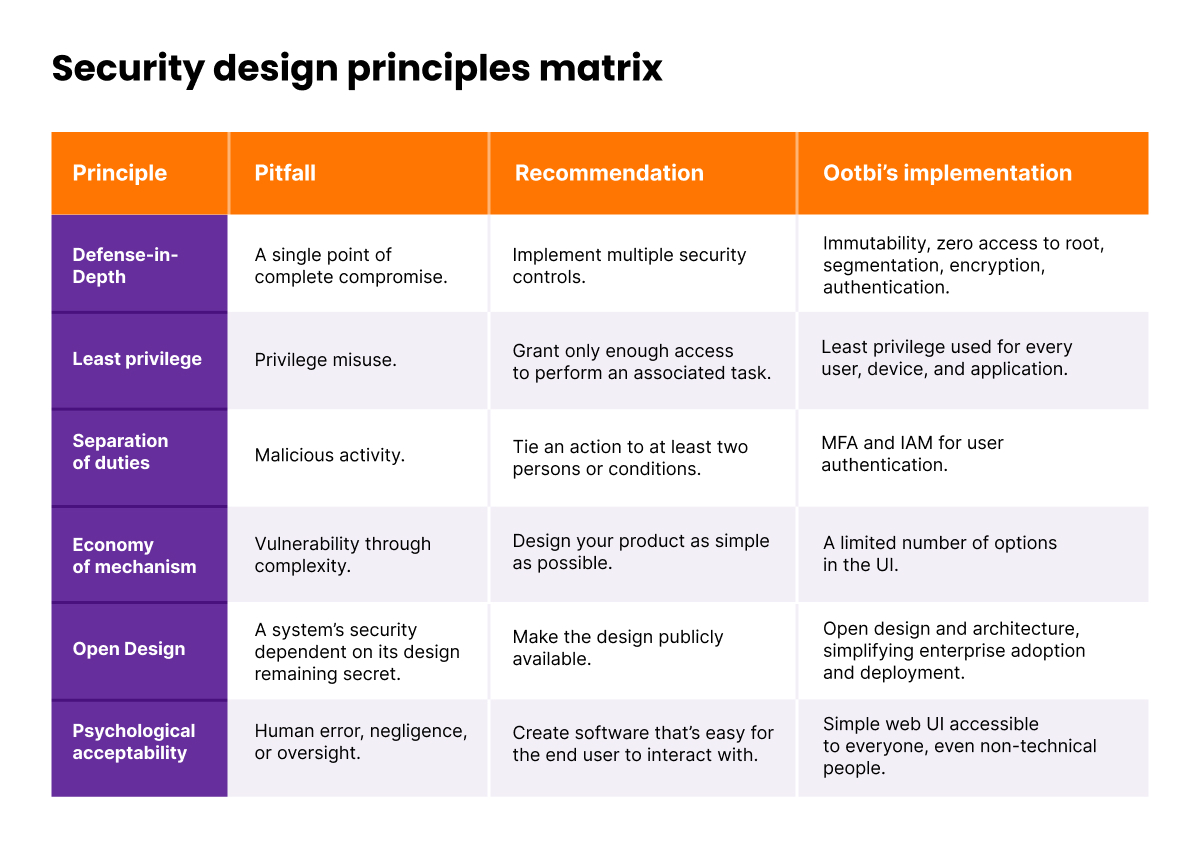

Was sind die Prinzipien des sicheren Designs?

Wie die Bedrohungsmodellierung unterstützen die Prinzipien des sicheren Designs die Erstellung sicherer Produkte. Während die Bedrohungsmodellierung jedoch eine Reihe offener Fragen bietet, sind die Prinzipien des sicheren Designs etwas vorschreibender.

Jedes Prinzip adressiert eine bestimmte Sicherheitsfalle. Diese Fallen sind weitgehend universell. Zum Beispiel klingt es vernünftig, einen einzelnen Punkt vollständiger Kompromittierung zu vermeiden, egal ob du ein Backup-Gerät oder ein Flugzeug baust.

Sichere Designempfehlungen sind universell, egal ob du ein Backup-Gerät oder ein Flugzeug baust.

Für jede solche Falle schlagen die Prinzipien des sicheren Designs eine breite Empfehlung vor, z.B.: „Ein einzelner Punkt vollständiger Kompromittierung kann mit mehreren Sicherheitskontrollen vermieden werden.“ Welche Sicherheitskontrollen verwendet werden und wie sie implementiert werden sollten, ist eine Frage der Wahl und sollte erfahrenen Sicherheitsexperten überlassen werden.

Die Prinzipien schreiben keine spezifischen Implementierungen vor. Diese Entscheidung sollte Sicherheitsexperten überlassen werden.

Abb. 3. Matrix der Sicherheitsdesignprinzipien

Ootbi: Kontinuierlich von Experten im Feld geprüft

Theoretisch benötigst du für Backups nur Linux und Speicher. Kombiniere die beiden mit ein wenig Admin-Magie, und du erhältst ein gehärtetes Linux-Repository.

Wird dein gehärtetes Linux-Repository in einem Jahr noch so gehärtet sein?

Flugzeuge werden unter Aufsicht und gemäß den Konstruktionsstandards hergestellt. Sie unterliegen regelmäßiger Wartung, Sicherheitsprüfungen und Upgrades. Du würdest nicht erwarten, in einem selbstgebauten Flugzeug zu fliegen, selbst wenn du ein Handbuch und einen Fallschirm dazu hättest.

Wie die Luftfahrt ist auch Datensicherheit nichts für DIY-Orientierte. Wenn dir deine Backups wichtig sind, gibt es nur einen Weg, um sicherzustellen, dass sie in einem Jahr genau so sicher sind wie heute: Fachleute einstellen.

Object First wendet kontinuierlich Bedrohungsmodellierung und Prinzipien des sicheren Designs auf Ootbi an.

Object First wendet kontinuierlich Bedrohungsmodellierung und Prinzipien des sicheren Designs auf Ootbi an. Wir veröffentlichen Software-Updates und bieten 24/7-Support, damit der Benutzer sich nicht um Konfiguration, Wartung oder Anpassung an die sich ständig ändernde Bedrohungslandschaft kümmern muss. Das erledigen wir für sie.

Fordere noch heute eine Demo an und sieh, wie Ootbi von Object First kontinuierlich die neuesten Sicherheitsstandards einhält. Mit Ootbi, dem sichersten Repository für Veeam, musst du dir keine Sorgen machen, ob deine Datenarchitektur auf dem neuesten Stand ist: das ist sie immer.