Centro de Confiança (Zero) da Object First

Quanto Você Deve Confiar

no seu Fornecedor de Armazenamento?

Se você está familiarizado com os conceitos de Zero Trust, já sabe que deve assumir uma violação e reduzir o acesso em relação às pessoas, processos e tecnologia. Para quem está envolvido na proteção de dados, esses conceitos são fundamentais para manter sua organização, seus dados e os dados dos seus clientes seguros.

Seja você consciente de segurança, cético saudável ou apenas curioso, queremos merecer sua confiança e sinceramente buscamos ajudar nossa comunidade a melhorar sua postura de segurança, independentemente do uso de nossas soluções.

No Centro de Confiança da Object First, você encontrará divulgações transparentes sobre nossas práticas de conformidade, privacidade e segurança.

Se você tiver perguntas ou dúvidas, entre em contato conosco em [email protected].

Introdução ao Zero Trust

Pressuponha uma Violação!

Você provavelmente já ouviu falar sobre o conceito de Zero Trust recentemente, mas, se não ouviu, aqui vai uma breve introdução:

Zero Trust é um princípio de segurança baseado em não confiar em nenhuma entidade — dentro ou fora da rede — por padrão. A constante suposição de que você pode ser violado a qualquer momento cria um nível saudável de preparação que exige a verificação contínua da identidade e do status de segurança de todos os usuários, dispositivos e aplicativos, independentemente da localização ou conexão à rede.

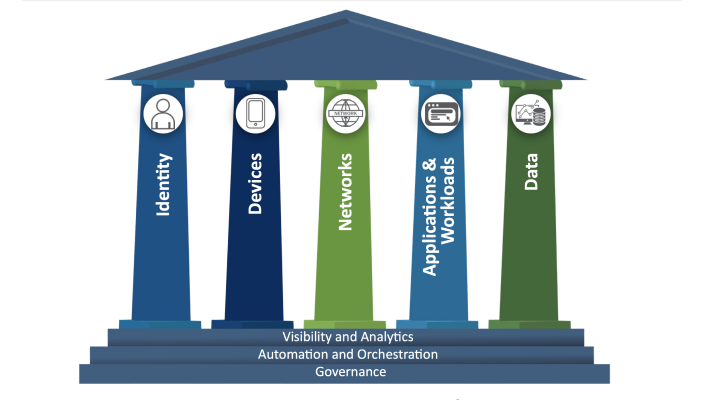

Modelo de Maturidade Zero Trust da CISA

O modelo de maturidade Zero Trust, desenvolvido por agências como a CISA e a NIS2, tornou-se o padrão de referência para a segurança de software moderna. Este modelo é uma estrutura que incentiva uma abordagem abrangente à segurança, assumindo que nenhuma entidade é confiável por padrão e exigindo a verificação contínua de todos os usuários, dispositivos e aplicativos dentro de uma organização.

Resiliência de Dados Zero Trust (ZTDR)

Embora seja uma base essencial, o modelo de maturidade Zero Trust não inclui o software de backup e o armazenamento em seu escopo. A Veeam e a Numberline Security publicaram um artigo de pesquisa introduzindo um novo modelo chamado Resiliência de Dados Zero Trust (ZTDR) para ampliar esse conceito ao uso de backup e recuperação.

O ponto mais importante a se destacar desse esforço é que Zero Trust e Resiliência de Dados Zero Trust são esforços contínuos, não exercícios únicos. O fortalecimento da segurança do software, a gestão de identidades e acessos, o treinamento em conscientização sobre segurança e a preparação para recuperação de desastres devem ser considerados, implementados, testados e atualizados constantemente como um processo contínuo. Implementar uma estratégia de Resiliência de Dados Zero Trust pode parecer desafiador, mas começa simplesmente entendendo os três pilares do ZTDR:

-

Segmentação — Separação do software de backup e do armazenamento para reforçar o acesso de menor privilégio e minimizar a superfície de ataque e o impacto.

-

Múltiplas zonas de resiliência de dados ou domínios de segurança para seguir a Regra de Backup 3-2-1 e garantir uma segurança em camadas.

-

Armazenamento de backup imutável para proteger os dados de backup contra modificações e exclusões. Acesso zero ao root e ao sistema operacional, protegendo contra atacantes externos e administradores comprometidos, é um requisito essencial como parte da verdadeira imutabilidade.

Incentivamos todos a ler o artigo completo para entender totalmente a necessidade de abordar proativamente lacunas críticas em sua infraestrutura de backup.

A Resiliência de Dados Zero Trust define as melhores práticas para proteger o software de backup e o armazenamento, e o Ootbi foi projetado com essas práticas desde as suas fases iniciais de desenvolvimento. Um conceito significativo de qualquer modelo de confiança é realizar o trabalho de forma segura e eficiente. Embora a segurança seja importante para muitos, muitas vezes não é prioridade quando se trata de armazenamento de backup. Esse não é o caso do Object First Ootbi.

Segurança Operacional

Design do Produto

Ao projetar o Ootbi, queríamos criar algo que fosse não apenas seguro, simples e poderoso, mas que operasse de forma totalmente independente do Veeam, sem necessidade de supervisão administrativa, políticas de segurança personalizadas ou otimizações adicionais. Essa mentalidade de design destaca a importância de separar o armazenamento de backup do software de backup; o formato do dispositivo Ootbi nos permitiu reduzir a superfície de ataque e construir algo que ajuda a criar um acesso à segurança da rede cuidadosamente definido, tudo configurado por padrão:

- Camada 1:

Armazenamento projetado para operação com backups imutáveis - Software de armazenamento de objetos projetado sob medida para as melhores práticas de segurança mais recentes, criado especificamente para o Veeam.

- Camada 2:

Um sistema operacional Linux reforçado que é pré-configurado e protegido para garantir uma postura de segurança fundamental. Mais importante ainda, negamos o acesso dos proprietários do dispositivo à conta root, ao sistema operacional e ao armazenamento de objetos para manter uma abordagem de Zero Trust com o mínimo de privilégios.

- Camada 3:

O formato de hardware bloqueado significa que a destruição física é o único meio de prejudicar os dados. Sem acesso físico, os dados imutáveis no dispositivo permanecem impenetráveis.

Superfície de Ataque Minimizad

A abordagem em camadas nos permite personalizar ainda mais nosso ambiente operacional para focar explicitamente em garantir que a segurança seja sempre a principal prioridade. Mesmo quando seu ambiente é invadido:

- Não é possível instalar software adicional no dispositivo.

- Ootbi monitora continuamente as alterações de configuração.

- A abordagem “Fail to Ban” significa que tentativas de login inválidas contínuas gerarão um bloqueio do sistema, e os administradores serão notificados por e-mail.

Outra maneira de garantir que sua superfície de ataque permaneça pequena é com atualizações verificadas fornecidas diretamente pela Object First. Atualizações do kernel e software são curadas pela Object First e obtidas diretamente dos servidores da Object First. Se não vier diretamente de nós, não funcionará com seu dispositivo Ootbi.

Segurança do Produto

Como mencionado na seção Zero Trust, o Ootbi foi construído em torno dos Princípios de Resiliência de Dados Zero Trust. Devido ao nosso formato de hardware, estamos inerentemente segmentados do armazenamento de backup, que é seguro por padrão, sem necessidade de configurações adicionais. Sempre manteremos nossa segurança por meio de testes proativos e atualizações.

Seguro por Padrão, Seguro Sempre

Porque seguimos o modelo Zero Trust, não confiamos em nenhuma entidade por padrão, mesmo que esteja dentro do perímetro da rede. Utilizamos os princípios do Zero Trust para garantir que seu sistema esteja seguro em cada estado operacional e de serviço. Nosso sistema é projetado para monitorar continuamente as configurações e as definições de segurança, restaurando automaticamente seu estado esperado caso ocorram alterações. Essa postura proativa garante que seu sistema permaneça resiliente frente a ameaças em evolução.

Nosso compromisso com a segurança se estende ao controle de acesso. Damos um passo ousado mantendo o SSH desativado por padrão, concedendo acesso apenas por meio de uma Interface de Usuário de Texto (TUI) limitada quando necessário. Nenhum acesso root via SSH ou qualquer outro método é permitido, proporcionando uma proteção adicional contra acessos não autorizados.

Defesa contra Ameaças Internas

A proteção contra ameaças internas não se limita apenas à proteção contra agentes maliciosos, mas também à prevenção de erros honestos. O Ootbi foi projetado para detectar e prevenir ambos, garantindo que seu sistema permaneça seguro de todos os ângulos. Qualquer tentativa de login falhada no dispositivo gerará uma notificação enviada aos administradores do dispositivo, e toda a atividade de login/logout é rastreada. As atualizações do Ootbi são inclusivas e curadas para manter todos os componentes de software e sistema otimizados e seguros. Todos os repositórios de atualizações são hospedados pela Object First, garantindo um processo de atualização contínuo e confiável.

Priorizamos a verificação de acesso ao mais alto nível. Mesmo o administrador mais privilegiado não pode destruir acidentalmente dados críticos. As opções de autenticação multifatorial (MFA) fortalecem ainda mais seu sistema contra tentativas de acesso não autorizadas.

Segurança por Segmentação

Embora incentivemos você a gerenciar a segurança física, a Ootbi lidera a proteção dos seus ativos digitais. Incorporamos os princípios de Confiança e Segurança da Veeam para proporcionar maior tranquilidade. Usar o Ootbi como destino para backups de configuração criptografados significa que a recuperação está sempre disponível, mesmo quando o software de backup for comprometido. Os dados criptografados da Veeam permaneceriam criptografados, independentemente de os dados serem exfiltrados.

Protegemos a comunicação com HTTPS/TLS, mitigando problemas de desvio de tempo. Isso significa que cada aspecto da integração entre Veeam e Ootbi é protegido, o que ajuda a separar ainda mais e criar vetores de recuperação adicionais nos piores cenários.

Um Esforço Contínuo

Nosso compromisso com a segurança contínua é inabalável. Testes de segurança constantes realizados por terceiros garantem que continuamos à frente das ameaças emergentes.

Recentemente, empregamos a experiência do NCC Group, uma equipe de especialistas em cibersegurança, para realizar testes de penetração abrangentes na appliance Ootbi e seu software, ajudando-nos a identificar e resolver riscos não descobertos. Leia o relatório completo aqui.

Sicuro por Design

A promessa do CISA Secure by Design incentiva as organizações a integrar medidas de segurança desde o início, incorporando-as profundamente em seus processos de design e desenvolvimento para melhorar sua postura geral de cibersegurança. A Object First assinou o compromisso Secure by Design do CISA e publicou nosso progresso em cumprir os sete passos delineados no compromisso aqui.

Privacidade e Conformidade

Na Object First, conformidade se encontra com credibilidade. Entendemos a importância fundamental de aderir às regulamentações e temos orgulho de garantir aos nossos clientes que nossas práticas estão alinhadas com os padrões mais rigorosos.

Object First é:

Conforme com a CCPA:

A CCPA (California Consumer Privacy Act) garante que os consumidores na Califórnia tenham o direito de saber quais informações pessoais estão sendo coletadas sobre eles, o direito de excluir informações pessoais mantidas pelas empresas e o direito de optar por não vender suas informações pessoais.

Conforme com o GDPR:

O GDPR (General Data Protection Regulation) melhora a proteção de dados pessoais para indivíduos na União Europeia, concedendo-lhes maior controle sobre suas informações pessoais por meio de direitos como acesso, retificação, exclusão e o direito de se opor ao processamento de dados.

Relato de Vulnerabilidades

Na Object First, valorizamos profundamente a segurança e a integridade de nossos sistemas. É por isso que implementamos um processo robusto de relatórios de vulnerabilidades que destaca nosso compromisso em agir de forma responsável e ágil ao descobrir riscos de segurança. Levamos qualquer descoberta muito a sério, reconhecendo os colaboradores que descobrem vulnerabilidades como parceiros essenciais em nosso esforço contínuo para proteger e melhorar nossas ofertas.

Nossa equipe de especialistas analisa cada relatório para garantir que sejam tomadas as medidas apropriadas para tratar e mitigar vulnerabilidades. Nosso objetivo é resolver os problemas rapidamente e promover um ambiente de transparência e confiança com nossos clientes, valorizando o papel crucial deles em nos ajudar a manter os mais altos padrões de segurança.

If you have found a vulnerability or want to contact us about a concern, please read our Política de Relatório de Vulnerabilidades and contact us at [email protected].