Backups Imutáveis e Seu Papel na Resiliência de Dados

A ESG, uma empresa líder em pesquisa de TI, recentemente entrevistou líderes de TI em todo o mundo para avaliar quão preparados estão seus ambientes de armazenamento de backup para enfrentar a crescente ameaça de ransomware.

Os resultados foram chocantes: dois terços das organizações foram atingidas nos últimos dois anos, e a maioria dos ataques teve como alvo os backups, visando tornar a recuperação impossível e forçar pagamentos de resgate.

É por isso que organizações visionárias estão recorrendo a backups imutáveis. Ao tornar os dados de backup fisicamente inalteráveis por um período de retenção definido, a imutabilidade garante que você sempre tenha um caminho de recuperação limpo e confiável quando o ransomware ataca.

Neste artigo, você aprenderá o que são backups imutáveis, por que eles são mais importantes do que nunca e como implementá-los de forma eficaz para construir resiliência à prova de ransomware em sua estratégia de backup.

Principais Conclusões

- Backups imutáveis são à prova de ransomware por design. Com políticas WORM, a imutabilidade bloqueia os dados na camada de armazenamento, tornando-os fisicamente inalteráveis—mesmo com credenciais de administrador roubadas.

- Resiliência cibernética depende de armazenamento, não apenas de software. As bandeiras de “proteção contra exclusão” e os controles de administrador podem ser contornados. Apenas a imutabilidade imposta pelo armazenamento garante que os bloqueios de retenção se mantenham até expirarem.

- Backups são agora o principal alvo do ransomware. Na maioria dos ataques, os hackers visam os dados de recuperação primeiro. Backups imutáveis eliminam esse risco, garantindo que os pontos de recuperação não possam ser criptografados, excluídos ou corrompidos silenciosamente.

- Ootbi (Out-of-the-Box Immutability) oferece imutabilidade projetada para Veeam. Ootbi integra a imutabilidade na camada de armazenamento, impõe princípios de Zero Trust e simplifica a gestão para equipes de TI enxutas.

O Que É um Backup Imutável?

Um backup imutável é uma cópia de backup que não pode ser modificada, excluída ou criptografada durante o período de retenção. Isso significa que ninguém—nem mesmo um administrador privilegiado ou um atacante totalmente comprometido—pode alterar ou apagar esses dados de backup.

Essa imutabilidade é imposta na camada de armazenamento através de mecanismos como S3 Object Lock no modo Write Once, Read Many (WORM). Ao contrário das bandeiras de “somente leitura” baseadas em permissões que ainda podem ser contornadas, a imutabilidade nativa do armazenamento garante que os dados estejam fisicamente e logicamente bloqueados até que sua política de retenção expire.

Na prática, backups imutáveis garantem que cada ponto de restauração seja uma cópia confiável e não adulterada da história, proporcionando à sua organização um caminho limpo para a recuperação quando todas as outras salvaguardas falham.

Backups Imutáveis Protegem Contra Ransomware?

Estudos mostram que em 96% dos ataques de ransomware, os dados de backup são o principal alvo, corrompidos ou excluídos antes que os sistemas de produção sejam criptografados. Se isso acontecer, a recuperação está perdida.

Ao mesmo tempo, 81% dos líderes de TI concordam que o armazenamento backup imutável é a melhor maneira de se proteger contra ransomware. Por quê? Porque torna os dados de recuperação intocáveis—mesmo que os atacantes obtenham controle administrativo total.

É por isso que a imutabilidade é conhecida como a última linha de defesa contra ransomware, permitindo uma recuperação de ransomware suave quando tudo o mais está comprometido.

Veja como backups imutáveis interrompem as táticas de ransomware:

- Bloqueio imposto pelo armazenamento: Os dados são protegidos na camada de armazenamento, não por permissões de software, portanto, mesmo administradores de domínio ou contas de serviço sequestradas não podem alterá-los.

- Proteção à prova de credenciais: Credenciais roubadas ou elevadas não podem contornar a imutabilidade dos dados—as regras de retenção são programadas até a expiração.

- Integridade de gravação única: Políticas WORM impedem que o ransomware sobrescreva pontos de restauração limpos com dados corrompidos ou criptografados.

- Caminho de recuperação garantido: Cada backup imutável é uma captura de tela verificável da história, garantindo que os dados de recuperação permaneçam limpos, consistentes e acessíveis.

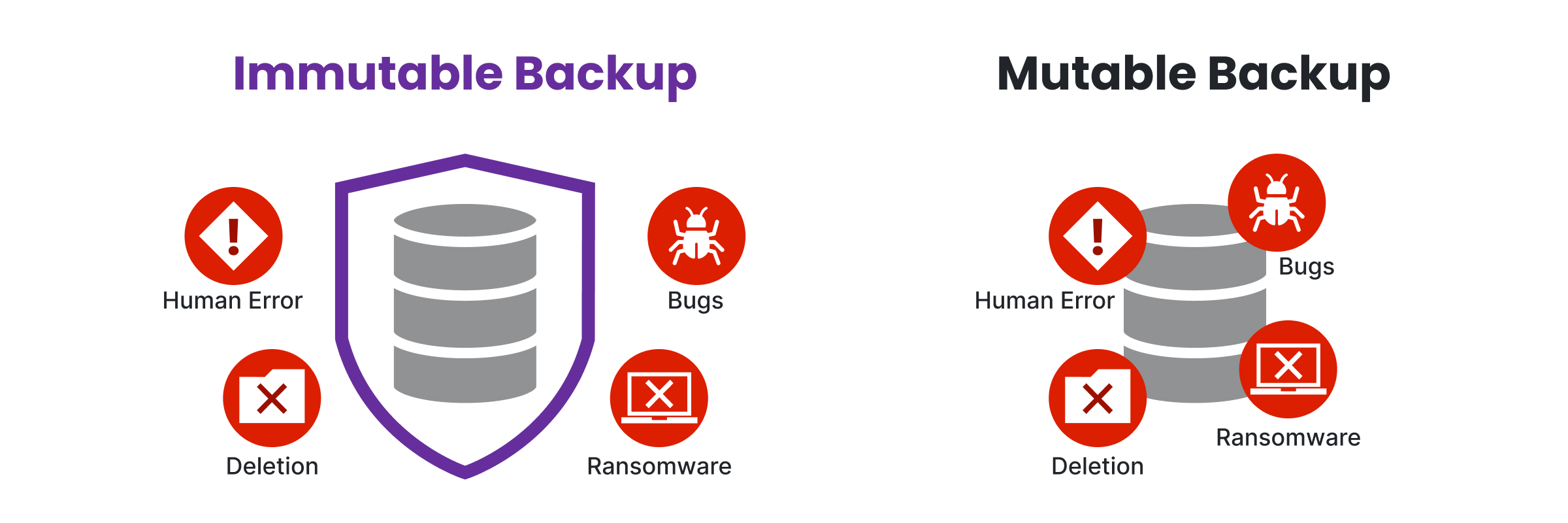

Backup Imutável vs. Backup Tradicional (Mutável)

A principal diferença entre backups mutáveis e imutáveis é que um oferece verdadeira resiliência contra ransomware, enquanto o outro permanece vulnerável a ataques cada vez mais sofisticados.

- Backups mutáveis dependem de permissões e modelos de confiança, que o ransomware contorna rotineiramente para corromper ou excluir dados de recuperação.

- Backups imutáveis, por outro lado, eliminam essa fraqueza completamente, impondo regras de nível de armazenamento que o ransomware não pode alterar, mesmo com credenciais roubadas.

Para ilustrar melhor a lacuna na proteção de dados, aqui estão os mecanismos fundamentais por trás de cada estratégia de backup:

| Aspecto | Tradicional (Mutável) Backup | Imutável Backup |

|---|---|---|

| Controle de Dados | Governado por permissões de software, ACLs ou credenciais de administrador | Imposto na camada de armazenamento—os dados não podem ser modificados ou excluídos até que a retenção expire |

| Vulnerabilidade ao Ransomware | Alta: o ransomware pode criptografar ou excluir arquivos de backup uma vez que comprometa o acesso do administrador | Nenhuma: o ransomware não pode alterar, criptografar ou apagar dados sob as regras de imutabilidade |

| Risco de Ameaças Internas | Elevado: usuários privilegiados ou insiders maliciosos podem adulterar ou remover backups | Neutralizado: mesmo contas privilegiadas não podem ignorar as políticas de imutabilidade |

| Corruptibilidade Silenciosa | Possível: pontos de restauração antigos podem ser silenciosamente sobrescritos ou substituídos por dados ruins | Impossível: regras WORM garantem que cada ponto de restauração permaneça intacto durante todo o seu período de retenção |

| Confiabilidade da Recuperação | Incerta: restaurações devem ser verificadas para garantir que os dados não foram adulterados | Garantida: cada ponto de restauração é uma captura de tela verificada de uma história limpa |

| Conformidade & Auditabilidade | Dependente de logs de acesso e controles que podem ser manipulados | Cria um registro de auditoria criptograficamente verificável e inalterável — atende aos padrões HIPAA, GDPR e NIS2 |

| Sobrecarga Operacional | Requer monitoramento frequente, testes e verificação manual da integridade do backup | Mínima: a imutabilidade impõe proteção automaticamente na camada de armazenamento |

| Custo vs. Troca de Risco | Custo inicial mais baixo, mas expõe as organizações a um tempo de inatividade catastrófico devido a ransomware | Custo de armazenamento ligeiramente mais alto, mas mitiga perdas comerciais de milhões de dólares |

Os Principais Benefícios dos Backups Imutáveis

- Proteção à prova de ciberataques: A imutabilidade bloqueia não apenas ransomware, mas também malware, sabotagem interna e explorações da cadeia de suprimentos, bloqueando dados na camada de armazenamento, além do alcance de credenciais roubadas ou scripts maliciosos.

- Resiliência contra erro humano: Exclusões, trabalhos mal configurados ou apagamentos acidentais não podem apagar backups imutáveis—uma vez gravados, os pontos de recuperação permanecem intactos até que seu período de retenção expire.

- Recuperação mais rápida e confiável: Como os pontos de restauração imutáveis não podem ser adulterados, as equipes de TI pulam verificações de integridade longas e se recuperam imediatamente de dados limpos e verificados—reduzindo o tempo de inatividade de dias para horas.

- Retenção regulatória e de longo prazo: Estruturas como HIPAA, GDPR e NIS2 exigem armazenamento não regravável e não apagável; a imutabilidade impõe isso por design, enquanto também preserva arquivos para auditorias, retenções legais e continuidade de negócios.

- Registros de auditoria de grau forense: Backups imutáveis criam uma cadeia de custódia verificável, capturando exatamente quando os dados foram gravados e garantindo que não mudaram—crítico para investigações de violação, análise de causa raiz e defesa legal.

- Exposição financeira reduzida: Ao neutralizar ransomware e garantir recuperação rápida, a imutabilidade reduz os custos de inatividade, evita pagamentos de resgate e pode até diminuir os prêmios de seguro cibernético.

- Integridade de dados comprovada: Com hashing criptográfico e imposição de WORM, cada backup imutável é uma captura de tela verificável da história, garantindo que os pontos de restauração sejam limpos, consistentes e não comprometidos.

Como Implementar Backups Imutáveis: Uma Abordagem Passo a Passo

Se feito corretamente, implementar a imutabilidade transformará seus backups de “provavelmente seguros” em verdadeiramente resilientes. Se feito errado, é apenas mais uma falsa sensação de segurança de dados.

Aqui está o manual passo a passo para implementar uma solução backup imutável, garantindo que ela permaneça intocável, não importa o que os atacantes lancem contra ela.

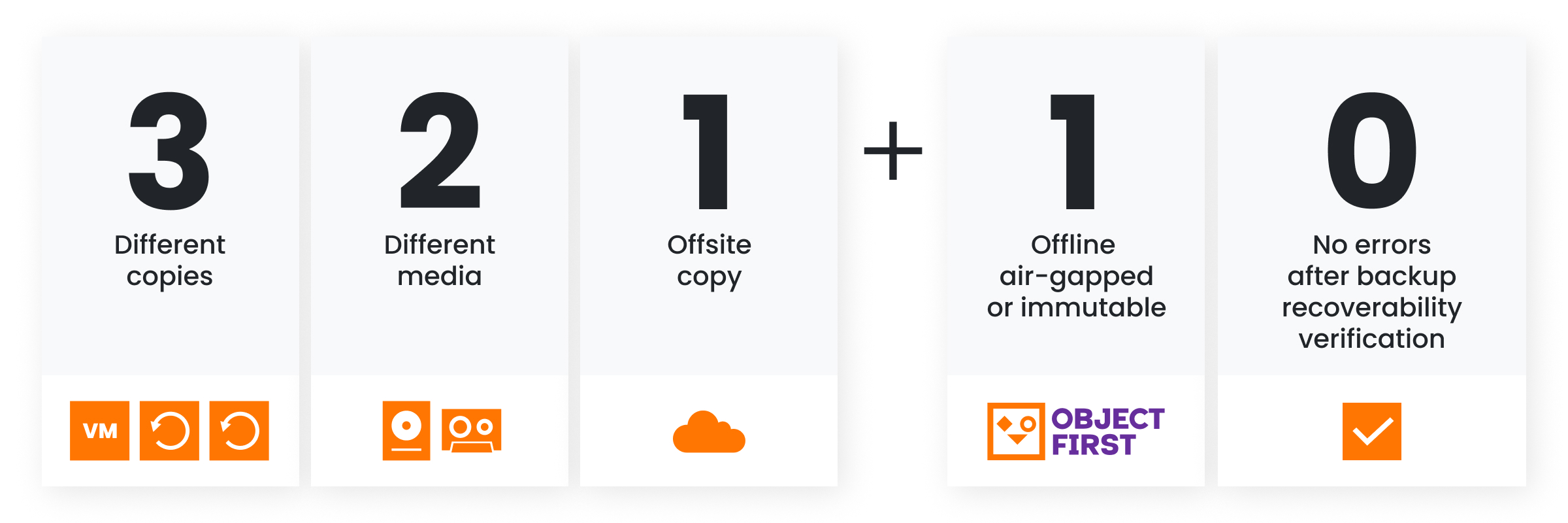

Passo 1: Estabelecer uma Estratégia Resiliente Backup

Todo plano de imutabilidade forte começa com o básico. Se sua arquitetura de backup é fraca, a imutabilidade não vai te salvar. Ela apenas vai consolidar maus hábitos.

É por isso que a regra 3-2-1-1-0 é a base para tudo, envolvendo:

- 3 cópias dos seus dados

- 2 meios de armazenamento diferentes

- 1 cópia fora do local

- 1 cópia imutável ou cópia isolada

- 0 erros de verificação de backup

Siga isso, e você já eliminou a maioria dos pontos únicos de falha. Ignore, e nenhuma quantidade de armazenamento "imutável" compensará as falhas.

Passo 2: Escolher o Armazenamento Imutável Adequado

A imutabilidade vive (ou morre) na camada de armazenamento. Se sua plataforma não pode impor verdadeiras políticas WORM (Gravar Uma Vez, Ler Muitas), então "proteção contra exclusão" é apenas teatro de segurança.

Aqui estão as principais maneiras que as organizações alcançam isso hoje:

- Armazenamento de objetos com S3 Object Lock (AWS S3, sistemas compatíveis com S3 locais como Object First's Ootbi) oferece imutabilidade nativa com bloqueios de retenção flexíveis que se encaixam nos fluxos de trabalho modernos de backup.

- Mídia WORM como fita continua sendo uma opção de arquivamento econômica, mas a velocidade de recuperação e a sobrecarga operacional a tornam menos prática para recuperação rápida.

- Repositórios seguros por fornecedores (como repositórios Linux endurecidos em ambientes Veeam) oferecem imutabilidade no nível do SO, embora exijam separação de privilégios à prova de falhas para evitar o uso indevido por administradores.

Ao avaliar, não pergunte apenas "isso suporta imutabilidade?" Pergunte onde e como o bloqueio é imposto. Se isso não estiver acontecendo na própria camada de armazenamento, você está construindo sobre areia.

Passo 3: Definir e Impor Políticas de Retenção

Imutabilidade sem planejamento inteligente de retenção é como um cofre com portas abertas. Parece seguro até que você realmente precise dele.

Para tornar a imutabilidade significativa, você precisa de políticas precisas e aplicáveis que se alinhem com as realidades da sua organização.

Aqui está o que ancorá-las:

- Mandatos de conformidade (HIPAA, GDPR, NIS2, SEC, etc.)

- Objetivos de negócios RTO/RPO (quanto de dados você pode se dar ao luxo de perder vs. quão rapidamente você deve recuperar)

- Necessidades de arquivamento (retenções legais, análise histórica, continuidade a longo prazo)

Tranque essas regras com bloqueios de retenção, como modo de governança para controle dirigido por administradores e modo de conformidade para garantia em nível regulatório.

De qualquer forma, o resultado é o mesmo: nenhuma conta privilegiada, script malicioso ou erro pode apagar dados protegidos antes de seu tempo.

Passo 4: Endurecer Acesso e Separação de Privilégios

A imutabilidade bloqueia dados na camada de armazenamento, mas se os controles de acesso forem descuidados, os atacantes simplesmente entrarão pela porta da frente.

A chave é construir limites de privilégio rigorosos para que nenhuma conta única ou comprometimento possa quebrar a cadeia de proteção.

Para fazer isso corretamente, você precisa de:

- Controle de acesso baseado em função (RBAC) mantém administradores de backup, administradores de armazenamento e administradores de segurança em faixas separadas.

- MFA e PAM (Gerenciamento de Acesso Privilegiado) garantem que uma senha roubada sozinha não possa excluir ou modificar backups.

- Segmentação isola sistemas de backup de domínios de produção para que uma violação de controlador de domínio não possa se propagar para baixo.

RBAC, MFA e segmentação são como guardas, e sem eles, você está confiando na sorte em vez de na segurança.

Passo 5: Implementar Cópias Fora do Local e Isolamentos

A imutabilidade sozinha não é suficiente se seus backups vivem no mesmo raio de explosão que a produção.

A verdadeira resiliência de dados vem do isolamento, que impede que atacantes (ou desastres) alcancem todas as cópias de uma vez.

Construir essa rede de segurança envolve:

- Camadas imutáveis baseadas em nuvem para fornecer tanto isolamento geográfico quanto de rede.

- Sistemas isolados, como fitas ou repositórios offline, cortam completamente o malware ao remover a superfície de ataque.

- Exclusões atrasadas criam um buffer final se alguém interferir nas configurações de retenção, os dados permanecem tempo suficiente para serem recuperados.

Redundância entre ambientes (armazenamento de objetos local) garante que nenhuma falha única, violação ou desastre te elimine, sendo a diferença entre ter backups e ter backups sobrevivíveis.

Passo 6: Automatizar Verificação e Monitoramento

Um backup imutável que não é testado é apenas uma ilusão reconfortante. Você não quer descobrir corrupção, configurações incorretas ou bloqueios de retenção perdidos no meio de uma interrupção.

É por isso que a verificação deve ser implacável e automatizada.

- Verificações de integridade: validação baseada em hash garante que cada bloco de dados esteja exatamente como estava quando escrito.

- Restauros de teste regulares: provam que seus objetivos de RTO/RPO não são apenas números em um slide—eles realmente funcionam sob pressão.

- Detecção de ransomware: captura sinais de alerta precocemente, desde exclusões inesperadas até tentativas de acesso incomuns ou taxas de mudança anormais.

Isso transforma a imutabilidade de uma promessa em uma garantia, porque se você não pode provar que seus backups estão prontos, eles não estão.

Passo 7: Validar Através de Testes do Mundo Real

Políticas em papel e caixas de seleção não param violação—testes de pressão fazem isso. Não confie apenas que a imutabilidade está funcionando, tente quebrá-la.

- Tentativas de exclusão: verifique se os bloqueios de retenção se mantêm, mesmo ao usar contas privilegiadas.

- Exercícios de equipe vermelha: simulam abuso interno ou malware tentando corromper backups.

- Testes de pontos de falha: pressione seu sistema até que ele falhe, depois feche as lacunas que você encontrar.

As organizações que testam implacavelmente são as que se recuperam quando outras colapsam.

Ootbi: O Melhor Armazenamento para Implementar Backups Imutáveis para Veeam

Backups imutáveis são apenas tão resilientes quanto o armazenamento em que vivem. Se a plataforma subjacente pode ser contornada, mal configurada ou explorada, a imutabilidade é apenas um rótulo, não uma proteção real.

É por isso que criamos Ootbi (Out-of-the-Box Immutability), que oferece armazenamento de backup seguro, simples e poderoso para clientes Veeam em locais.

Ootbi é seguro por design conforme definido pela CISA. Foi construído em torno dos mais recentes princípios de Resiliência de Dados Zero Trust, que seguem uma mentalidade de "Assumir Violação" que aceita que indivíduos, dispositivos e serviços que tentam acessar recursos da empresa estão comprometidos e não devem ser confiáveis.

Baixe o white paper e descubra por que Ootbi é o Melhor Armazenamento para Veeam.

Como a Hans Hundegger AG Implementou Backups Imutáveis com Ootbi

A Hans Hundegger AG, um líder global em máquinas de marcenaria CNC, enfrentou uma infraestrutura de backup envelhecida que não conseguia acompanhar as demandas modernas de segurança e desempenho. Com uma equipe de TI enxuta e aumento de chamados de suporte, eles precisavam de uma proteção contra ransomware mais forte e de uma gestão mais simples.

Ao se associar à Erik Sterck GmbH, eles implantaram o appliance Object First’s Ootbi, que foi selecionado por sua imutabilidade no nível de armazenamento, garantindo máxima proteção contra ransomware.

Os resultados foram dramáticos:

- Armazenamento imutável forneceu segurança contra ameaças de ransomware

- Restauro automatizado garantiu que os backups ocorressem e fossem facilmente recuperáveis em caso de desastre

- O tempo médio de restauração caiu 66%, de seis horas para duas

- Integração perfeita com a arquitetura Veeam reduziu significativamente a sobrecarga administrativa

Leia o estudo de caso completo para ver como a Hans Hundegger AG fortaleceu a segurança e acelerou a recuperação com Ootbi por Object First.

Resumo

Backups imutáveis tornaram-se a última linha de defesa contra ransomware, mas funcionam apenas se forem implementados corretamente. Ao bloquear dados na camada de armazenamento com políticas WORM, backup de dados offsite, isolamento e verificação contínua, as organizações podem garantir pontos de recuperação limpos que nenhum atacante pode tocar.

O retorno é enorme: restaurações mais rápidas, resiliência contra ameaças internas, ataques de ransomware, erro humano e a confiança de que os requisitos de conformidade estão sendo atendidos. E com soluções projetadas especificamente como Ootbi por Object First para Veeam, a imutabilidade não é apenas teoria, mas uma prática escalável e comprovada no mundo real.

FAQ

O que é um Backup Indelével?

Um backup indelével é o mesmo que um backup imutável: uma vez gravados, os dados não podem ser modificados, excluídos ou sobrescritos. Alguns fornecedores comercializam “indelével” como um diferencial, mas a terminologia padrão da indústria é backup imutável.

Qual é a Diferença Entre Backups Air-Gapped e Backup Imutáveis?

Backups air-gapped estão fisicamente desconectados das redes, cortando o acesso de malware, mas criando complexidade nas restaurações. Backups imutáveis permanecem online, mas inalteráveis na camada de armazenamento seguro de dados, combinando segurança com recuperação rápida e melhor integração com fluxos de trabalho modernos.

Qual é a Frequência Recomendada para Atualizar Backups Imutáveis?

A frequência de Backup deve corresponder à frequência com que os dados críticos mudam e alinhar-se com o RPO (Objetivo de Ponto de Recuperação). A verificação regular é essencial para confirmar que novos pontos de restauração estão intactos e utilizáveis.

Por que os Backups Imutáveis Importam Agora Mais do que Nunca?

Porque o ransomware agora visa especificamente sistemas de backup, 96% dos ataques vão atrás dos dados de recuperação primeiro. Backups imutáveis removem completamente essa superfície de ataque, tornando os backups fisicamente inalteráveis, mesmo com credenciais de administrador roubadas. Esta abordagem é essencial para alcançar a resiliência a ransomware.

O que é o Período de Imutabilidade e Por que Isso Importa?

O período de imutabilidade é a janela de tempo bloqueada durante a qual os dados não podem ser alterados ou excluídos. Defini-lo corretamente é crítico: muito curto deixa lacunas para o ransomware explorar, enquanto muito longo pode inflacionar os custos de armazenamento e limitar a flexibilidade.