Zero Trust e Dados Empresariais Backup e Recuperação

O modelo Zero Trust representa a melhor prática atual para organizações que buscam proteger e garantir a segurança de seus dados e negócios. No entanto, esse modelo não foi substancialmente aplicado ao backup e recuperação de dados. A empresa de consultoria em Zero Trust Numberline Security e a Veeam colaboraram recentemente em uma pesquisa para preencher essa lacuna e reduzir o risco para organizações que buscam evoluir além da segurança de perímetro. Sua pesquisa resultou no novo modelo de Resiliência de Dados Zero Trust (ZTDR).

A Resiliência de Dados Zero Trust baseia-se no Modelo de Maturidade Zero Trust da Agência de Cibersegurança e Segurança de Infraestrutura (CISA) como base, estendendo seus princípios ao backup e recuperação de dados. O framework de Resiliência de Dados Zero Trust é um guia prático para equipes de TI e Segurança melhorarem a proteção de dados, reduzirem o risco de segurança e aumentarem a resiliência cibernética de uma organização.

Esta série de blogs fornece uma visão holística do ZTDR e ajuda a entender por que ele deve ser implementado em toda arquitetura de backup e recuperação.

Princípios do Zero Trust

Zero Trust é um paradigma de segurança que substitui a abordagem de segurança baseada em perímetro, mais tradicional e cada vez menos eficaz. O Zero Trust está sendo adotado como o padrão de segurança de TI de melhor qualidade pelo governo dos EUA e por empresas em todo o mundo.

Zero Trust é universalmente aplicável a organizações que operam no local, na nuvem e em ambientes híbridos, e a empresas de diferentes tamanhos e setores.

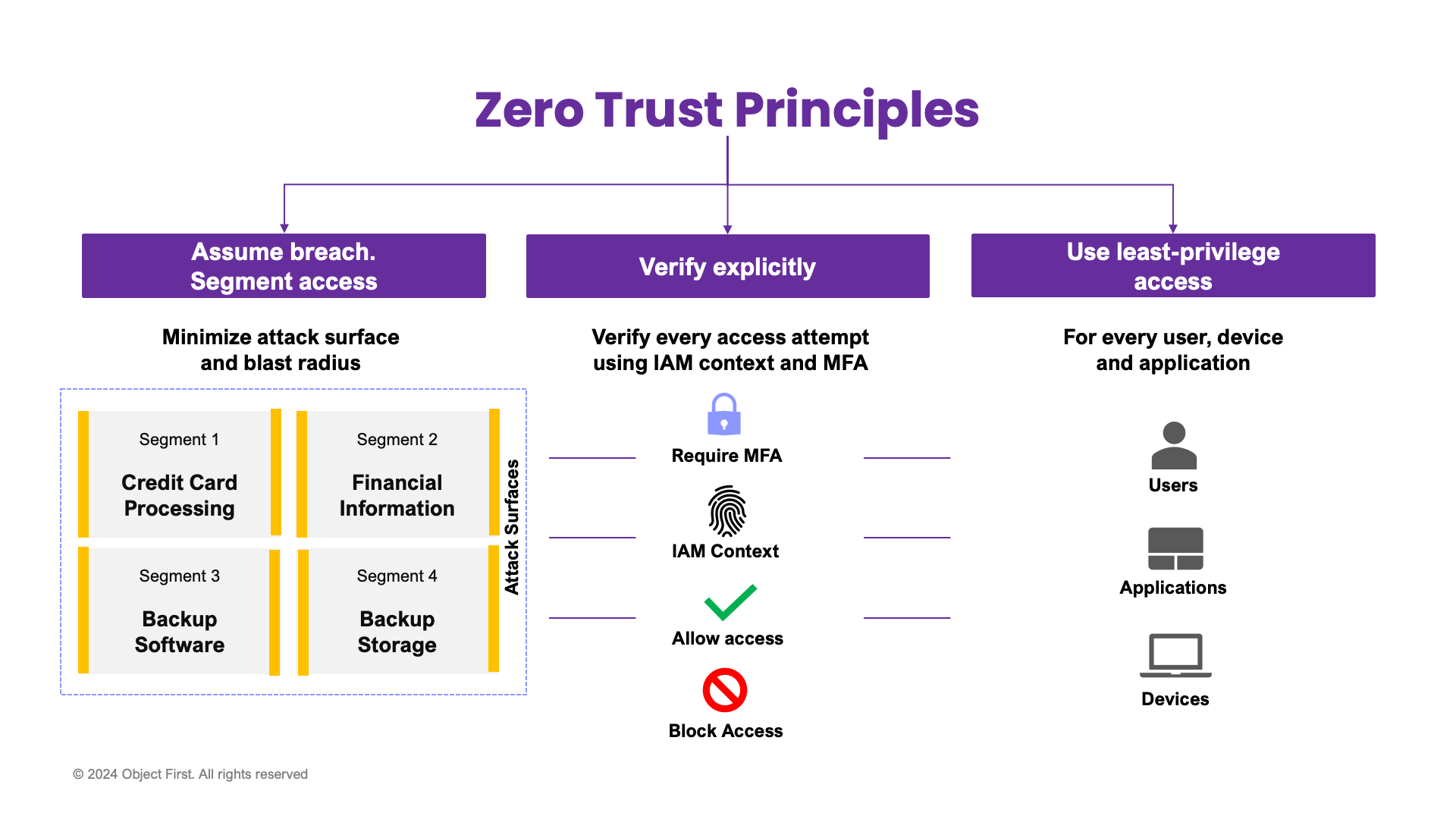

Os principais princípios do Zero Trust incluem:

- Assumir uma violação. Segmentar o acesso aos ativos de dados mais críticos para minimizar a superfície de ataque e o raio de explosão.

- Verificar explicitamente. Sempre autenticar e autorizar aproveitando o contexto de Gerenciamento de Identidade e Acesso (IAM) (localização, tempo, etc.) e autenticação forte baseada em MFA.

Usar acesso de menor privilégio para cada usuário, dispositivo e aplicativo.

Além disso, o Zero Trust exige visibilidade e análises de segurança contínuas, automação e orquestração, e governança para gerenciamento do ciclo de vida dos dados.

Figura 1: Princípios do Zero Trust

O Modelo de Maturidade Zero Trust - o framework padrão para aplicação do Zero Trust

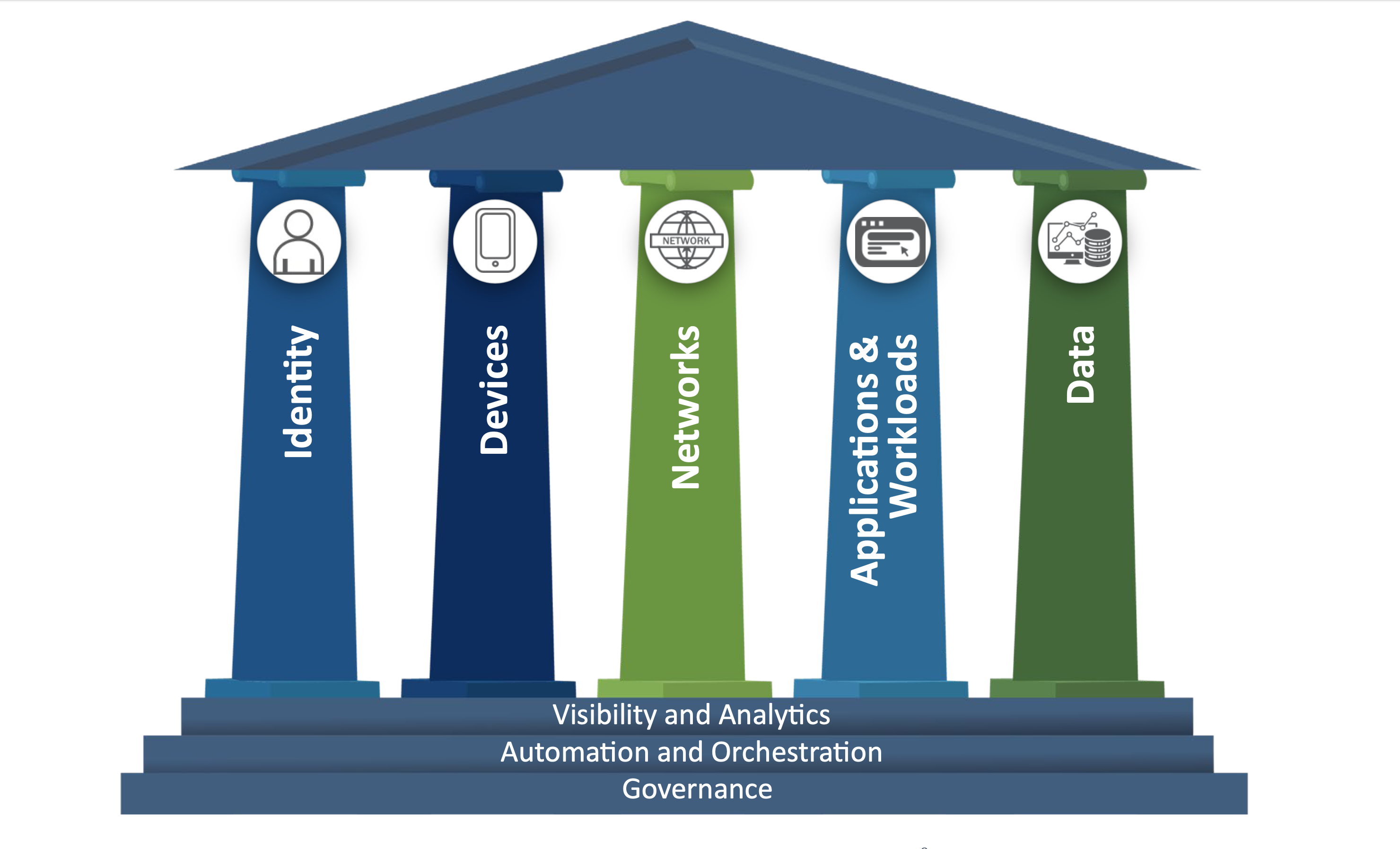

O framework padrão de fato para analisar o Zero Trust é o Modelo de Maturidade Zero Trust da CISA, representado na Figura 2, que define cinco pilares principais: Identidade, Dispositivos, Redes, Aplicações & Cargas de Trabalho, e Dados. Também define três capacidades transversais: Visibilidade e Análises, Automação e Orquestração, e Governança.

Figura 2: Modelo de Maturidade Zero Trust

Limitações do Modelo de Maturidade Zero Trust

Dentro do pilar de Dados de seu Modelo de Maturidade Zero Trust, a CISA identifica cinco funções adicionais:

- Gerenciamento de Inventário de Dados.

- Categorização de Dados.

- Disponibilidade de Dados.

- Acesso a Dados.

- Criptografia de Dados.

No entanto, o modelo Zero Trust da CISA é silencioso sobre requisitos e níveis de maturidade para sistemas de backup e recuperação de dados. Como essa área é essencial para a confidencialidade, integridade e disponibilidade das empresas, acreditamos que essa lacuna deve ser abordada.

Para resolver essa questão, a Veeam e a Numberline introduziram a Resiliência de Dados Zero Trust, que inclui princípios, uma arquitetura de referência e um novo conjunto de capacidades para o Modelo de Maturidade Zero Trust.

Princípios da Resiliência de Dados Zero Trust (ZTDR)

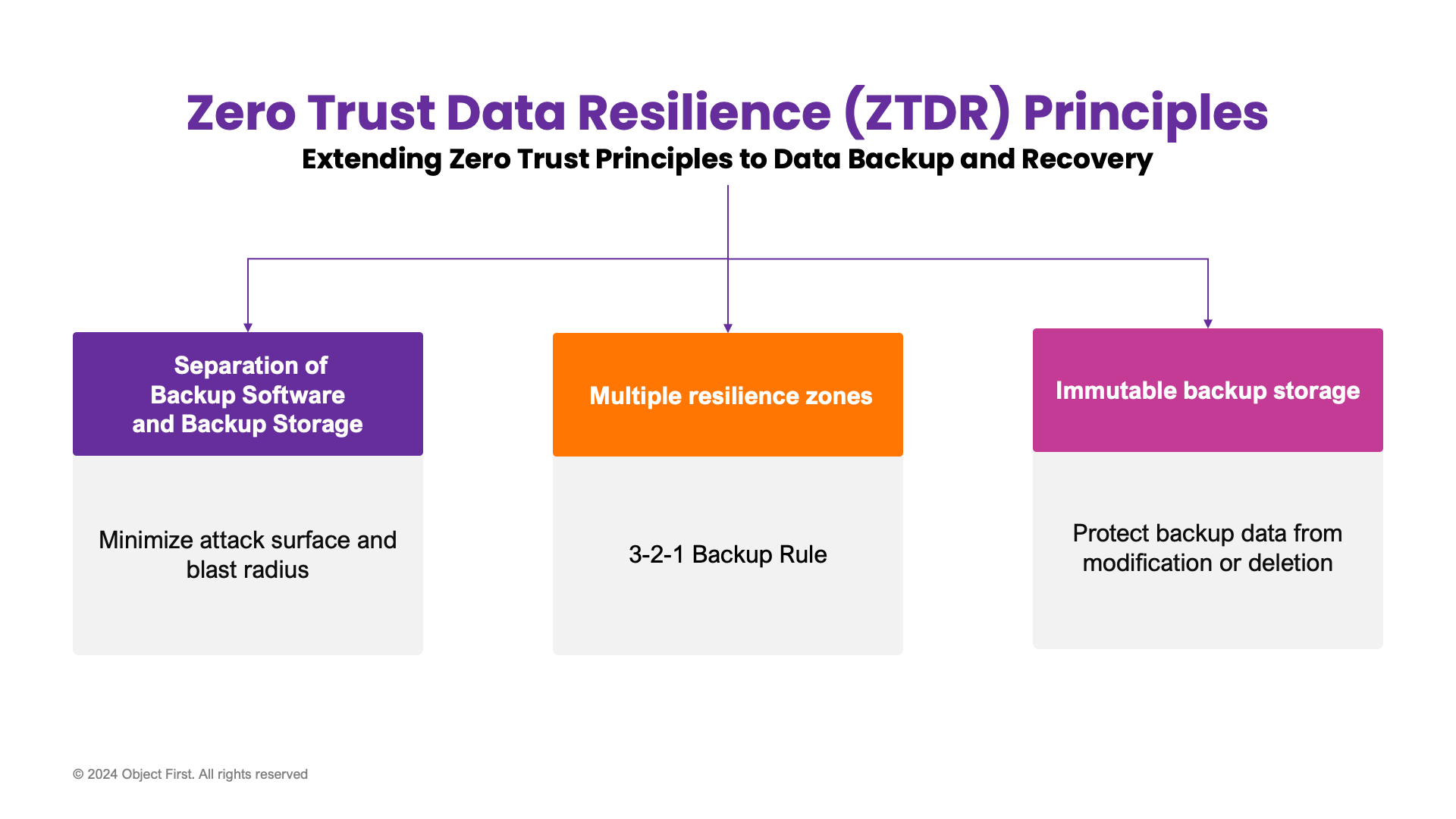

A pesquisa sobre Resiliência de Dados Zero Trust introduz os seguintes princípios do ZTDR que estendem o Zero Trust a Dados Backup e Recuperação:

- Segmentação — Separação de Backup Software e Backup Armazenamento para impor acesso de menor privilégio, bem como para minimizar a superfície de ataque e o raio de explosão.

- Múltiplas zonas de resiliência de dados ou domínios de segurança para cumprir a Regra 3-2-1 Backup e garantir segurança em múltiplas camadas.

- Armazenamento de backup imutável para proteger os dados de backup contra modificações e exclusões. Acesso zero ao root e ao SO, protegendo contra atacantes externos e administradores comprometidos, é imprescindível como parte da imutabilidade verdadeira.

Figura 3: Princípios do ZTDR

A Resiliência de Dados Zero Trust (ZTDR) é a arquitetura de backup mais recente e segura que estende os princípios do ZTMM para abordar o caso de uso de backup e recuperação.

Ao adotar o ZTDR, as organizações terão um caminho claro e concreto para fortalecer sua postura de segurança. Isso significa operações mais eficientes e alinhamento entre as equipes de TI e segurança, levando, em última análise, a uma recuperação mais rápida e segura.

Esta série de blogs aprofunda-se ainda mais nos princípios do ZTDR.