O que é syslog e de onde ele veio?

Syslog (Protocolo de Registro de Sistema) é um método para transmitir informações vitais do sistema para sistemas de coleta centralizados. Ele permite que os administradores monitorem o status e a saúde de seus ambientes e aplicações de forma eficaz. Ao contrário do SNMP, que possui uma estrutura mais rígida, o Syslog oferece maior flexibilidade na monitoração de uma gama mais ampla de eventos e na acomodação de cenários menos previsíveis.

O Syslog tem uma longa história e foi introduzido ao mundo em 1980 por Eric Allman como parte do projeto Sendmail. Ele rapidamente ganhou popularidade e continuou a manter um apelo generalizado.

O RFC 3164 original foi atualizado em 2001 com RFC 5424 que continua a ser o padrão em uso hoje.

Perspectiva da Veeam

A partir da versão 12.1, a Veeam agora suporta o envio de mensagens syslog. Este recurso permite exportar logs do Linux para um coletor de logs, facilitando a visualização e análise deles.

O que exatamente é uma mensagem syslog e como ela se parece?

Uma mensagem Syslog, de acordo com a RFC 5424, possui numerosos campos e valores:

- PRI (Prioridade): Combinação de Facilidade e Severidade

- VERSÃO: Número da versão do protocolo

- TIMESTAMP: Data e hora do evento

- HOSTNAME: Nome do host de origem

- APP-NAME: Nome da aplicação que gera a mensagem

- PROCID: ID do processo

- MSGID: Identificador do tipo de mensagem

- STRUCTURED-DATA: Pares chave-valor que fornecem contexto adicional

- MSG: Texto da mensagem em formato livre

No entanto, é importante notar que nem todo campo precisa ser preenchido, pois certos campos podem permanecer vazios ou ser omitidos com base no contexto específico ou no sistema de registro em uso. Isso é o que torna o Syslog tão atraente para os desenvolvedores.

Níveis de Severidade

O Syslog também apresenta uma gama de níveis de severidade, incluindo:

0 Emergência (emerg): O sistema está inutilizável

- Exemplo: Falha completa do sistema, pânico do kernel

1 Alerta (alert): Ação deve ser tomada imediatamente

- Exemplo: Corrupção de banco de dados, perda de segurança do sistema

2 Crítico (crit): Condições críticas

- Exemplo: Falha de hardware, componente de aplicação indisponível

3 Erro (err): Condições de erro

- Exemplo: Erros de aplicação, operações de processo falhadas

4 Aviso (warning): Condições de aviso

- Exemplo: Recurso próximo da capacidade, degradação do serviço

5 Aviso (notice): Condições normais, mas significativas

- Exemplo: Início/parada de serviços, mudanças de configuração

6 Informativo (info) - Mensagens informativas

- Exemplo: Eventos de operação regulares, operações bem-sucedidas

7 Depuração (debug): Mensagens de nível de depuração

- Exemplo: Informações detalhadas de solução de problemas, logs de desenvolvimento[SB1]

Nota: A mensagem visível no console pode não conter esses níveis de severidade.

Como uma Mensagem Syslog é Acionada

Nesta seção, explicamos como acionar uma mensagem Syslog e verificar seu recebimento em um servidor Syslog. Ao executar o comando ‘sudo ls’ no servidor Linux podman01, um alerta Syslog é enviado para o servidor Syslog s3tester01. Detalhamos as informações contidas na mensagem Syslog, incluindo o timestamp, nome do host, ID do processo e a ação realizada. ‘Sudo’ permite que um usuário comum execute temporariamente comandos específicos com privilégios de superusuário (root), em vez de abrir uma sessão completa como root. Isso significa que o usuário está restrito a executar apenas um comando por vez com permissões elevadas, o que ajuda a manter a segurança do sistema e aciona uma mensagem de segurança. Além disso, abordamos como verificar se a mensagem foi recebida no servidor Syslog e mostramos como usar o comando tail para monitorar entradas Syslog ao vivo.

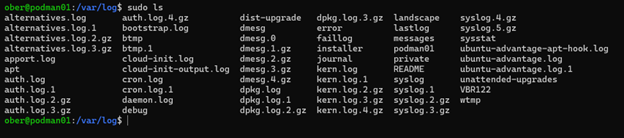

Na imagem abaixo, acionamos um alerta Syslog que é enviado para um servidor Syslog. Usamos sudo para acionar uma mensagem Syslog no servidor podman01, que é enviada para o servidor Syslog s3tester01.

Na imagem abaixo, o comando ‘sudo ls’ é representado.

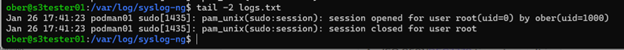

No servidor Syslog S3tester01, podemos ver se a mensagem foi recebida:

‘tail -2 logs.txt’

O servidor Linux com nome do host podman01 envia a seguinte mensagem Syslog indicando que o comando ‘sudo’ foi executado:

Jan 26 17:41:23 podman01 sudo[1435]: pam_unix(sudo:session): sessão aberta para o usuário root(uid=0) por ober(uid=1000)Jan 26 17:28:05 podman01 sshd[1097]: Servidor escutando em :: porta 22.

Podemos decifrar esta mensagem da seguinte forma:

- Timestamp: Jan 26 17:41:23

- Hostname: podman01

- Processo: sudo[1435]

- Mensagem: pam_unix(sudo:session): sessão aberta para o usuário root(uid=0) por ober(uid=1000)

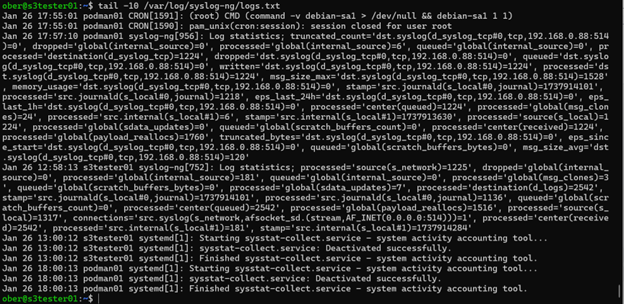

Você pode monitorar entradas Syslog ao vivo no servidor Syslog receptor usando o comando tail. Como estamos direcionando mensagens Syslog recebidas para um arquivo chamado logs.txt, eu executaria o seguinte comando para exibir as 10 entradas mais recentes:

‘tail -10 /var/syslog-ng/logs.txt’

Para assistir ao arquivo em tempo real, posso usar este comando:

‘tail -f /var/syslog-ng/logs.txt’

Como ativar mensagens Syslog no Veeam

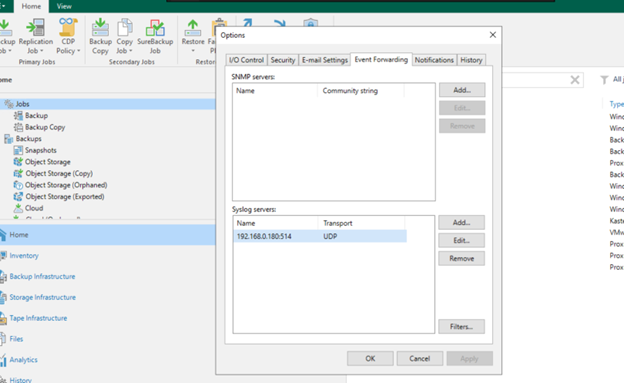

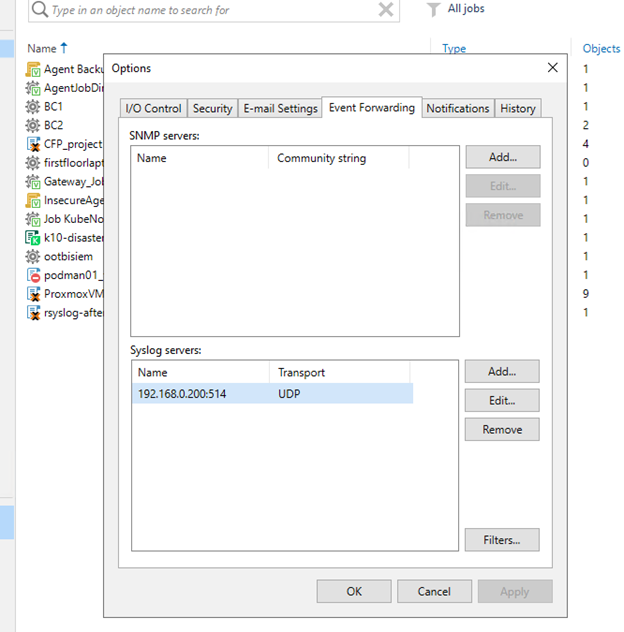

Nesta seção, discutiremos como habilitar o encaminhamento de mensagens Syslog no Veeam, um recurso introduzido na versão 12.1. Ao seguir os passos descritos, você pode configurar o sistema para enviar mensagens Syslog para o servidor escolhido, garantindo um monitoramento eficaz das atividades de backup e replicação.

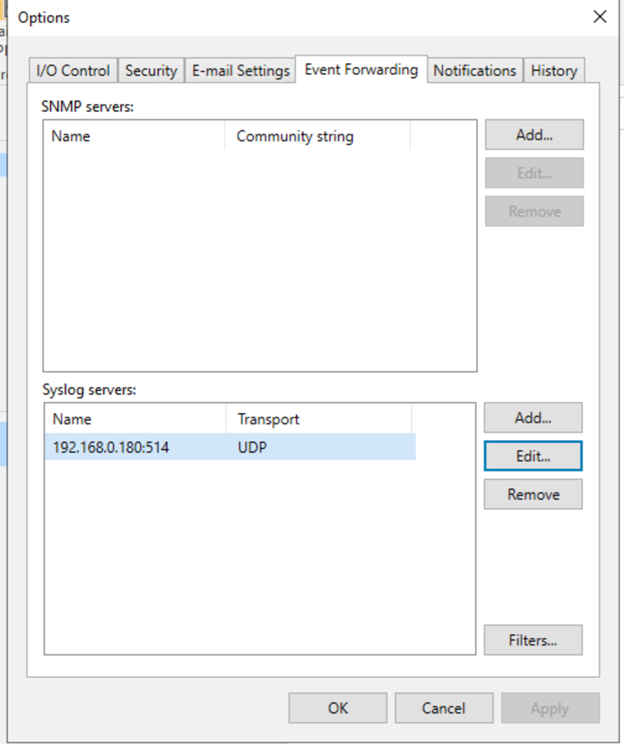

Para ativar o encaminhamento, abra a janela “Opções”, em seguida, selecione a aba “Encaminhamento de Eventos” conforme mostrado na imagem a seguir.

Dentro da tabela “Servidores Syslog”, adicione seu servidor receptor.

Nota: Você pode adicionar apenas um servidor.

Você tem a opção entre UDP (Protocolo de Datagramas do Usuário), TCP (Protocolo de Controle de Transmissão) ou TLS (Segurança da Camada de Transporte). Para manter suas mensagens Syslog confidenciais, utilize a criptografia de mensagens via TLS.

Neste caso, enviaremos nossas mensagens Syslog via UDP para um servidor Syslog no IP 192.168.0.180.

Após clicar no botão “Aplicar”, você verá imediatamente esta mensagem:

VBR (Veeam Backup & Replicação) envia uma mensagem de teste para o Syslog confirmando que tudo está funcionando conforme o esperado.

Em seguida, você receberá uma mensagem Syslog semelhante do Veeam:

2025-01-26T12:24:37.035294-05:00 VBR122 Veeam_MP [categoryId=0 instanceId=40001 InstallationId="d465fd95-7e66-4956-b2d2-41938cce5f34" VbrHostName="vbr122" VbrVersion="12.3.0.310" Version="1" Description="O serviço Veeam Backup e Replicação está conectado ao banco de dados de configuração: Nome do servidor: localhost:5432 Nome do banco de dados: VeeamBackup Autenticação: Windows ID de Instalação: {d465fd95-7e66-4956-b2d2-41938cce5f34}"]

SIEM

Enviar e receber mensagens Syslog é benéfico, mas é impraticável esperar que alguém monitore uma linha de comando continuamente. Para maximizar as vantagens dessa configuração, devemos utilizar um sistema de Gerenciamento de Informações e Eventos de Segurança (SIEM).

Um SIEM coleta, analisa e correlaciona dados de várias fontes de forma eficaz, permitindo detectar e responder a ameaças de segurança. Existem inúmeras soluções SIEM disponíveis, tanto de código aberto quanto proprietárias, para atender a diferentes necessidades.

Um desafio notável ao integrar mensagens Syslog com um SIEM é a necessidade de configurar alertas e configurações adaptadas à sua aplicação específica. No entanto, se você escolher o Splunk como seu SIEM, o Veeam APP pode simplificar significativamente esse processo.

Para instalar o Veeam APP para Splunk, faça login na sua conta Splunk e faça o download na página de APPs.

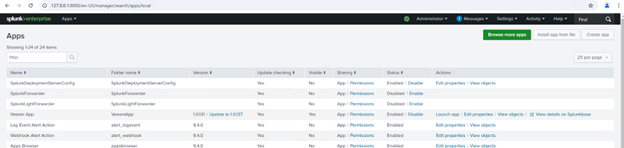

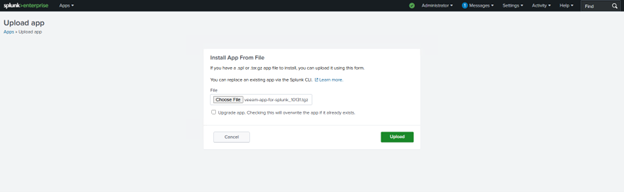

Em seguida, faça o upload do arquivo .tgz na seção “Gerenciar Apps” da interface web do Splunk clicando no botão “Instalar App a partir do Arquivo”.

Depois, escolha seu arquivo e clique no botão “Upload”.

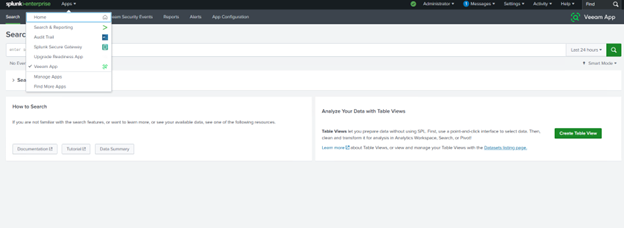

Uma vez que o app esteja instalado, o Splunk solicitará que você reinicie os serviços. Após fazer login, você encontrará o novo app Veeam pronto para uso.

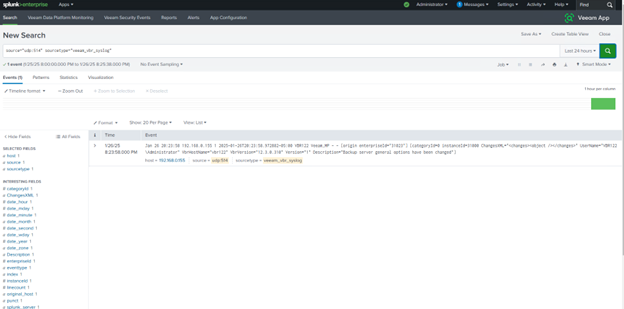

No Veeam, precisamos configurar o encaminhamento de eventos Syslog para direcionar os dados ao nosso servidor Splunk.

Isso gerará a primeira mensagem no Splunk.

Nós apenas começamos a explorar os essenciais do Syslog e dos SIEMs, mas acredito que isso serve como uma excelente base para todos começarem a configurar a mensageria Syslog.

Lembre-se, você não pode resolver problemas se não estiver ciente da existência deles.