Não Zero Trust Backup Arquiteturas

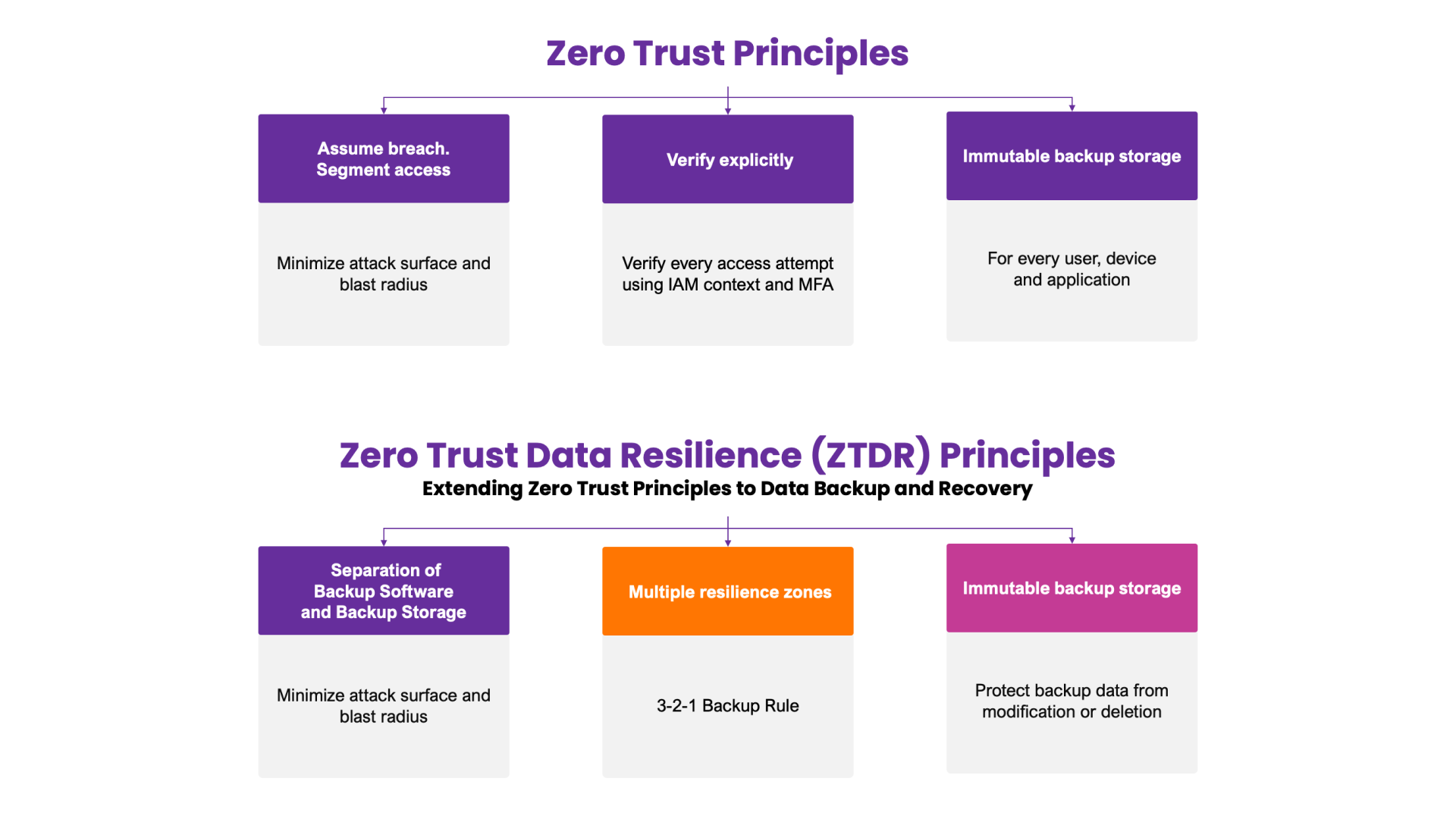

No blog #2 desta série, exploramos os princípios centrais do modelo de Resiliência de Dados Zero Trust (ZTDR): segmentação, múltiplas zonas de resiliência de dados e backup imutável armazenamento. Este modelo e arquitetura, um esforço colaborativo entre Veeam e Numberline Security, estende os princípios e o Modelo de Maturidade Zero Trust da CISA para o caso de uso de backup e recuperação de dados empresariais (veja a Figura 1):

Figura 1: Princípios fundamentais do ZTDR

Agora que cobrimos os princípios do ZTDR e como ele ajuda a proteger a infraestrutura de backup, vamos examinar arquiteturas não-Zero Trust e identificar algumas armadilhas de segurança que elas criam.

Aparelho Monolítico (Integrado) - Não é Zero Trust

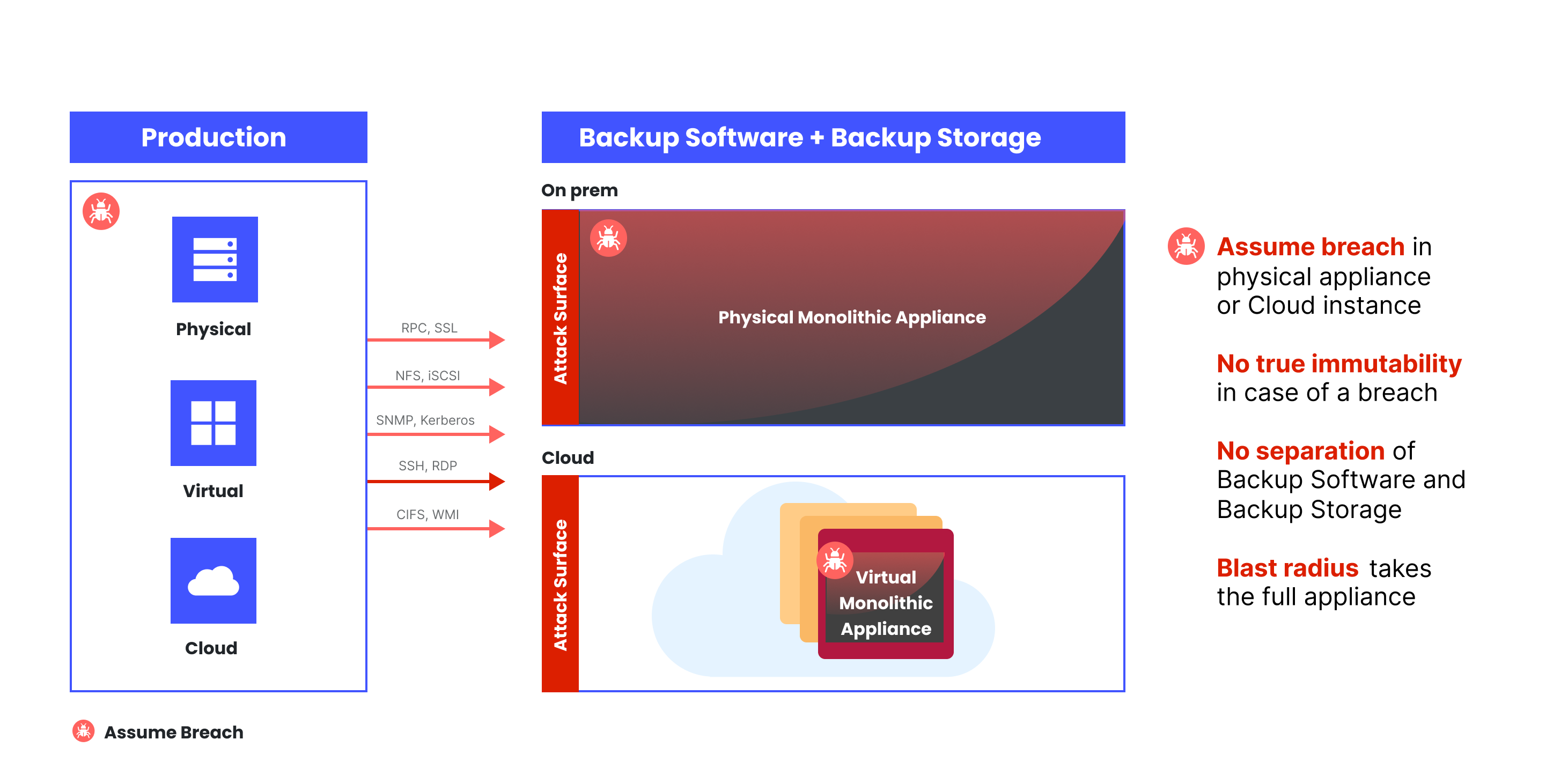

É crucial considerar a arquitetura de backup que você escolhe para as necessidades de resiliência de dados de sua organização. Um exemplo a ser considerado é o aparelho monolítico ou integrado. Esta arquitetura não atende aos requisitos de Resiliência de Dados Zero Trust porque não há separação entre o software de backup e o armazenamento de backup (veja a Figura 2). Qualquer atacante teria acesso total ao software de backup e ao armazenamento em uma violação. Como resultado, a verdadeira imutabilidade não pode ser alcançada, e o atacante pode modificar, excluir ou tornar os dados de backup inacessíveis. O sistema de backup e recuperação estaria completamente comprometido, criando um raio de explosão significativo para o ataque.

Figura 2: Aparelhos monolíticos carecem de segmentação

Essa abordagem confia demais na imutabilidade e segurança do sistema de arquivos proprietário do fornecedor com privilégios administrativos. Devido à sua natureza naturalmente não segmentada e construída em torno do conceito de Tudo-em-Um, sacrifícios devem ser feitos para fazer as partes funcionarem como um todo. Um pool de armazenamento pode ser rotulado como imutável, mas o administrador da caixa ainda pode realizar reinicializações de fábrica ou exclusões administrativas (ou governadas). Suponha que uma parte do sistema falhe devido a um ataque, corrupção ou atualização de software com falhas. Nesse caso, o restante do sistema pode se tornar inoperante. Mesmo que os dados permaneçam imutáveis durante uma falha, se estiverem inacessíveis, não são dados resilientes.

Além disso, é essencial reconhecer que implantar um aparelho virtual monolítico em uma instância de nuvem não garante verdadeira imutabilidade em um cenário de nuvem híbrida. No caso de uma violação, onde credenciais de nível de SO, instância ou conta são comprometidas, todo o aparelho virtual se torna suscetível, expandindo o raio de explosão. A vulnerabilidade de segurança decorre da realização de backup de dados no armazenamento proprietário contido dentro do aparelho virtual baseado em nuvem. Essa fraqueza — causada por desalinhamento arquitetônico com o ZTDR — poderia ser resolvida fazendo backup de dados diretamente em nuvem imutável armazenamento de objetos externa à instância.

Armazenamento Anexado Diretamente, Antigo e Desatualizado

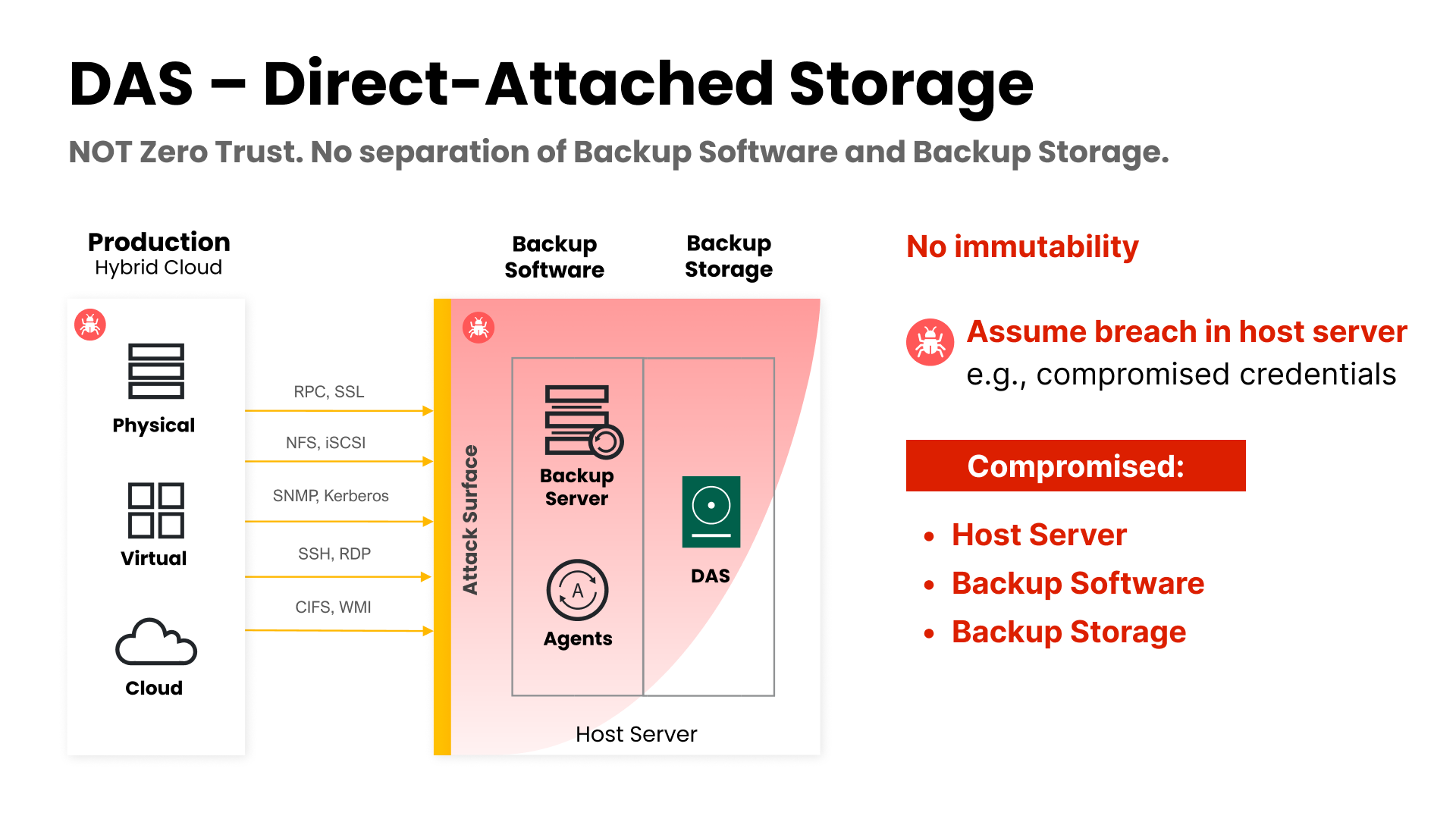

O Armazenamento Anexado Diretamente (DAS) é uma arquitetura de armazenamento comumente utilizada em muitas organizações. No entanto, representa um risco significativo de segurança, pois não oferece imutabilidade. Ele está diretamente conectado ao servidor de backup, sem separação entre o software de backup e o armazenamento de backup. Isso significa que, se um atacante ganhar acesso ao host explorando uma vulnerabilidade de SO ou aplicativo, ele pode facilmente acessar todos os dados nesse sistema (veja a Figura 3).

Com o DAS, não há mecanismo para impedir o acesso não autorizado ou a manipulação dos dados armazenados no servidor de backup. Isso o torna vulnerável a ameaças internas e externas, incluindo insiders maliciosos, cibercriminosos e hackers.

Figura 3: O DAS carece de imutabilidade e pode ser facilmente comprometido.

Embora o Armazenamento Anexado Diretamente possa parecer uma solução conveniente e econômica para backup e recuperação, ele apresenta riscos significativos de segurança que não devem ser ignorados. Ao implementar uma arquitetura de armazenamento de backup que forneça imutabilidade e separação entre o software de backup e o armazenamento de backup, as organizações podem reduzir significativamente o risco de violações de dados e garantir a integridade de seus dados de backup.

Outras Opções de Armazenamento

As mesmas considerações se aplicam a outros tipos de armazenamento, como aparelhos de deduplicação, NAS ou até mesmo um repositório Linux Hardened Veeam feito sob medida. Embora cada um tenha suas forças como alvos de armazenamento, como mais capacidade, gerenciamento independente ou conveniência simples, eles também carecem da segurança necessária para serem considerados Resilientes em Dados Zero Trust. Ao considerar esses dispositivos para armazenamento de backup, faça estas perguntas:

- O armazenamento é endurecido por padrão (pronto para uso)?

- Requer expertise ou treinamento de segurança adicionais para configurar e gerenciar?

- Os privilégios administrativos concedem acesso para exclusões ou reinicializações?

- Isso minimizará minha superfície de ataque e poderá operar sem meu software de backup?

- Que tipo de imutabilidade está sendo usada, governança (administradores podem excluir) ou conformidade (ninguém pode excluir)?

Considerações Finais

As violações de segurança não são mais uma questão de se mas de quando. As organizações devem proteger proativamente seus sistemas e dados contra ameaças potenciais.

Nesta série de blogs, cobrimos os princípios de Resiliência de Dados Zero Trust propostos pela Veeam e pela Numberline Security, estendendo o Zero Trust para sistemas empresariais Backup. Ao abraçar os princípios da Resiliência de Dados Zero Trust, as organizações podem ter um caminho claro e concreto para fortalecer a postura de segurança de seus sistemas de backup e recuperação. Essa abordagem aprimora o modelo de maturidade tradicional do Zero Trust. Ela garante que a infraestrutura de backup esteja segmentada de forma segura em múltiplas zonas de resiliência de dados, a superfície de ataque seja minimizada, o acesso de menor privilégio seja aplicado para cada zona e aproveita a imutabilidade para proteger os dados de backup contra modificação e exclusão, independentemente dos privilégios administrativos.

Além disso, o ZTDR promove operações mais eficientes e alinhamento entre administradores de backup, TI e equipes de segurança, levando a uma recuperação mais rápida e segura em caso de violação. Ao implementar essas melhores práticas, as organizações podem demonstrar seu compromisso com a segurança e construir confiança com seus clientes e partes interessadas. Para saber mais, leia nosso whitepaper e o artigo de pesquisa original escrito por Jason Garbis e Veeam.