Backup ambientes são um alvo chave na agenda de um atacante de ransomware. Os atacantes sabem que se seus backups sobreviverem, você é menos propenso a pagar o resgate. É por isso que servidores de backup, incluindo Veeam Backup & Replicação (VBR), são frequentemente os primeiros sistemas que eles tentam desativar.

Para ajudar os administradores de backup a monitorar essas ameaças, Object First lançou um recurso de honeypot em nossa versão Ootbi (Out-of-the-Box Immutability) 1.7. Este recurso é projetado para auxiliar na detecção precoce de atividades suspeitas direcionadas à infraestrutura de backup sem adicionar complexidade ou sobrecarga às suas tarefas administrativas.

O que é um Honeypot?

Imagem cortesia de Universidade de Washington Ocidental e projetada por Zeck Koa e Chris Baker.

Assim como as abelhas são atraídas pelo néctar, os maus atores são atraídos por sistemas vulneráveis. Honeypots são sistemas de isca que são servidores reais, operando em ambientes isolados e monitorados. Eles têm a intenção de atrair atacantes e alertá-lo quando alguém está sondando seu ambiente. Pense nisso como um fio desencapado. É uma maneira de se tornar ciente da atividade de ameaça antes que ela escale para uma catástrofe.

O recurso Honeypot do Ootbi simula um servidor de produção VBR, completo com portas abertas que os atacantes normalmente procuram (como SSH, RDP, SQL Server e VMware). Quando alguém escaneia ou tenta acessá-lo, o sistema gera alertas imediatamente.

Isso é especialmente útil durante a fase de permanência de um ataque—quando intrusos ganharam acesso ao ambiente e estão explorando sua rede de forma furtiva antes de lançar um ataque em grande escala. Detectá-los precocemente pode prevenir um ataque de ransomware bem-sucedido.

Como habilitar o recurso

A maioria dos honeypots são kits de ferramentas personalizados e não suportados que são complexos de configurar e operar. Kits de ferramentas existentes podem levar de 30 a 50 etapas para serem configurados, o que muitas vezes desencoraja os administradores de implantá-los.

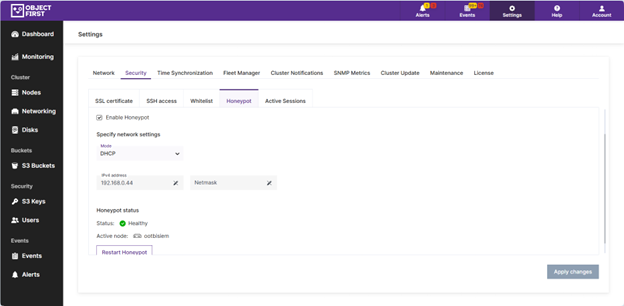

Por outro lado, o Honeypot do Ootbi é projetado para facilidade de uso e monitoramento. O recurso está embutido em todos os aparelhos Ootbi e pode ser facilmente ativado em cinco etapas:

1. Faça login na Interface do Gerenciador de Cluster do seu aparelho Object First.

2. Navegue até Configurações > Segurança > Honeypot.

3. Marque a caixa para Habilitar Honeypot.

4. Escolha seu modo de IP:

- DHCP: Atribui automaticamente um endereço IP.

- Estático: Defina manualmente um IP e máscara de rede.

5. Clique no botão “Aplicar Alterações”.

É isso. Em apenas alguns cliques, você implantou um honeypot totalmente funcional. Mesmo se você optar por uma configuração de IP estático, a configuração raramente excede cinco cliques uma vez que você está no Gerenciador de Cluster.

Como funcionam os alertas—e para onde eles vão

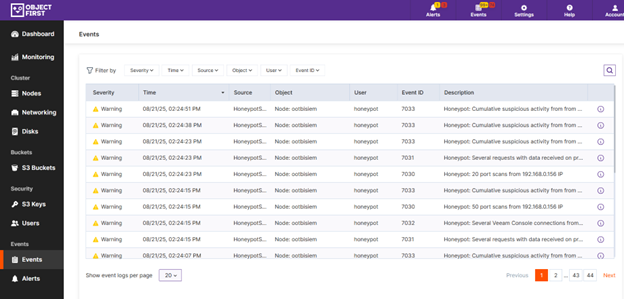

Uma vez que o honeypot está ativo, ele começa a monitorar atividades anormais. Isso inclui:

- Várias tentativas de autorização

- Escaneamentos de porta

- Comportamento de sondagem

- Solicitações em protocolos sensíveis

- Falha na inicialização do serviço

- Parada inesperada do serviço

- Falha no serviço

- Acesso suspeito ao Console Veeam

- Atividade suspeita cumulativa

- Eventos do ciclo de vida do serviço (início/parada) – informativo

Os alertas são visíveis no gerenciador de cluster Ootbi, e podem ser enviados através do sistema de notificação padrão do Object First, que suporta:

- Email (SMTP): Você precisará especificar seu servidor de email.

- Syslog: Para integração com plataformas SIEM como Splunk ou ELK.

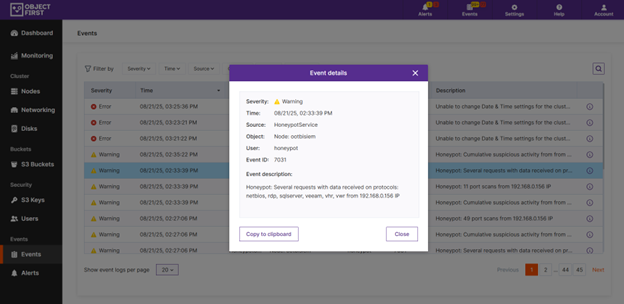

Cada alerta inclui detalhes chave como:

- ID do evento (por exemplo, 7041 para tentativas de SSH, 7030 para escaneamentos de porta)

- Endereço IP de origem

- Protocolo alvo

- Resumo da atividade

Como mostrado acima, você pode visualizar alertas diretamente no painel do Object First.

Casos de Uso do Mundo Real

Seja você um administrador de TI solo ou parte de uma equipe maior, o recurso honeypot pode oferecer benefícios imediatos à sua equipe:

- Equipes pequenas: Se você desempenha múltiplas funções—backup, segurança, infraestrutura—você apreciará a simplicidade. Você ganhará insights sobre atividades suspeitas sem precisar ser um especialista em segurança.

- Organizações maiores: Administradores Backup podem usar alertas de honeypot para iniciar discussões com equipes de segurança. “Você está escaneando meus sistemas?” Se não, é hora de investigar.

Até mesmo comportamentos inadequados internos—como funcionários juniores realizando escaneamentos não autorizados—podem acionar alertas. Os benefícios deste recurso vão além de capturar maus atores. Ele ajuda a equipe a construir consciência de segurança e protocolos de resposta às melhores práticas.

O que não é

Vamos ser claros: isso não é um sistema EDR (Detecção e Resposta de Endpoint). Não é um substituto para suas ferramentas de segurança existentes.

Em vez disso, é um valor agregado: um recurso leve e fácil de usar que ajuda você a detectar ameaças precocemente e responder mais rápido. É mais uma ferramenta em sua caixa de ferramentas, não uma que substitui outras.

Considerações Finais

Configurar suas defesas cibernéticas pode ser um processo complexo, mas suas ferramentas do dia a dia não deveriam ser. Com o recurso Honeypot do Object First, você pode facilmente adicionar mais defesa em profundidade, obtendo poderosas capacidades de detecção precoce sem o ônus de configuração, manutenção ou expertise em segurança profunda.

É simples. É eficaz. E foi construído para facilitar sua vida.