3 Princípios de Zero Trust para Dados Backup

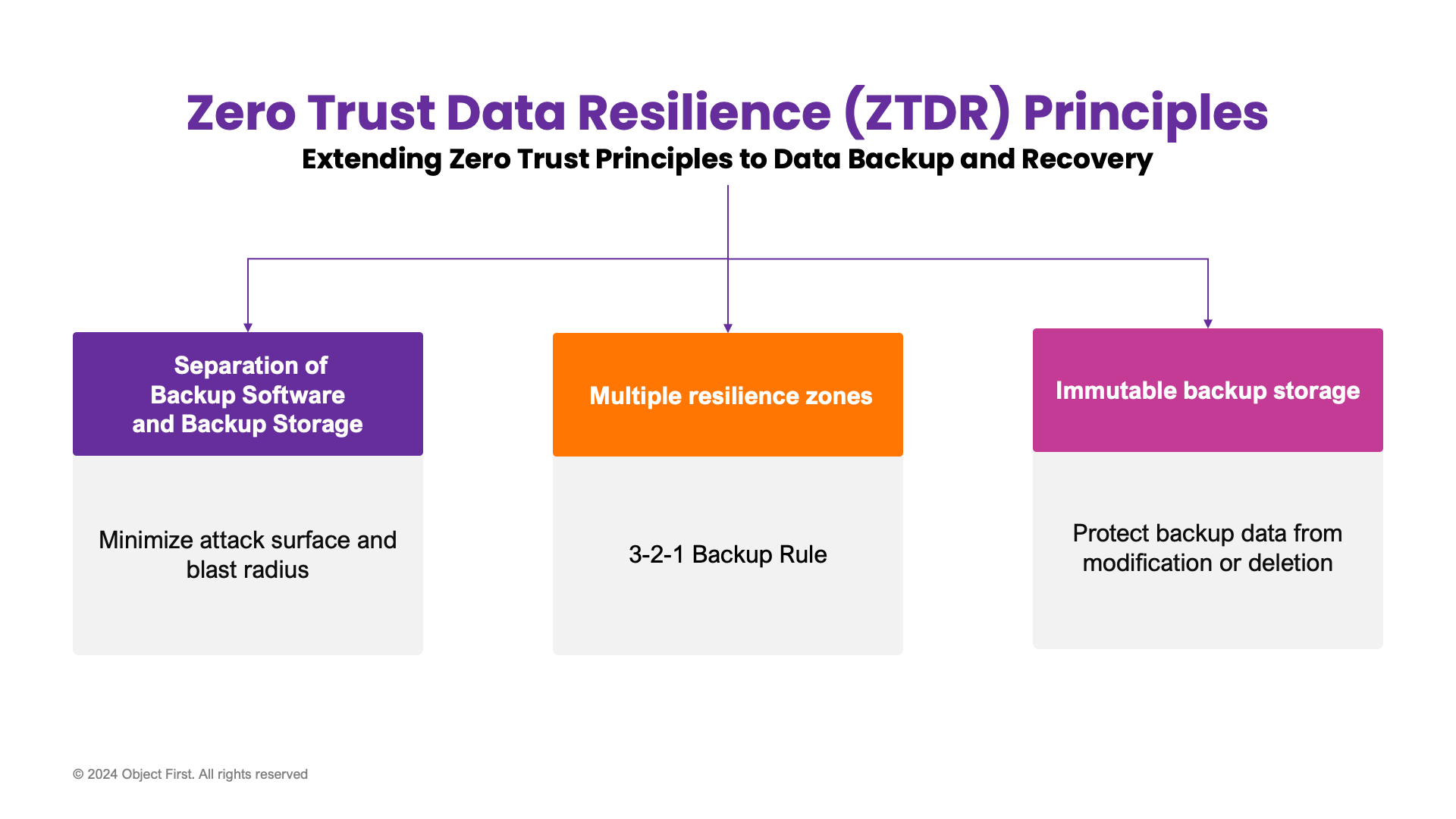

No blog #1 desta série, delineamos os princípios do Zero Trust e introduzimos o novo modelo de Resiliência de Dados Zero Trust (ZTDR). O modelo e a arquitetura ZTDR foram desenvolvidos em colaboração entre a Veeam e a Numberline Security. Ele estende os princípios do Modelo de Maturidade Zero Trust da CISA com os seguintes princípios que cobrem o backup e a recuperação de dados empresariais (veja a Figura 1):

- Segmentação — Separação de Backup Software e Backup Armazenamento para impor acesso de menor privilégio, bem como para minimizar a superfície de ataque e o raio de explosão.

- Múltiplas zonas de resiliência de dados ou domínios de segurança para cumprir a Regra 3-2-1 Backup e garantir segurança em múltiplas camadas.

Armazenamento de backup imutável para proteger os dados de backup contra modificações e exclusões. Acesso zero ao root e ao SO, protegendo contra atacantes externos e administradores comprometidos, é imprescindível como parte da verdadeira imutabilidade.

Figura 1: Princípios fundamentais do ZTDR

Neste blog, #2 da série, examinaremos os três (3) princípios da Resiliência de Dados Zero Trust em profundidade.

Princípio #1: Segmentação de Backup Software e Backup Armazenamento

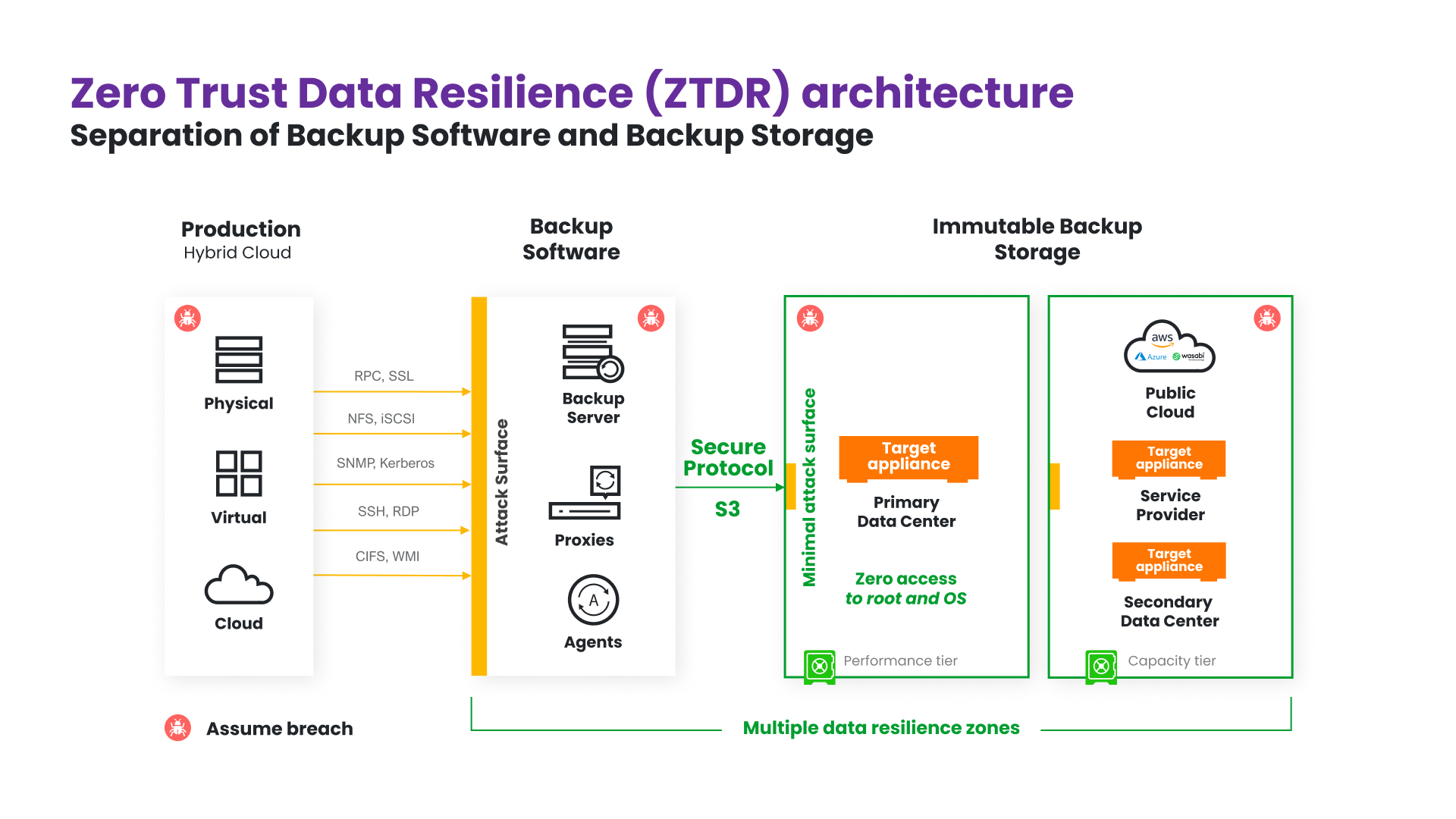

A infraestrutura Backup possui inerentemente uma grande superfície de ataque, exigindo acesso de leitura e gravação a sistemas de produção em todos os aplicativos empresariais e fontes de dados, tanto em ambientes locais quanto em nuvem híbrida. Para mitigar esse risco, a Resiliência de Dados Zero Trust exige que a infraestrutura de backup seja segmentada em múltiplas zonas de resiliência ou domínios de segurança — como Backup Software, Armazenamento Primário Backup e Armazenamento Secundário Backup – cada um com seu acesso de menor privilégio, superfície de ataque reduzida e raio de explosão mínimo. Nesse caso, o Backup Software pode ainda ter uma superfície de ataque exposta, mas o Backup Armazenamento terá uma superfície de ataque mínima. Isso é alcançado utilizando controle de acesso Zero Trust e um protocolo de comunicação seguro, como S3 sobre HTTPS, para minimizar o risco de penetração ao componente Backup Armazenamento (veja a Figura 2).

Figura 2: Arquitetura ZTDR

Princípio #2: Múltiplas Zonas de Resiliência de Dados

Um conceito central do Zero Trust para redes é a microsegmentação para dividir perímetros de segurança em zonas menores, para impor acesso de menor privilégio e reduzir o raio de explosão de qualquer zona comprometida e o movimento lateral de um atacante. Para o ZTDR, esse conceito pode ser aplicado utilizando zonas de resiliência de dados. As zonas de resiliência separaram o armazenamento de backup e isolam o plano de controle de armazenamento do software de backup e seu plano de controle. Isso fornece uma linha crítica de demarcação que garante a sobrevivência dos dados de backup, mesmo no caso de software de backup comprometido. Isso pode acontecer por uma multitude de razões, incluindo atores internos mal-intencionados. Um sistema de backup deve garantir que os dados de backup possam ser recuperados de forma simples e rápida a partir de uma instalação limpa do software de backup. Múltiplas zonas de resiliência de dados salvaguardam a eficácia da estratégia de segurança em múltiplas camadas e sua conformidade com a Regra 3-2-1 Backup.

Regra 3-2-1 Backup

- Pelo menos três (3) cópias de dados, incluindo dados de produção.

- Pelo menos duas (2) cópias de dados de backup em armazenamento imutável em zonas de resiliência separadas.

- Pelo menos uma (1) cópia fora do local.

Princípio #3: Armazenamento Backup Imutável

De acordo com o ZTDR, os dados de backup também devem ser imutáveis para que, mesmo no caso de um ataque de ransomware, os dados de backup não possam ser modificados ou excluídos. A resiliência de dados pode ser maximizada fornecendo aos clientes um conjunto de destino endurecido, armazenamento imutável configurado para o modo de conformidade com acesso zero ao sistema operacional ou conta root. Este armazenamento pode incluir soluções e protocolos específicos de fornecedores e protocolos padrão da indústria, como S3, utilizados pela Object First.

Imutabilidade e Segurança Nativa do S3

- O S3 fornece a imutabilidade de armazenamento, segurança, IAM e protocolo de comunicação seguro mais confiáveis do setor.

Design e Arquitetura Abertos

- O Design e a Arquitetura Abertos são um dos princípios fundamentais da segurança de TI em geral. O uso do protocolo S3 padrão da indústria alinha-se bem a esse princípio.

Conclusão

Um sistema de backup e recuperação de dados bem arquitetado incluirá segmentação entre as camadas de Backup Software e Backup Armazenamento. Este é o principal princípio do ZTDR e é diretamente derivado do principal princípio do Zero Trust de segmentação de acesso. Essa segmentação é crítica para manter a resiliência, imutabilidade e flexibilidade que as empresas precisam. Ela reduz a superfície de ataque e garante segurança em múltiplas camadas, reduzindo drasticamente o risco de violação de dados.