El Repositorio Seguro de Object First para Veeam: Ootbi y Seguridad Inform

¿Cómo aplicar un diseño seguro a la arquitectura de protección de datos?

¿Por qué alguien abordaría un avión de forma voluntaria? Después de todo, viajar a 600 mph a una altitud de 40 mil pies en una lata de metal altamente inflamable parece ser el modo de transporte menos seguro.

Y, sin embargo, todos saben que lo contrario es cierto. La aviación desafía una multitud de amenazas al redoblar la seguridad. Como resultado, volar es oficialmente la forma más segura de viajar.

¿Puedes hacer una afirmación similar sobre tu arquitectura de protección de datos?

Seguridad de TI y respaldo

En este artículo, analizaremos la seguridad de TI en la arquitectura de respaldo como un proceso continuo que necesita ser revisitado constantemente.

A medida que las amenazas cambian y se adaptan, ninguna medida de seguridad puede darse por sentada como una solución única. Por eso, en Object First, seguimos marcos específicos para asegurarnos de que Object First Ootbi (Inmutabilidad lista para usar) no solo sea el mejor almacenamiento para Veeam, sino que también cumpla con los últimos estándares de seguridad, manteniéndose consistentemente seguro, simple y poderoso.

Sigue leyendo para descubrir más sobre nuestro proceso y la seguridad de respaldo en general.

¿Qué tan seguro es tu repositorio de respaldo de Veeam?

Si te sientes aventurero y quieres probar la seguridad de tu respaldo, intenta este ejercicio: envía correos electrónicos de phishing falsos a tus empleados y observa cuántos caen en la trampa. Es probable que no sea cero.

Un sistema no es seguro cuando nunca puede ser vulnerado, sino cuando está diseñado teniendo en cuenta las brechas.

Desde el punto de vista de la seguridad de TI, no importa si las personas hacen clic en el enlace malicioso en una simulación de phishing. Lo que importa es prepararse para cuando lo hagan, implementando precauciones personalizadas diseñadas explícitamente para contrarrestar este tipo de incidentes.

Ese es el dominio de la seguridad de TI: desarrollar estrategias para prevenir y mitigar incidentes de datos potenciales, como el ransomware.

Oh, cierto, ransomware: el archienemigo de los respaldos. ¿Sabías que el ransomware apunta a los respaldos 9 de cada 10 veces? Los criminales saben que no recibirán pago si puedes restaurar los datos que cifraron por rescate.

Sin embargo, el cifrado o la destrucción es solo lo que hace el ransomware una vez que ha penetrado el perímetro.

Para ser verdaderamente a prueba de ransomware, no esperes hasta que tengas que detener el cifrado. Segmenta la infraestructura para contener la infiltración.

¿Cómo puede entregarse el ransomware?

Esta pregunta debería fundamentar el diseño de cada repositorio de respaldo a prueba de ransomware. Podemos usarla para anticipar varias formas en que el ransomware puede infiltrarse en nuestros sistemas. Estas formas pueden incluir:

- Ingeniería social, también conocida como phishing, puede tomar muchas formas: un buen viejo correo electrónico, un pop-up, una llamada telefónica o incluso un clon de Wi-Fi.

- Amenazas internas. Los empleados descontentos son una fuerza creciente detrás de los incidentes de seguridad. De hecho, las amenazas internas representan el 31% de las violaciones de datos.

- Credenciales robadas. Según un informe de Mandiant, el 40% de los ataques de ransomware en 2023 utilizaron credenciales comprometidas como vector de ataque.

- Error humano. El eterno problema de las responsabilidades y el error humano siempre está en la lista de los principales riesgos de seguridad.

Los diseñadores e ingenieros deben identificar estas y otras amenazas a sus infraestructuras de respaldo y dar seguimiento con soluciones efectivas. Solo entonces podrán crear un dispositivo de respaldo robusto y seguro.

Mejores prácticas para dispositivos de respaldo

Ootbi, que significa inmutabilidad lista para usar, es un dispositivo de respaldo diseñado específicamente para Veeam por los fundadores de Veeam.

Desde nuestro lanzamiento en 2022, el ransomware sigue siendo una preocupación principal para los especialistas en TI, y los respaldos siguen siendo la mejor manera de proteger tus datos.

Sin embargo, los actores de amenazas y sus métodos han evolucionado. Para mantenernos al día, estamos evolucionando con ellos.

Por ejemplo, la inmutabilidad siempre ha sido nuestro valor central. Sin embargo, eventualmente tuvimos que preguntarnos: ¿la inmutabilidad por sí sola aborda los desafíos de seguridad actuales, o deberíamos agregar algo para tener en cuenta otras amenazas?

¿Es la inmutabilidad siempre algo bueno?

Sí, estamos siendo provocativos. Después de todo, la inmutabilidad siempre ha sido vital para nuestro negocio. Incluso está en el nombre de nuestro producto.

Sin embargo, el término “inmutabilidad” ha dominado tanto el discurso en ciberseguridad que puede hacernos ignorar otras amenazas, aquellas que la inmutabilidad no puede abordar.

Recuerda: la inmutabilidad es solo la última línea de defensa. Cuando detiene a un agente malicioso de cifrar tus respaldos, apenas hay razón para celebrar. Ese agente ha estado merodeando por tus instalaciones durante bastante tiempo. Todas las demás defensas han fallado, lo que significa que la seguridad de tus datos cuelga de la delgada línea de la inmutabilidad sola.

Cuando la inmutabilidad detiene el ransomware, significa que todas las demás defensas fallaron. No bases la seguridad de tus datos solo en la inmutabilidad.

Es como si tu única garantía de seguridad a bordo de un avión en vuelo fuera un pequeño paracaídas envuelto precariamente alrededor de tus brazos.

Modelado de amenazas y principios de diseño seguro

Entra el modelado de amenazas y los principios de diseño seguro. Estos marcos de seguridad fueron desarrollados por OWASP, el Proyecto Abierto de Seguridad de Aplicaciones a Nivel Mundial, una organización benéfica internacional con dos décadas de experiencia en la promoción de las mejores normas de seguridad.

¿Cuál es el propósito del modelado de amenazas y los principios de diseño seguro?

OWASP desarrolló el modelado de amenazas y los principios de diseño seguro para ayudar a los ingenieros a equipar sus sistemas con mecanismos de defensa poderosos, relevantes y efectivos.

Los ingenieros utilizan el modelado de amenazas y los principios de diseño seguro como inspiración para idear mecanismos de defensa.

Estos mecanismos no deben ser arbitrarios. No hay una lista de verificación de “10 cosas que cada sistema debe tener para ser seguro.” En cambio, el modelado de amenazas y los principios de diseño seguro son recomendaciones, o indicaciones. Los diseñadores e ingenieros utilizan estas indicaciones para desarrollar medidas de seguridad específicas para sus necesidades. Por ejemplo, pueden ampliar su arsenal de defensa contra ransomware más allá de la inmutabilidad.

Examinemos los dos marcos de seguridad y su aplicación al respaldo, comenzando con el modelado de amenazas.

¿Qué es el modelado de amenazas en ciberseguridad?

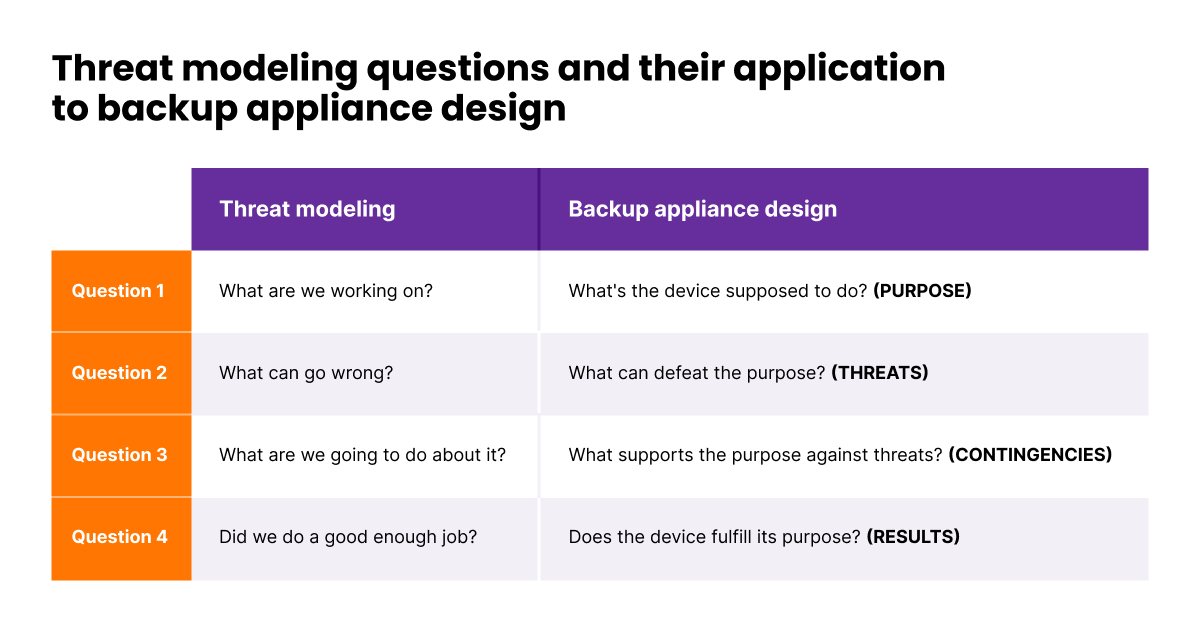

En ciberseguridad en general y en el diseño de arquitectura de respaldo específicamente, el modelado de amenazas gira en torno a cuatro preguntas clave. Los ingenieros las hacen antes de sentarse en la mesa de dibujo. Idealmente, sin embargo, nunca dejarán de hacerlas.

La seguridad de TI es un proceso continuo, por lo que las cuatro preguntas nunca pueden ser respondidas de manera definitiva.

El modelado de amenazas plantea preguntas que nunca puedes responder de manera definitiva. La seguridad de TI es un objetivo en movimiento, por lo que las respuestas siempre cambiarán.

Fig. 1. Preguntas de modelado de amenazas y su aplicación al diseño de dispositivos de respaldo

Ten en cuenta que hemos hecho todas las preguntas sobre propósito. Eso se debe a que el propósito es nuestra medida definitiva de éxito y un principio clave detrás del diseño y la ejecución en Object First.

Además, la experiencia nos dice que un propósito claramente definido ayuda a responder las otras preguntas de modelado de amenazas con mayor precisión.

¿Cómo hacer modelado de amenazas para respaldos?

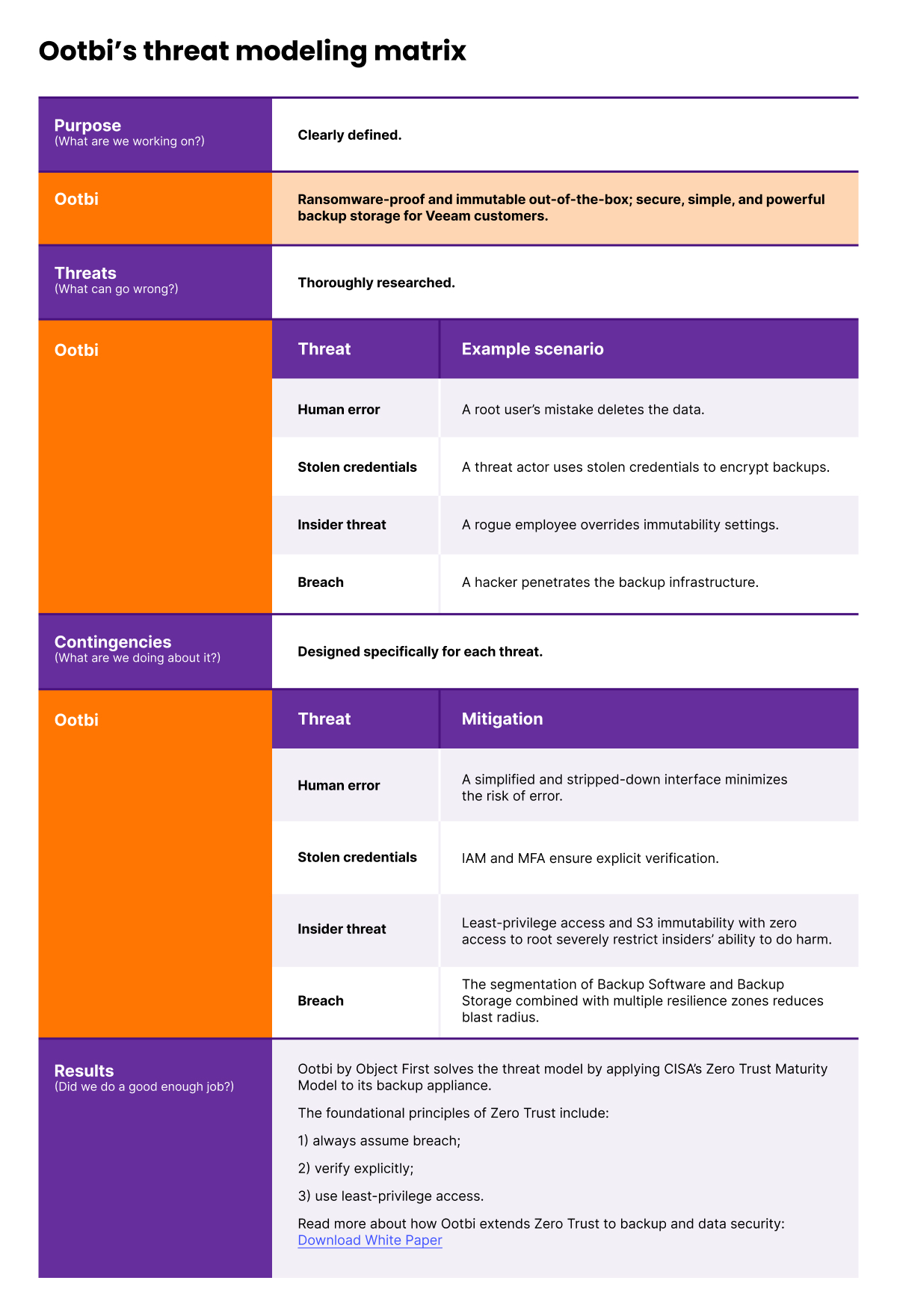

Una mirada más cercana a nuestra descripción del producto hará evidente nuestro propósito al crear Ootbi:

A prueba de ransomware e inmutable lista para usar, Ootbi de Object First ofrece almacenamiento de respaldo seguro, simple y poderoso para los clientes de Veeam.

La descripción del producto destaca la inmutabilidad, la integridad de los datos y la resiliencia al ransomware como las características de seguridad clave de Ootbi.

Ahora, el modelo de amenazas nos obliga a considerar: ¿Qué puede socavar la inmutabilidad de Ootbi? ¿Qué puede comprometer su integridad de datos? ¿Qué puede disminuir su resiliencia al ransomware?

Con una mezcla de imaginación y experiencia, ideamos escenarios de amenazas plausibles. Luego, es hora de investigar, idear, diseñar e implementar soluciones para mitigar esos escenarios.

Fig. 2. Matriz de modelado de amenazas de Ootbi

Pasemos ahora al otro marco desarrollado por OWASP: principios de diseño seguro.

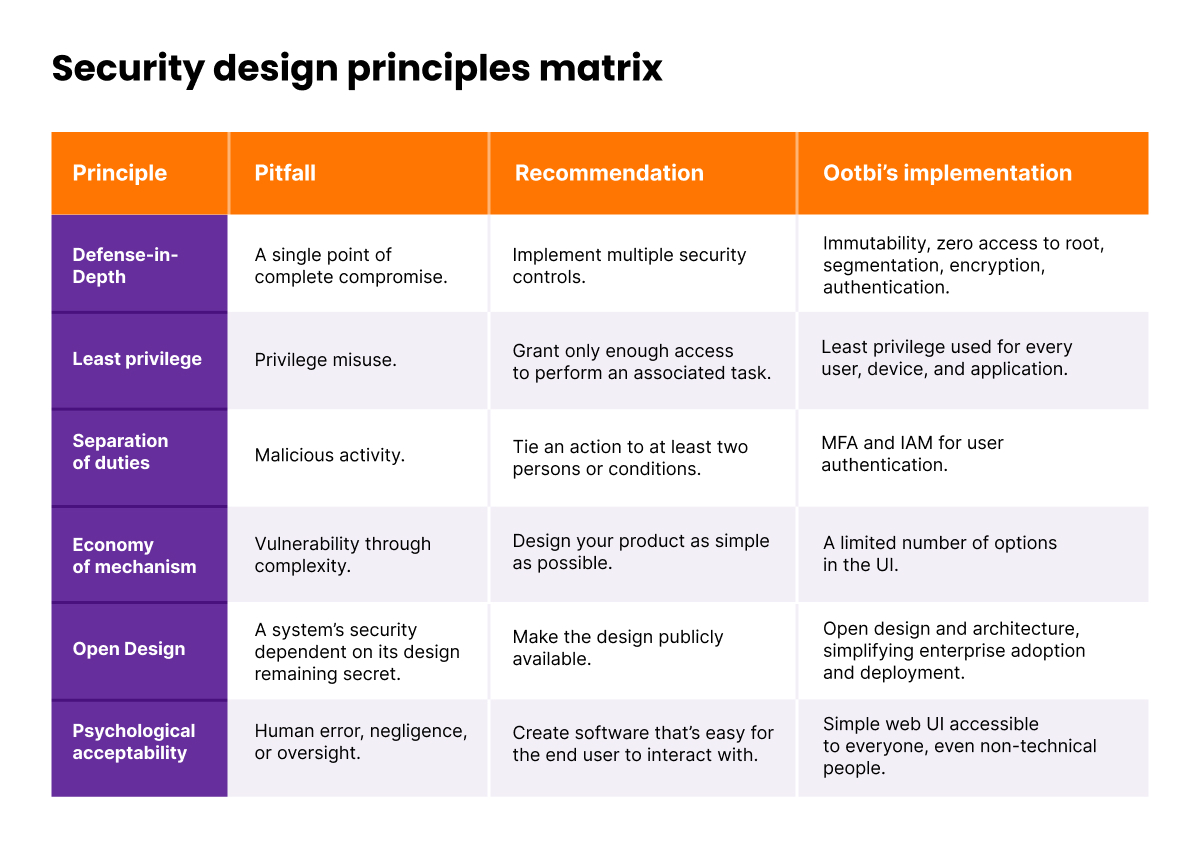

¿Cuáles son los principios del diseño seguro?

Al igual que el modelado de amenazas, los principios de diseño seguro apoyan la creación de productos seguros. Sin embargo, mientras que el modelado de amenazas ofrece un conjunto de preguntas abiertas, los principios de diseño seguro son un poco más prescriptivos.

Cada principio aborda un error de seguridad particular. Estos errores son en gran medida universales. Por ejemplo, evitar un único punto de compromiso total suena razonable ya sea que estés construyendo un dispositivo de respaldo o un avión.

Las recomendaciones de diseño seguro son universales ya sea que estés construyendo un dispositivo de respaldo o un avión.

Para cada uno de estos errores, los principios de diseño seguro proponen una recomendación amplia, por ejemplo, “Un único punto de compromiso total puede evitarse con múltiples controles de seguridad.” Sin embargo, qué controles de seguridad se utilizan y cómo deben implementarse es una cuestión de elección y es mejor dejarla a expertos en seguridad experimentados.

Los principios no prescriben implementaciones específicas. Esta decisión es mejor dejarla a los expertos en seguridad.

Fig. 3. Matriz de principios de diseño de seguridad

Ootbi: Continuamente evaluado por expertos en el campo

Teóricamente, todo lo que necesitas para respaldos es Linux y almacenamiento. Combina los dos con un poco de magia administrativa, y obtienes un repositorio de Linux endurecido.

¿Tu repositorio de Linux endurecido seguirá siendo tan endurecido dentro de un año?

Los aviones se fabrican bajo supervisión y de acuerdo con estándares de construcción. Regularmente pasan por mantenimiento, controles de seguridad y actualizaciones. No esperarías volar en un avión hecho por ti mismo, incluso si tuvieras un manual de instrucciones y un paracaídas para acompañarlo.

Al igual que la aviación, la seguridad de datos no es para quienes piensan en el bricolaje. Si te importa tus respaldos, solo hay una manera de asegurarte de que sean exactamente tan seguros dentro de un año como lo son hoy: contratar profesionales.

Object First aplica continuamente modelado de amenazas y principios de diseño seguro a Ootbi.

Object First aplica el modelado de amenazas y los principios de diseño seguro a Ootbi de manera continua. Lanzamos actualizaciones de software y ofrecemos soporte 24/7 para que el usuario no tenga que preocuparse por la configuración, el mantenimiento o la adaptación al panorama de amenazas en constante cambio. Hacemos todo eso por ellos.

Solicita una demostración hoy y ve cómo Ootbi de Object First mantiene continuamente los últimos estándares de seguridad. Con Ootbi, el repositorio más seguro para Veeam, no tienes que preocuparte si tu arquitectura de protección de datos está actualizada: siempre lo está.