Object First (Zero) Trust Center

Wie Sehr Solltest Du

Deinem Speicheranbieter Vertrauen?

Wenn du mit den Konzepten von Zero Trust vertraut bist, weißt du bereits, dass man von einer Verletzung ausgehen und den Zugriff in Bezug auf Personen, Prozesse und Technologien einschränken sollte. Für alle, die mit Datenschutz zu tun haben, sind diese Konzepte entscheidend, um dein Unternehmen, deine Daten und die Daten deiner Kunden zu schützen.

Ob sicherheitsbewusst, gesund skeptisch oder einfach nur neugierig – wir möchten dein Vertrauen verdienen und setzen uns ehrlich dafür ein, unsere Community bei der Verbesserung ihrer Sicherheitsstrategie zu unterstützen, unabhängig davon, ob unsere Lösungen genutzt werden oder nicht.

Im Object First Trust Center findest du transparente Informationen zu unseren Richtlinien für Compliance, Datenschutz und Sicherheit.

Wenn du Fragen oder Bedenken hast, kontaktiere uns bitte unter [email protected].

Einführung in Zero Trust

Gehen Sie von einer Sicherheitsverletzung aus!

Sie haben wahrscheinlich in letzter Zeit etwas über das Konzept von Zero Trust gehört, aber falls nicht, hier eine kurze Einführung:

Zero Trust ist ein Sicherheitsprinzip, das darauf basiert, standardmäßig keiner Entität – weder innerhalb noch außerhalb des Netzwerks – zu vertrauen. Die ständige Annahme, dass ein Sicherheitsvorfall jederzeit möglich ist, schafft ein gesundes Maß an Vorbereitung, das eine kontinuierliche Überprüfung der Identität und des Sicherheitsstatus aller Benutzer, Geräte und Anwendungen erfordert, unabhängig von Standort oder Netzwerkverbindung.

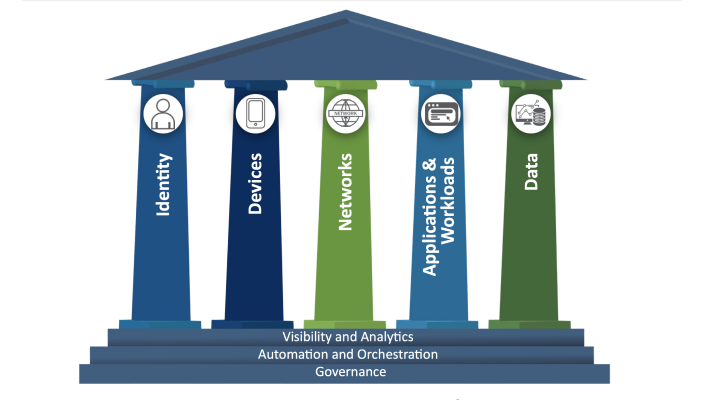

Zero Trust Reifegradmodell der CISA

Das Zero Trust Reifegradmodell, entwickelt von Agenturen wie CISA und NIS2, hat sich zum Goldstandard für moderne Softwaresicherheit entwickelt. Dieses Modell ist ein Rahmen, der einen umfassenden Ansatz zur Sicherheit fördert, indem davon ausgegangen wird, dass keine Entität standardmäßig vertrauenswürdig ist, und eine kontinuierliche Überprüfung aller Benutzer, Geräte und Anwendungen innerhalb einer Organisation erfordert.

Zero Trust Datenresilienz (ZTDR)

Obwohl es eine wesentliche Grundlage bildet, berücksichtigt das Zero Trust Reifegradmodell keine Backup-Software und -Speicherung in seinem Rahmen. Veeam und Numberline Security veröffentlichten ein Forschungspapier, das ein neues Modell namens Zero Trust Datenresilienz (ZTDR) vorstellt, um dieses Konzept auf den Anwendungsfall Backup und Wiederherstellung auszuweiten.

Wichtig ist zu verstehen, dass Zero Trust und Zero Trust Datenresilienz ein kontinuierlicher Prozess sind und keine einmalige Übung. Die Verstärkung der Softwaresicherheit, das Management von Identitäten und Zugriffen, Schulungen zur Sicherheitsbewusstseinsbildung und die Vorbereitung auf Katastrophenwiederherstellungen müssen alle berücksichtigt, implementiert, getestet und kontinuierlich aktualisiert werden. Die Implementierung einer Zero Trust Datenresilienz-Strategie mag entmutigend erscheinen, beginnt jedoch mit einem einfachen Verständnis der drei ZTDR-Säulen:

-

Segmentierung — Trennung von Backup-Software und -Speicherung, um Zugriff mit minimalen Rechten zu erzwingen und die Angriffsfläche sowie den Schadenradius zu minimieren.

-

Mehrere Datenresilienz-Zonen oder Sicherheitsdomänen, um die 3-2-1 Backup-Regel einzuhalten und mehrschichtige Sicherheit zu gewährleisten.

-

Unveränderlicher Backup-Speicher, um Backup-Daten vor Änderungen und Löschungen zu schützen. Kein Zugriff auf Root und Betriebssystem, Schutz vor externen Angreifern und kompromittierten Administratoren, ist ein Muss für echte Unveränderlichkeit.

Wir empfehlen jedem, das Forschungspapier vollständig zu lesen, um die Notwendigkeit, kritische Lücken in ihrer Backup-Infrastruktur proaktiv zu schließen, vollständig zu verstehen.

Zero Trust Datenresilienz definiert Best Practices für die Sicherung von Backup-Software und -Speicherung, und Ootbi wurde mit diesen Praktiken in den frühesten Entwicklungsphasen entwickelt. Ein bedeutendes Konzept jedes Vertrauensmodells ist, die Arbeit sicher und effizient zu erledigen. Obwohl Sicherheit für viele wichtig ist, steht sie bei der Datenspeicherung oft nicht im Vordergrund. Das ist bei Object First Ootbi nicht der Fall.

Betriebliche Sicherheit

Produktdesign

Bei der Entwicklung von Ootbi wollten wir etwas schaffen, das nicht nur sicher, einfach und leistungsstark ist, sondern auch völlig unabhängig von Veeam arbeitet, ohne die Notwendigkeit von Administratoraufsicht, benutzerdefinierten Sicherheitsrichtlinien oder zusätzlichen Optimierungen. Dieser Designansatz betont die Bedeutung der Trennung von Backup-Speicher und Backup-Software; der Appliance-Formfaktor von Ootbi ermöglichte es uns, die Angriffsfläche zu verringern und etwas zu entwickeln, das hilft, sorgfältig definierte Netzwerksicherheitszugriffe zu schaffen, die alle standardmäßig konfiguriert sind:

- Schicht 1:

Speicher, der für den Betrieb mit unveränderbaren Backups entwickelt wurde - Speziell entwickelnde Objektsoftware für die neuesten Sicherheitsbest Practices, die speziell für Veeam entwickelt wurde.

- Schicht 2:

Ein gehärtetes Linux-Betriebssystem, das vorkonfiguriert und gesichert ist, um eine grundlegende Sicherheitslage zu gewährleisten. Wichtiger ist, dass wir den Gerätenutzern den Zugriff auf das Root-Konto, das Betriebssystem und den Objekt-Store verwehren, um einen Zero-Trust-Ansatz mit den geringsten Privilegien beizubehalten.

- Schicht 3:

Der physikalisch gesperrte Hardware-Formfaktor bedeutet, dass die physische Zerstörung das einzige Mittel ist, um Daten zu schädigen. Ohne physischen Zugang bleiben die unveränderbaren Daten auf dem Gerät undurchdringlich.

Minimierte Angriffsfläche

Der schichtweise Ansatz ermöglicht es uns, unsere Betriebsumgebung weiter anzupassen, um sicherzustellen, dass die Sicherheit immer höchste Priorität hat. Selbst wenn Ihre Umgebung verletzt wird:

- Es kann keine zusätzliche Software auf dem Gerät installiert werden.

- Ootbi überwacht kontinuierlich Konfigurationsänderungen.

- Der „Fail to Ban“-Ansatz bedeutet, dass kontinuierliche falsche Anmeldungen zu einer Systemper Sperrung führen, und Administratoren per E-Mail benachrichtigt werden.

Ein weiterer Weg, wie wir sicherstellen, dass Ihre Angriffsfläche klein bleibt, ist durch verifizierte Updates, die direkt von Object First bereitgestellt werden. Kernel- und Software-Updates werden von Object First kuratiert und direkt von den Object First-Servern bezogen. Wenn es nicht direkt von uns kommt, funktioniert es nicht mit Ihrer Ootbi-Appliance.

Produktsicherheit

Wie im Abschnitt Zero Trust erwähnt, wurde Ootbi um die Zero Trust Data Resiliency-Prinzipien herum entwickelt. Aufgrund unseres Hardware-Formfaktors sind wir vom Backup-Speicher her natürlich segmentiert, der standardmäßig sicher ist. Wir werden unsere Sicherheit stets durch proaktive Tests und Updates aufrechterhalten.

Standardmäßig sicher, immer sicher

Da wir Zero Trust folgen, vertrauen wir standardmäßig keinem System, auch wenn es innerhalb des Netzwerks liegt. Wir nutzen Zero-Trust-Prinzipien, um sicherzustellen, dass Ihr System in jedem Betriebs- und Dienstzustand sicher bleibt. Unser System ist so konzipiert, dass es kontinuierlich Konfigurationen und Sicherheitseinstellungen überwacht und diese automatisch auf den erwarteten Zustand zurücksetzt, wenn Änderungen auftreten. Dieser proaktive Ansatz stellt sicher, dass Ihr System gegenüber sich entwickelnden Bedrohungen widerstandsfähig bleibt.

Unser Sicherheitsengagement erstreckt sich auf die Zugriffskontrolle. Wir gehen einen mutigen Schritt, indem wir SSH standardmäßig deaktivieren und den Zugriff nur bei Bedarf über eine eingeschränkte Textbenutzeroberfläche (TUI) gewähren. Kein Root-Zugriff über SSH oder andere Methoden ist zulässig, was zusätzlichen Schutz vor unbefugtem Zugriff bietet.

Abwehr gegen Insider-Bedrohungen

Der Schutz vor Insider-Bedrohungen geht nicht nur darum, sich vor böswilligen Akteuren zu schützen, sondern auch darum, ehrliche Fehler zu verhindern. Ootbi ist so konzipiert, dass es beides erkennt und verhindert, sodass Ihr System aus allen Blickwinkeln sicher bleibt. Jeder fehlgeschlagene Login-Versuch auf dem Gerät erzeugt eine Benachrichtigung, die an die Administratoren gesendet wird, und alle Login/Logout-Aktivitäten werden protokolliert. Ootbi-Updates sind inklusiv und kuratiert, um alle Software- und Systemkomponenten optimiert und sicher zu halten. Alle Update-Repositorys werden von Object First gehostet, um einen kontinuierlichen und vertrauenswürdigen Update-Prozess zu gewährleisten.

Wir priorisieren die Zugangskontrolle auf höchstem Niveau. Selbst der privilegierteste Administrator kann keine kritischen Daten versehentlich zerstören. Mehrfaktor-Authentifizierung (MFA) bietet zusätzlichen Schutz gegen unbefugte Zugriffsversuche.

Sicherheit durch Segmentierung

Während wir Sie ermutigen, physische Sicherheit zu verwalten, übernimmt Ootbi die Führung beim Schutz Ihrer digitalen Assets. Wir integrieren die Vertrauens- und Sicherheitsprinzipien von Veeam für zusätzliche Ruhe. Die Verwendung von Ootbi als Ziel für verschlüsselte Konfigurations-Backups bedeutet, dass eine Wiederherstellung immer möglich ist, auch wenn die Backup-Software kompromittiert wurde. Veeam-verschlüsselte Daten bleiben verschlüsselt, selbst wenn die Daten exfiltriert werden.

Wir sichern die Kommunikation mit HTTPS/TLS, um Zeitabweichungsprobleme zu mildern. Dies bedeutet, dass jeder Aspekt der Integration zwischen Veeam und Ootbi gesichert ist, was hilft, weitere Wiederherstellungsvektoren in den schlimmsten Szenarien zu schaffen.

Ein kontinuierlicher Aufwand

Unser Engagement für kontinuierliche Sicherheit ist unerschütterlich. Ständige Sicherheitsprüfungen durch Drittanbieter stellen sicher, dass wir den aufkommenden Bedrohungen immer einen Schritt voraus sind.

Wir haben kürzlich die Expertise der NCC Group, einem Team von Cybersicherheitsexperten, in Anspruch genommen, um umfassende Penetrationstests an der Ootbi-Appliance und ihrer Software durchzuführen, um unentdeckte Risiken zu identifizieren und zu beheben. Lesen Sie den vollständigen Bericht hier.

Secure by Design

Die CISA Secure by Design-Pledge ermutigt Organisationen, Sicherheitsmaßnahmen von Anfang an zu integrieren und tief in ihre Design- und Entwicklungsprozesse zu verankern, um ihre gesamte Cybersicherheitslage zu verbessern. Object First hat die CISA Secure by Design-Pledge unterzeichnet und unseren Fortschritt bei der Umsetzung der sieben Schritte, die in der Pledge festgelegt sind, veröffentlicht hier.

Datenschutz und Compliance

Bei Object First trifft Compliance auf Glaubwürdigkeit. Wir verstehen die entscheidende Bedeutung der Einhaltung von Vorschriften und sind stolz darauf, unseren Kunden versichern zu können, dass unsere Praktiken nahtlos mit den strengsten Standards übereinstimmen.

Object First ist:

CCPA-konform:

Das CCPA (California Consumer Privacy Act) stellt sicher, dass Verbraucher in Kalifornien das Recht haben, zu wissen, welche personenbezogenen Daten über sie gesammelt werden, das Recht, personenbezogene Daten zu löschen, die von Unternehmen gehalten werden, und das Recht, den Verkauf ihrer personenbezogenen Daten abzulehnen.

GDPR-konform:

Die GDPR (General Data Protection Regulation) stärkt den Schutz personenbezogener Daten für Einzelpersonen in der Europäischen Union und gewährt ihnen mehr Kontrolle über ihre persönlichen Informationen durch Rechte wie Zugang, Berichtigung, Löschung und das Recht, sich der Datenverarbeitung zu widersetzen.

Meldung von Schwachstellen

Bei Object First schätzen wir die Sicherheit und Integrität unserer Systeme sehr. Deshalb haben wir einen robusten Prozess für die Meldung von Schwachstellen implementiert, der unser Engagement unterstreicht, verantwortungsbewusst und schnell auf entdeckte Sicherheitsrisiken zu reagieren. Wir nehmen alle Funde sehr ernst und erkennen die Mitwirkenden, die Schwachstellen entdecken, als wichtige Partner in unserem fortlaufenden Bestreben an, unsere Angebote abzusichern und zu verbessern.

Unser Expertenteam analysiert jeden Bericht, um sicherzustellen, dass geeignete Maßnahmen ergriffen werden, um Schwachstellen zu beheben und zu mindern. Unser Ziel ist es, Probleme schnell zu lösen und eine Umgebung der Transparenz und des Vertrauens mit unseren Kunden zu schaffen, wobei wir ihre wichtige Rolle bei der Aufrechterhaltung der höchsten Sicherheitsstandards schätzen.

Wenn Sie eine Schwachstelle gefunden haben oder uns wegen einer Bedenken kontaktieren möchten, lesen Sie bitte unser Richtlinie zur Meldung von Schwachstellen und kontaktieren Sie uns unter [email protected].