Zero Trust und Datensicherung und Wiederherstellung im Unternehmen

Das Zero Trust-Modell stellt die derzeit beste Praxis für Organisationen dar, die ihre Daten und Geschäfte schützen und sichern möchten. Dieses Modell wurde jedoch nicht substanziell auf Datensicherung und -wiederherstellung angewendet. Die Zero Trust-Beratungsgesellschaft Numberline Security und Veeam haben kürzlich zusammen an einer Forschung gearbeitet, um diese Lücke zu schließen und das Risiko für Organisationen zu verringern, die über die Perimetersicherheit hinausgehen möchten. Ihre Forschung führte zum neuen Zero-Trust-Datenresilienz (ZTDR)-Modell.

Zero-Trust-Datenresilienz baut auf dem Cybersecurity and Infrastructure Security Agency's (CISA) Zero Trust Maturity Model (ZTMM) als Grundlage auf und erweitert dessen Prinzipien auf Datensicherung und -wiederherstellung. Das Zero-Trust-Datenresilienz-Framework ist ein praktischer Leitfaden für IT- und Sicherheitsteams zur Verbesserung des Datenschutzes, zur Verringerung des Sicherheitsrisikos und zur Stärkung der Cyber-Resilienz einer Organisation.

Diese Blogreihe bietet einen ganzheitlichen Überblick über ZTDR und hilft zu verstehen, warum es in jeder Architektur für Datensicherung und -wiederherstellung implementiert werden sollte.

Zero Trust-Prinzipien

Zero Trust ist ein Sicherheitsparadigma, das den traditionelleren und zunehmend ineffektiven perimeterbasierten Sicherheitsansatz ersetzt. Zero Trust wird von der US-Regierung und Unternehmen weltweit als der beste IT-Sicherheitsstandard übernommen.

Zero Trust ist universell anwendbar auf Organisationen, die vor Ort, in der Cloud und in hybriden Umgebungen arbeiten, sowie auf Unternehmen unterschiedlicher Größen und Branchen.

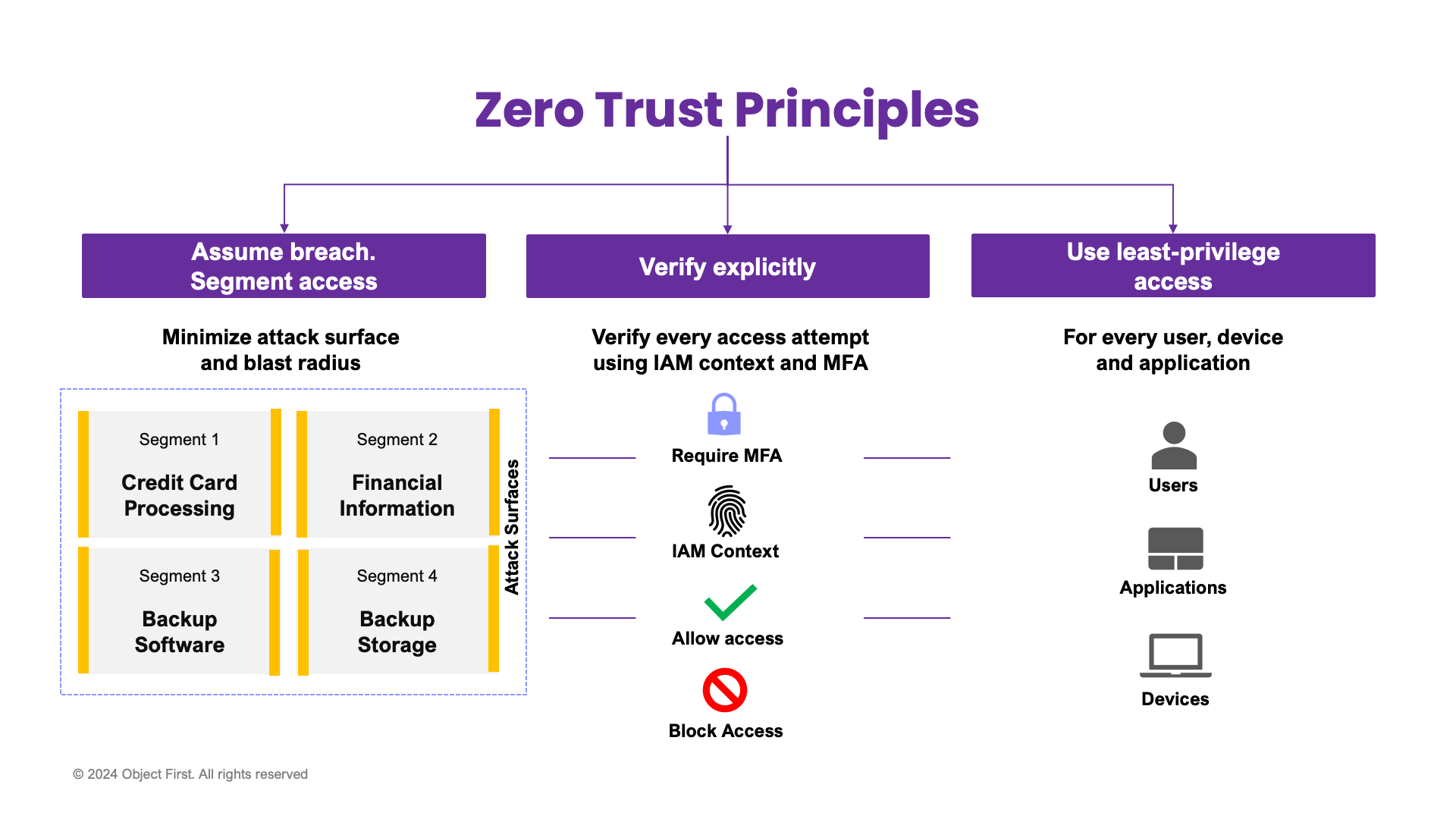

Die primären Prinzipien von Zero Trust umfassen:

- Gehe von einem Sicherheitsvorfall aus. Segmentiere den Zugriff auf die kritischsten Datenressourcen, um die Angriffsfläche und den Explosionsradius zu minimieren.

- Verifiziere explizit. Authentifiziere und autorisiere immer, indem du den Kontext des Identitäts- und Zugriffsmanagements (IAM) (Standort, Zeit usw.) und eine starke MFA-basierte Authentifizierung nutzt.

Verwende den minimalen Zugriff für jeden Benutzer, jedes Gerät und jede Anwendung.

Darüber hinaus erfordert Zero Trust kontinuierliche Sicherheitsüberwachung und -analysen, Automatisierung und Orchestrierung sowie Governance für das Datenlebenszyklusmanagement.

Abbildung 1: Zero Trust-Prinzipien

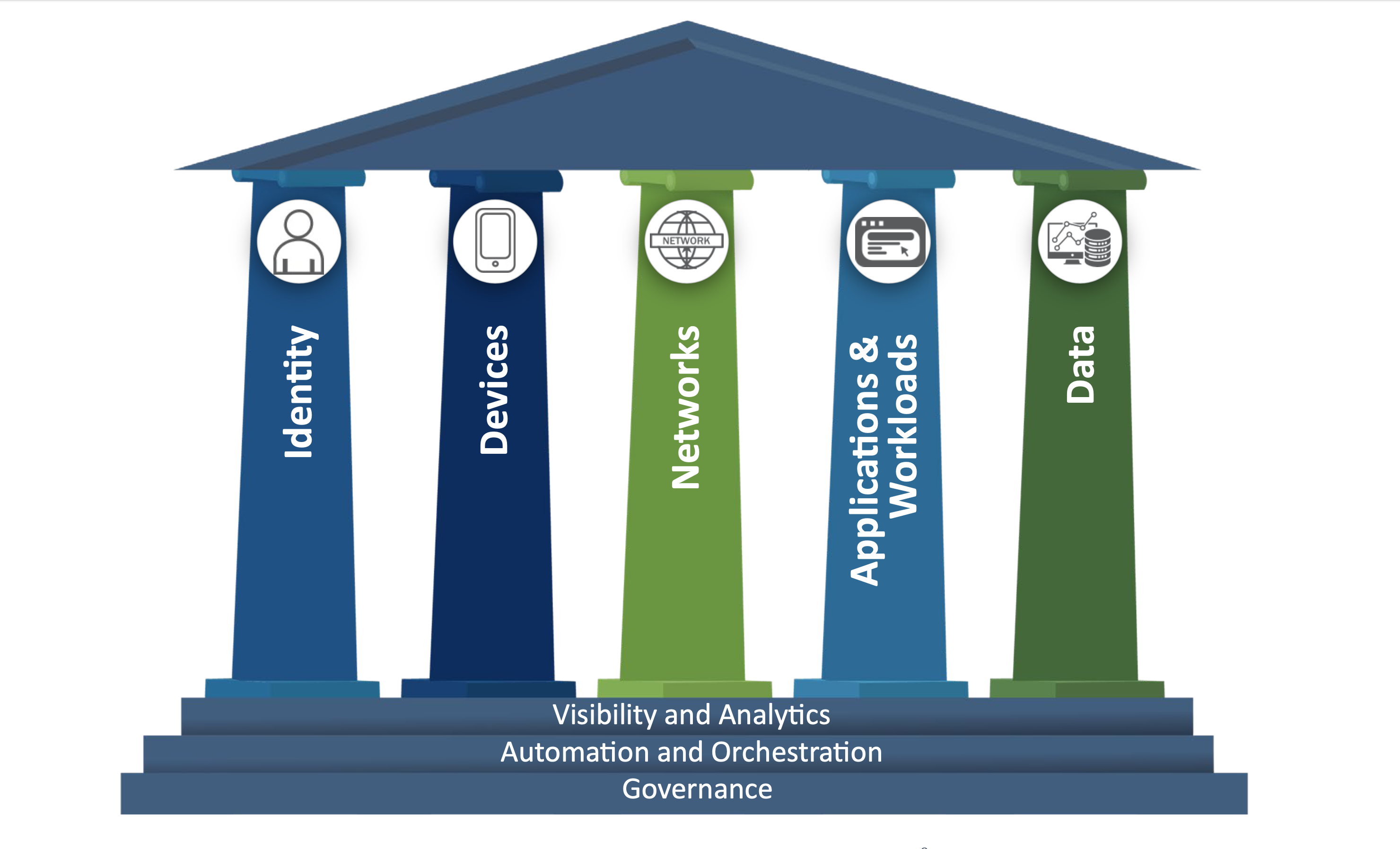

Das Zero Trust Maturity Model - der Standardrahmen für die Anwendung von Zero Trust

Der de facto Standardrahmen für die Betrachtung von Zero Trust ist das Zero Trust Maturity Model von CISA, das in Abbildung 2 dargestellt ist und fünf Kernpfeiler definiert: Identität, Geräte, Netzwerke, Anwendungen & Workloads und Daten. Es definiert auch drei bereichsübergreifende Fähigkeiten: Sichtbarkeit und Analytik, Automatisierung und Orchestrierung sowie Governance.

Abbildung 2: Zero Trust Maturity Model

Einschränkungen des Zero Trust Maturity Models

Innerhalb des Datenpfeilers seines Zero Trust Maturity Models identifiziert CISA fünf weitere Funktionen:

- Dateninventarverwaltung.

- Datenkategorisierung.

- Datenverfügbarkeit.

- Datenzugriff.

- Datenverschlüsselung.

Das CISA Zero Trust-Modell schweigt jedoch über Anforderungen und Reifegrade für Systeme zur Datensicherung und -wiederherstellung. Da dieser Bereich für die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmen so entscheidend ist, glauben wir, dass diese Lücke geschlossen werden muss.

Um dieses Problem anzugehen, haben Veeam und Numberline Zero-Trust-Datenresilienz eingeführt, das Prinzipien, eine Referenzarchitektur und einen neuen Satz von Fähigkeiten für das Zero Trust Maturity Model umfasst.

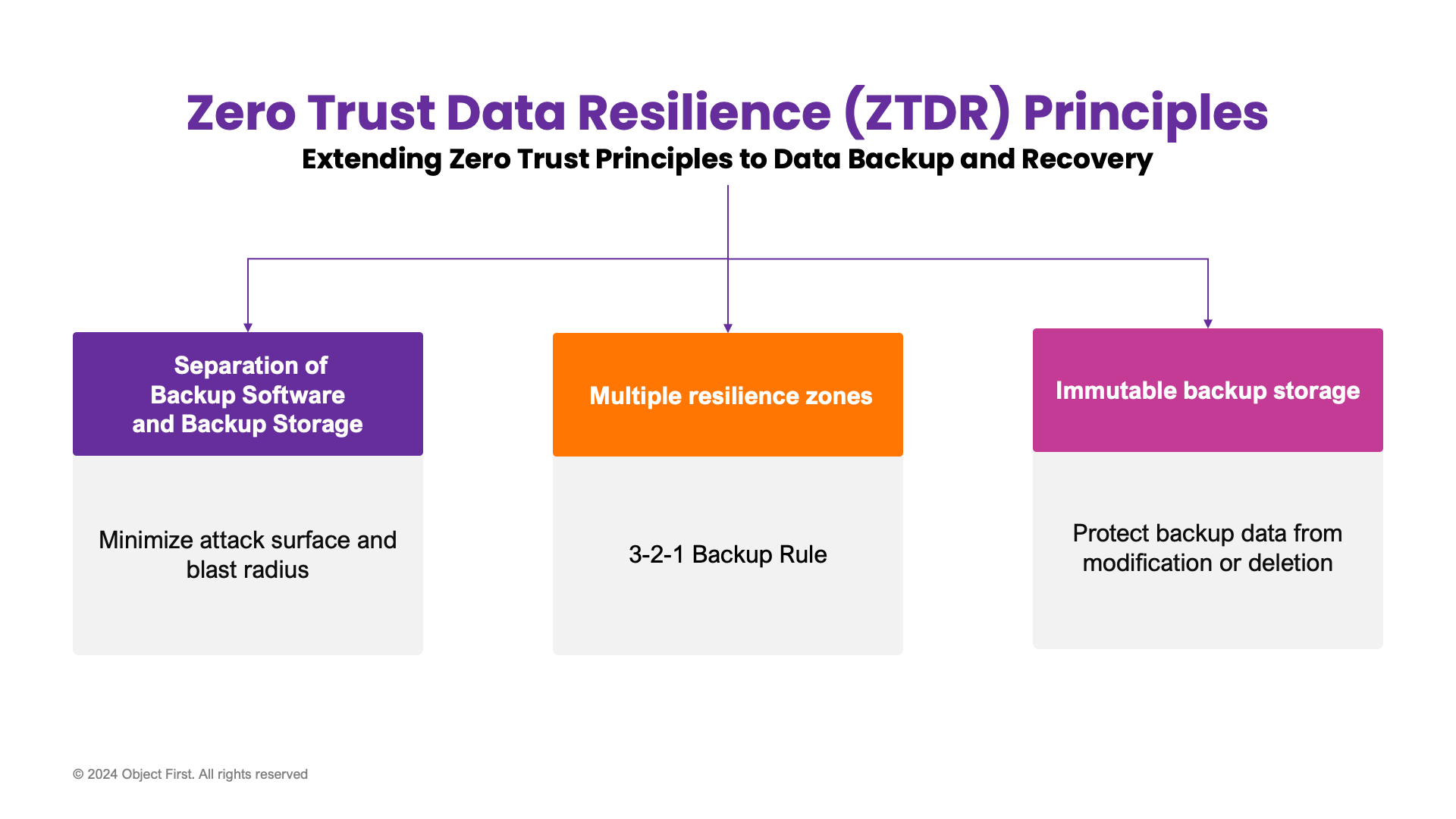

Zero-Trust-Datenresilienz (ZTDR) Prinzipien

Die Zero-Trust-Datenresilienz-Forschung führt die folgenden ZTDR-Prinzipien ein, die Zero Trust auf die Unternehmensdatensicherung und -wiederherstellung ausdehnen:

- Segmentierung — Trennung von Backup-Software und Backup-Speicher, um den minimalen Zugriff durchzusetzen sowie die Angriffsfläche und den Explosionsradius zu minimieren.

- Mehrere Datenresilienz-Zonen oder Sicherheitsdomänen, um die 3-2-1 Backup-Regel einzuhalten und mehrschichtige Sicherheit zu gewährleisten.

- Unveränderlicher Backup-Speicher, um Backup-Daten vor Änderungen und Löschungen zu schützen. Null Zugriff auf Root und OS, um sich gegen externe Angreifer und kompromittierte Administratoren zu schützen, ist ein Muss im Rahmen von echter Unveränderlichkeit.

Abbildung 3: ZTDR-Prinzipien

Zero-Trust-Datenresilienz (ZTDR) ist die neueste und sicherste Backup-Architektur, die die Prinzipien von ZTMM erweitert, um den Anwendungsfall für Datensicherung und -wiederherstellung zu adressieren.

Durch die Annahme von ZTDR werden Organisationen einen klaren und konkreten Weg zur Stärkung ihrer Sicherheitslage haben. Dies bedeutet effizientere Abläufe und eine bessere Abstimmung zwischen IT- und Sicherheitsteams, was letztendlich zu einer schnelleren und sichereren Wiederherstellung führt.

Diese Blogreihe vertieft die ZTDR-Prinzipien weiter.