Die fünf wichtigsten von KI gesteuerten Ransomware-Trends von 2025

Im Jahr 2025 sind KI-Ransomware-Angriffe schneller, gezielter und schwerer zu erkennen geworden, dank KI-gestützter Werkzeuge, die alles von Eindringen bis Erpressung automatisieren. Das Ergebnis ist, dass eine wachsende Anzahl von Organisationen mit Datenverletzungen konfrontiert ist, die sie nie kommen sahen.

Eine Datenverletzungs-Zeitbombe

Cyber Management Alliance bezeichnet KI als „Datenverletzungs-Zeitbombe“, nachdem ein Bericht von Varonis aus Juli 2025 veröffentlicht wurde, der zeigt, dass 99 % der Organisationen sensible Daten in Cloud-Diensten, Kollaborationstools und KI-Assistenten ungeschützt lassen. Dieses Maß an Verwundbarkeit bedeutet, dass selbst ein einzelner Befehl, ob absichtlich oder nicht, zu einer ernsthaften Datenverletzung führen könnte.

OpenAI hat bereits mehrere ChatGPT-Konten geschlossen, die mit staatlich geförderten Hackern aus Ländern wie China, Russland, Nordkorea, Iran und den Philippinen in Verbindung stehen. Diese Konten wurden Berichten zufolge verwendet, um Malware zu entwickeln, Einflusskampagnen durchzuführen und sogar Beschäftigungsbetrug zu betreiben.

In diesem Dokument finden Sie die fünf wichtigsten Trends, die wir in diesem Jahr bisher bei KI-gesteuerten Ransomware-Angriffen festgestellt haben.

Trend #1: Mehr Akteure und mehr Werkzeuge im Ransomware-as-a-Service (RaaS) Markt

Um es einfach auszudrücken, Ransomware-as-a-Service (RaaS) ist ein Dienst, der Ransomware-Pakete zur temporären Nutzung vermietet. Anstatt ihre eigenen Werkzeuge von Grund auf neu zu entwickeln, können Angreifer jetzt fertige Ransomware-Kits von Entwicklern mieten. Diese Kits kommen oft mit Benutzerhandbüchern, Support-Kanälen und Gewinnbeteiligungsvereinbarungen. Dieses Geschäftsmodell senkt die Eintrittsbarriere und ermöglicht es weniger technischen Kriminellen, Angriffe mit minimalem Aufwand zu starten.

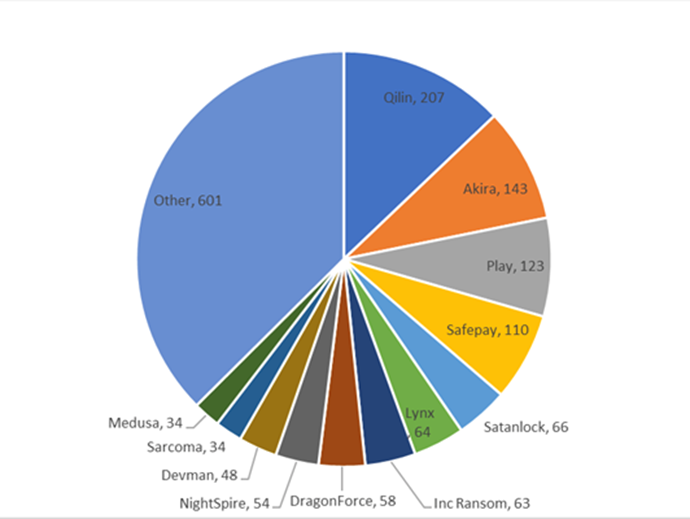

Laut Check Point Research wird das RaaS-Ökosystem nicht mehr von einigen wenigen großen Gruppen dominiert. Es ist jetzt fragmentiert, mit kleineren Teams und unabhängigen Betreibern, die diese Kits nutzen, um ihre eigenen Kampagnen durchzuführen. Dieser Wandel hat zu einer größeren Vielfalt von Angriffsarten und häufigeren Vorfällen geführt.

KI macht diese Operationen noch effizienter. Angreifer nutzen sie, um Aufgaben wie das Leaken gestohlener Daten, das Erstellen gefälschter Support-Websites und das Fluten der Postfächer und Telefonleitungen der Opfer zu automatisieren, um den Druck zu erhöhen. Die Kombination aus leicht zugänglichen Ransomware-Tools und KI-gesteuerten Taktiken befeuert einen Anstieg von KI-Ransomware-Angriffen, die schneller, gezielter und schwerer zu stoppen sind.

Ransomware-Gruppen nach öffentlich gemeldeten Opfern – Q2 2025. Bild mit freundlicher Genehmigung von Checkpoint Research.

Trend #2: Verschiebung von Verschlüsselung zu Erpressung

Verschlüsselungsbasierte Ransomware-Angriffe sind komplex und riskant. Sie erfordern Zeit, Ressourcen und hinterlassen oft Spuren. Deshalb verlagern Angreifer zunehmend die Erpressung auf Basis von Datendiebstahl. Anstatt Dateien zu sperren, konfiszieren sie diese und drohen, sie zu veröffentlichen, es sei denn, es wird gezahlt.

Diese Strategie ist besonders effektiv gegen Unternehmen ohne unveränderliche Backups. Diese Organisationen sind leichter auszubeuten, da sie keine sauberen Versionen ihrer Daten wiederherstellen können, was sie wahrscheinlicher macht, das Lösegeld zu zahlen.

Trend #3: Cloud-Eindringungen und Backup Zielverfolgung

CrowdStrike berichtet von einem Anstieg von 136 % bei Cloud-Eindringungen in der ersten Hälfte von 2025 im Vergleich zu 2024. Angreifer zielen aktiv auf Backup-Systeme ab, da sie wissen, dass sie, wenn sie die Wiederherstellungsoptionen kompromittieren können, einen Vorteil gewinnen.

Der Anstieg der cloudbasierten Angriffe ist der lebende Beweis dafür, wie einfach es für Hacker sein kann, in Systeme einzudringen, die nicht gut geschützt sind. Viele Cloud-Setups gewähren zu vielen Benutzern einen breiten Zugang; sobald jemand eindringt, kann er sich frei bewegen. Die Speicherung von Backups vor Ort gibt Unternehmen mehr Kontrolle darüber, wer auf ihre Daten zugreifen kann. Und wenn diese Backups so erstellt werden, dass sie nicht geändert oder gelöscht werden können, selbst nicht von jemandem innerhalb des Unternehmens, werden sie zu einer zuverlässigen Möglichkeit, sich nach einem Angriff zu erholen. Wenn KI-Ransomware zuschlägt, bedeutet das Vorhandensein unberührter Backups, dass man nicht zahlen muss, um seine Daten zurückzugewinnen.

Trend #4: KI-gestützte soziale Ingenieurkunst (Voice Phishing)

Angreifer nutzen jetzt KI, um wie echte Mitarbeiter zu klingen. Sie rufen Helpdesks an und geben vor, jemand innerhalb des Unternehmens zu sein, und verwenden persönliche Details, um Identitätsprüfungen zu bestehen. Sobald sie drin sind, setzen sie Passwörter zurück, umgehen Sicherheitsmaßnahmen und bewegen sich durch Systeme, um Daten zu stehlen oder Ransomware zu starten.

Eine Methode, um an Fahrt zu gewinnen, ist Voice Phishing. Mit KI-Tools können Angreifer Stimmen klonen, die fast genau wie die von Kollegen klingen – sogar Akzente und Sprachmuster werden angepasst. Diese gefälschten Stimmen werden verwendet, um Mitarbeiter zu täuschen, damit sie Zugang gewähren oder sensible Informationen teilen. Sowohl CrowdStrike als auch Zscaler berichten, dass diese Angriffe häufiger vorkommen und schwerer zu erkennen sind.

So funktioniert es: Angreifer nutzen gestohlene Anmeldeinformationen und soziale Ingenieurkunst, um sich über Cloud-Apps, Identitätsplattformen und Datensysteme leise und schnell zu bewegen. Böse Akteure konzentrieren sich auch auf weniger Ziele, aber mit größerer Wirkung. Anstatt ein breites Netz zu werfen, wählen sie spezifische Unternehmen aus, sammeln große Mengen an Daten und nutzen diese, um Druck auf die Opfer auszuüben. Voice Phishing ist oft der erste Schritt in diesen KI-Ransomware-Angriffen.

Um diese Art von Bedrohung zu stoppen, benötigen Unternehmen Systeme, die jede Anfrage überprüfen, egal von wem sie zu kommen scheint. Deshalb wenden sich viele Sicherheitsteams an Zero-Trust-Modelle, die davon ausgehen, dass kein Benutzer oder Gerät sicher ist, bis das Gegenteil bewiesen ist.

Trend #5: KI-Tools werden böswillig

KI-Tools, die ursprünglich zur Unterstützung von Cybersicherheitsteams entwickelt wurden, werden jetzt für böswillige Zwecke eingesetzt. HexStrike AI wurde beispielsweise entwickelt, um nach Schwachstellen zu scannen und bei der Patch-Verwaltung zu helfen. Hacker nutzen es jetzt, um Schwächen auszunutzen, wie die, die kürzlich in Citrix gefunden wurden, innerhalb weniger Tage nach der Offenlegung.

HexStrike automatisiert den Prozess des Scannens, Angreifens und Wiederholens, bis es erfolgreich ist. Das bedeutet, dass Angreifer mehrere Kampagnen gleichzeitig durchführen können, was ihre Erfolgsquote erhöht und die Zeit zwischen der Entdeckung von Schwachstellen und deren Ausnutzung verkürzt.

Andere Abwehrwerkzeuge wie Velociraptor und PentestGPT werden ebenfalls missbraucht. In Dark-Web-Foren teilen und verkaufen Angreifer den Zugang zu kompromittierten Systemen und verwandeln einst hilfreiche KI-Agenten in gefährliche Verbindlichkeiten.

Warum Wiederherstellung Priorität haben muss

Die heutigen KI-Ransomware-Angriffe sind schneller, intelligenter und zunehmend autonom – was traditionelle Ransomware-Präventionsstrategien allein unzureichend macht. Das Zeitfenster zwischen der Offenlegung von Schwachstellen und deren Ausnutzung schrumpft schnell.

Deshalb müssen Organisationen ihre Denkweise ändern: von einem angenommenen Verstoß ausgehen und sich auf die Wiederherstellung vorbereiten.

Durch die Priorisierung der Wiederherstellungsbereitschaft können Unternehmen Resilienz gewährleisten, selbst wenn die Prävention von KI-Ransomware fehlschlägt.

Object First’s Ootbi (Out-of-the-Box Immutability) bietet genau das: eine einfache, leistungsstarke Möglichkeit, Backups mit integriertem Immutability zu schützen, wodurch die Wiederherstellung schnell, sicher und zuverlässig wird.

Warum Ootbi die richtige Lösung ist

- Standardmäßig unveränderlich: Ootbi’s ransomware-sichere Architektur stellt sicher, dass Backups nicht verändert oder gelöscht werden können, was eine Wiederherstellung selbst nach einem Verstoß ermöglicht.

- On-Premises-Speicherung: Schützt vor cloudbasierten KI-Ransomware-Angriffen, indem kritische Daten außerhalb der Reichweite gehalten werden.

- Zero Access Design: Beseitigt Insider-Bedrohungen und angreifende Angriffe, insbesondere solche, die aus KI-gestützter sozialer Ingenieurkunst resultieren.

Abschließende Gedanken

KI verändert die Grundlagen dafür, wie Ransomware funktioniert, wer sie starten kann, wie schnell sie sich verbreitet und wie hart sie zuschlägt. Die beste Verteidigung geht tiefer und beginnt früher als nur intelligenter. Die Lösung sind ransomware-sichere, unveränderliche Backups.

Um mehr darüber zu erfahren, wie Sie Ihre Daten vor KI-Ransomware schützen und Ihre KI Wiederherstellung nach Ransomeware-Strategie verbessern können, vereinbaren Sie noch heute eine Demo mit Object First.