Nicht Zero Trust Backup-Architekturen

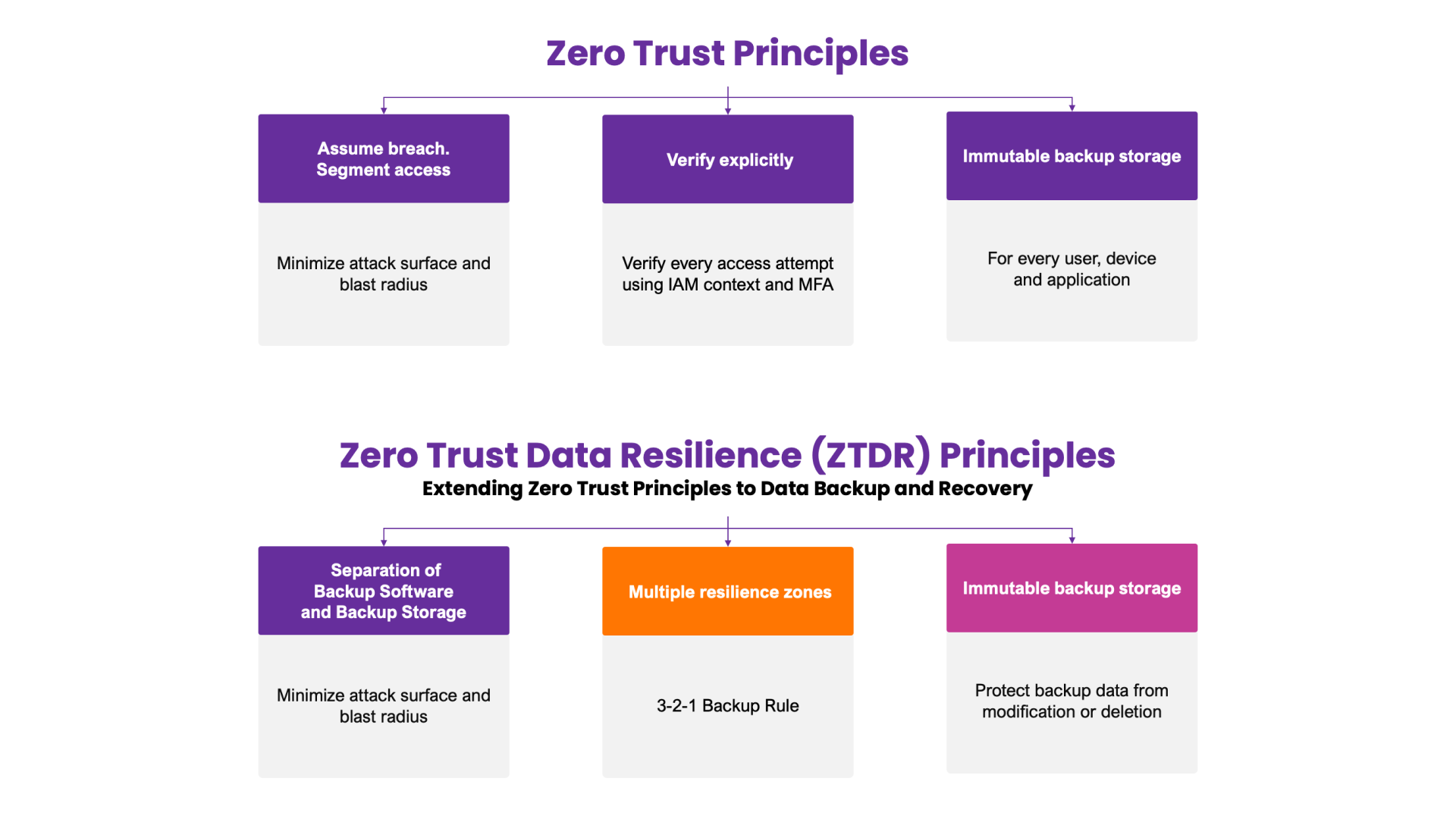

Im Blog #2 dieser Serie haben wir uns mit den zentralen Prinzipien des Zero-Trust-Datenresilienz (ZTDR) Modells beschäftigt: Segmentierung, mehrere Datenresilienz-Zonen und unveränderliches Backup Speicherung. Dieses Modell und die Architektur, eine gemeinsame Anstrengung von Veeam und Numberline Security, erweitern die Zero Trust-Prinzipien und das Reifegradmodell der CISA auf den Anwendungsfall der Unternehmensdaten-Backup und -Wiederherstellung (siehe Abbildung 1):

Abbildung 1: ZTDR-Grundprinzipien

Jetzt, da wir die Prinzipien von ZTDR behandelt haben und wie es Ihnen hilft, die Backup-Infrastruktur zu sichern, lassen Sie uns nicht-Zero Trust-Architekturen untersuchen und einige Sicherheitsfallen identifizieren, die sie schaffen.

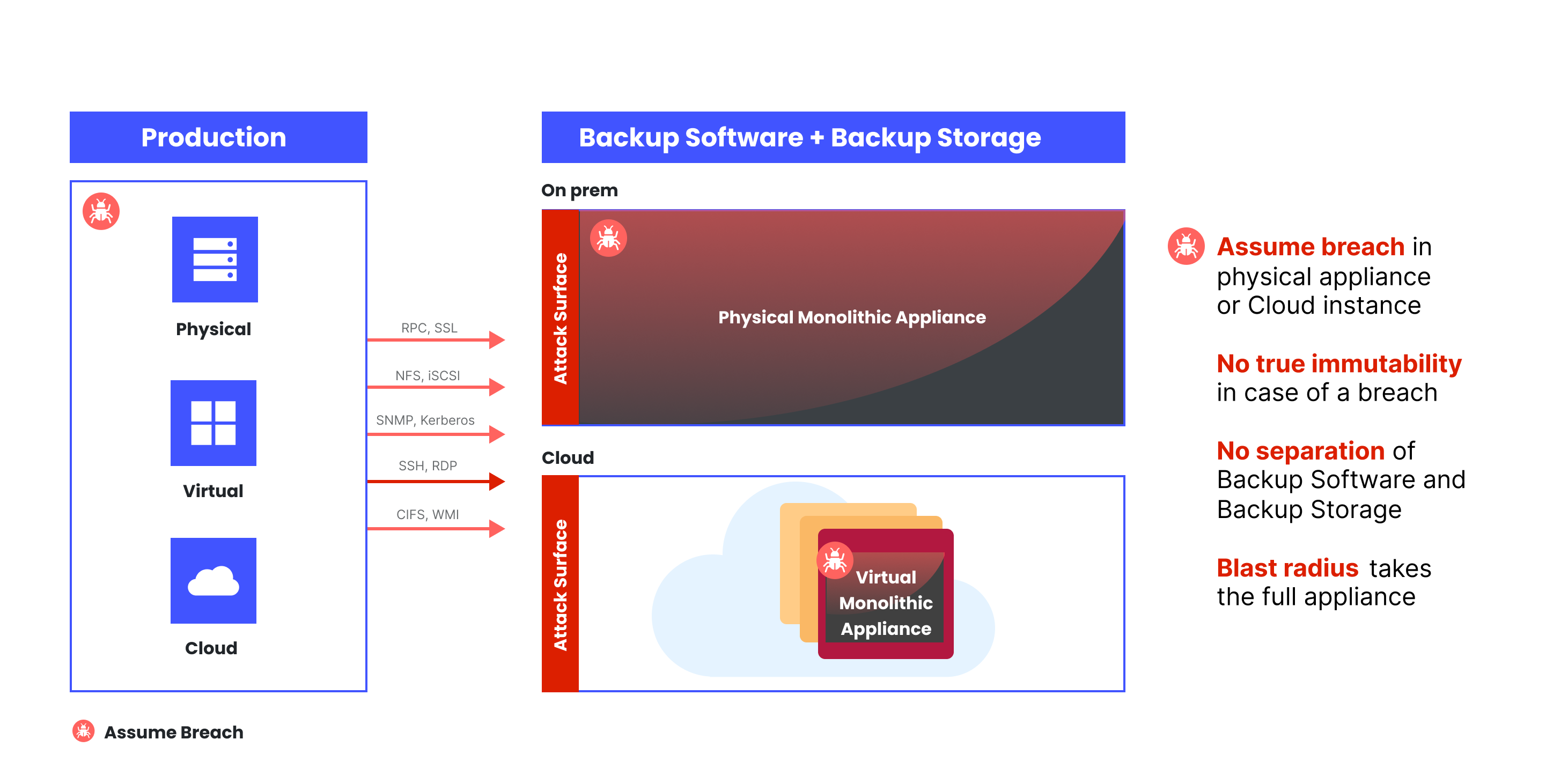

Monolithisches (Integriertes) Gerät - Kein Zero Trust

Es ist entscheidend, die Backup-Architektur zu berücksichtigen, die Sie für die Datenresilienzbedürfnisse Ihrer Organisation wählen. Ein Beispiel, das in Betracht gezogen werden sollte, ist das monolithische oder integrierte Gerät. Diese Architektur erfüllt nicht die Anforderungen von Zero-Trust-Datenresilienz, da es keine Trennung zwischen Backup-Software und Backup-Speicherung gibt (siehe Abbildung 2). Jeder Angreifer hätte im Falle eines Verstoßes vollen Zugriff auf die Backup-Software und -Speicherung. Infolgedessen kann wahre Unveränderlichkeit nicht erreicht werden, und der Angreifer kann Backup-Daten modifizieren, löschen oder unzugänglich machen. Das Backup- und Wiederherstellungssystem wäre vollständig kompromittiert, was einen erheblichen Explosionsradius für den Angriff schafft.

Abbildung 2: Monolithische Geräte fehlen die Segmentierung

Dieser Ansatz setzt zu viel Vertrauen in die Unveränderlichkeit und Sicherheit des proprietären Dateisystems des Anbieters mit administrativen Rechten. Aufgrund ihrer naturgemäß unsegmentierten Natur und dem Konzept von All-in-One müssen Kompromisse eingegangen werden, um die Teile als Ganzes funktionieren zu lassen. Ein Speicherpool kann als unveränderlich gekennzeichnet sein, aber der Box-Administrator kann dennoch Werkseinstellungen zurücksetzen oder administrative (oder regulierte) Löschungen durchführen. Angenommen, ein Teil des Systems fällt aufgrund eines Angriffs, einer Beschädigung oder eines fehlerhaften Software-Updates aus. In diesem Fall kann der Rest des Systems unbrauchbar werden. Selbst wenn Daten während eines Ausfalls unveränderlich bleiben, sind sie, wenn sie unzugänglich sind, keine resilienten Daten.

Darüber hinaus ist es wichtig zu erkennen, dass die Bereitstellung einer monolithischen virtuellen Appliance in einer Cloud-Instanz nicht ausreicht, um wahre Unveränderlichkeit in einem hybriden Cloud-Szenario zu gewährleisten. Im Falle eines Verstoßes, bei dem OS-, Instanz- oder Kontenebene-Anmeldeinformationen kompromittiert werden, wird die gesamte virtuelle Appliance anfällig, was den Explosionsradius erweitert. Die Sicherheitsanfälligkeit ergibt sich aus der Durchführung von Daten-Backups in den proprietären Speicher, der innerhalb der cloudbasierten virtuellen Appliance untergebracht ist. Diese Schwäche – verursacht durch architektonische Fehlanpassung mit ZTDR – könnte behoben werden, indem Daten direkt in unveränderlichen Cloud Objektspeicher außerhalb der Instanz gesichert werden.

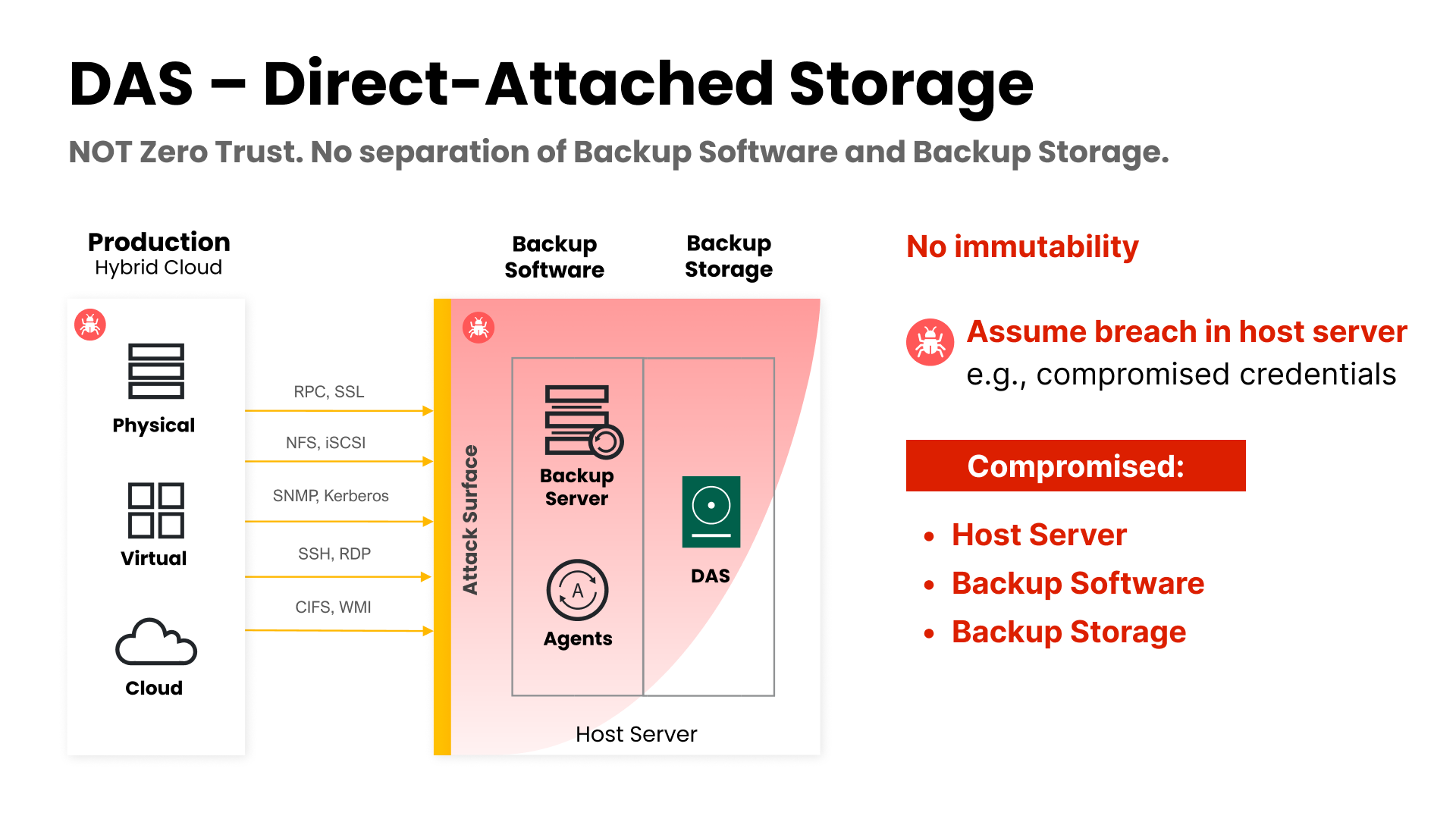

Direkt angeschlossener Speicher, alte Schule und veraltet

Direct-Attached Storage (DAS) ist eine häufig verwendete Speicherarchitektur in vielen Organisationen. Es stellt jedoch ein erhebliches Sicherheitsrisiko dar, da es keine Unveränderlichkeit bietet. Es ist direkt an den Backup-Server angeschlossen, ohne Trennung zwischen Backup-Software und Backup-Speicherung. Das bedeutet, dass ein Angreifer, der durch Ausnutzung einer OS- oder Anwendungsanfälligkeit Zugriff auf den Host erhält, leicht auf alle Daten auf diesem System zugreifen kann (siehe Abbildung 3).

Bei DAS gibt es keinen Mechanismus, um unbefugten Zugriff oder Manipulation der auf dem Backup-Server gespeicherten Daten zu verhindern. Dies macht es anfällig für interne und externe Bedrohungen, einschließlich böswilliger Insider, Cyberkriminelle und Hacker.

Abbildung 3: DAS fehlt an Unveränderlichkeit und kann leicht kompromittiert werden.

Obwohl Direct-Attached Storage wie eine bequeme und kostengünstige Lösung für Backup und Wiederherstellung erscheinen mag, stellt es erhebliche Sicherheitsrisiken dar, die nicht ignoriert werden sollten. Durch die Implementierung einer Backup-Speicherarchitektur, die Unveränderlichkeit und Trennung von Backup-Software und Backup-Speicherung bietet, können Organisationen das Risiko von Datenverletzungen erheblich reduzieren und die Integrität ihrer Backup-Daten sicherstellen.

Weitere Speicheroptionen

Die gleichen Überlegungen gelten für andere Speichertypen, wie Dedupe-Geräte, NAS oder sogar ein selbstgebautes Veeam Hardened Linux Repository. Während jeder seine Stärken als Speicherziele wie mehr Kapazität, unabhängig verwaltet oder einfache Bequemlichkeit hat, fehlt ihnen auch die Sicherheit, die erforderlich ist, um als Zero Trust Datenresilient betrachtet zu werden. Bei der Betrachtung dieser Geräte für die Backup-Speicherung sollten Sie sich folgende Fragen stellen:

- Ist der Speicher standardmäßig (out-of-the-box) gehärtet?

- Benötigt es zusätzliche Sicherheitskenntnisse oder Schulungen zur Konfiguration und Verwaltung?

- Gewährt das administrative Privileg Zugriff auf Löschungen oder Zurücksetzungen?

- Minimiert dies meine Angriffsfläche und kann ohne meine Backup-Software betrieben werden?

- Welche Art von Unveränderlichkeit wird verwendet, Governance (Administratoren können löschen) oder Compliance (niemand kann löschen)?

Abschließende Gedanken

Sicherheitsverletzungen sind nicht mehr eine Frage des Ob, sondern des Wann. Organisationen müssen proaktiv ihre Systeme und Daten gegen potenzielle Bedrohungen schützen.

In dieser Blog-Serie haben wir die Zero-Trust-Datenresilienz-Prinzipien behandelt, die von Veeam und Numberline Security vorgeschlagen wurden, und Zero Trust auf Unternehmens-Backup-Systeme ausgeweitet. Durch die Annahme der Prinzipien von Zero-Trust-Datenresilienz können Organisationen einen klaren und konkreten Weg zur Stärkung ihrer Sicherheitslage im Bereich Backup und Wiederherstellung finden. Dieser Ansatz verbessert das traditionelle Zero Trust-Reifegradmodell. Er stellt sicher, dass die Backup-Infrastruktur sicher in mehrere Datenresilienz-Zonen segmentiert ist, die Angriffsfläche minimiert wird, der Zugriff mit den geringsten Rechten für jede Zone durchgesetzt wird und Unveränderlichkeit genutzt wird, um Backup-Daten vor Modifikation und Löschung unabhängig von administrativen Rechten zu schützen.

Darüber hinaus fördert ZTDR effizientere Abläufe und die Ausrichtung zwischen Backup-Administratoren, IT- und Sicherheitsteams, was letztendlich zu einer schnelleren und sichereren Wiederherstellung im Falle eines Verstoßes führt. Durch die Implementierung dieser Best Practices können Organisationen ihr Engagement für Sicherheit demonstrieren und Vertrauen bei ihren Kunden und Stakeholdern aufbauen. Um mehr zu erfahren, lesen Sie bitte unser Whitepaper und das ursprüngliche Forschungspapier, das von Jason Garbis und Veeam verfasst wurde.