Backup-Umgebungen sind ein zentrales Ziel auf der Agenda eines Ransomware-Angreifers. Angreifer wissen, dass Sie weniger wahrscheinlich das Lösegeld zahlen, wenn Ihre Backups überleben. Deshalb sind Backup-Server, einschließlich Veeam Backup & Replication (VBR), oft die ersten Systeme, die sie zu deaktivieren versuchen.

Um Backup-Administratoren bei der Überwachung dieser Bedrohungen zu unterstützen, hat Object First eine Honeypot-Funktion in unserem Ootbi (Out-of-the-Box Immutability) 1.7-Release veröffentlicht. Diese Funktion ist darauf ausgelegt, bei der frühzeitigen Erkennung verdächtiger Aktivitäten, die auf die Backup-Infrastruktur abzielen, zu helfen, ohne die Komplexität oder den Aufwand Ihrer administrativen Aufgaben zu erhöhen.

Was ist ein Honeypot?

Bild mit freundlicher Genehmigung von Western Washington University und entworfen von Zeck Koa und Chris Baker.

So wie Bienen von Nektar angezogen werden, werden auch böswillige Akteure von verwundbaren Systemen angezogen. Honeypots sind Lockvogel-Systeme, die echte Server sind und in isolierten und überwachten Umgebungen betrieben werden. Sie sollen Angreifer anziehen und Sie alarmieren, wenn jemand Ihre Umgebung scannt. Denken Sie daran wie an einen Stolperdraht. Es ist eine Möglichkeit, sich über Bedrohungsaktivitäten bewusst zu werden, bevor sie in eine Katastrophe eskalieren.

Die Honeypot-Funktion von Ootbi simuliert einen VBR-Produktionsserver, komplett mit offenen Ports, nach denen Angreifer typischerweise suchen (wie SSH, RDP, SQL Server und VMware). Wenn jemand es scannt oder versucht, darauf zuzugreifen, generiert das System sofort Warnmeldungen.

Dies ist besonders nützlich während der Verweildauer eines Angriffs – wenn Eindringlinge Zugang zur Umgebung erlangt haben und heimlich Ihr Netzwerk erkunden, bevor sie einen großangelegten Angriff starten. Eine frühzeitige Erkennung kann einen erfolgreichen Ransomware-Angriff verhindern.

So aktivieren Sie die Funktion

Die meisten Honeypots sind benutzerdefinierte, nicht unterstützte Toolkit, die komplex einzurichten und zu betreiben sind. Bestehende Toolkits können 30–50 Schritte zur Konfiguration erfordern, was Administratoren oft davon abhält, sie einzusetzen.

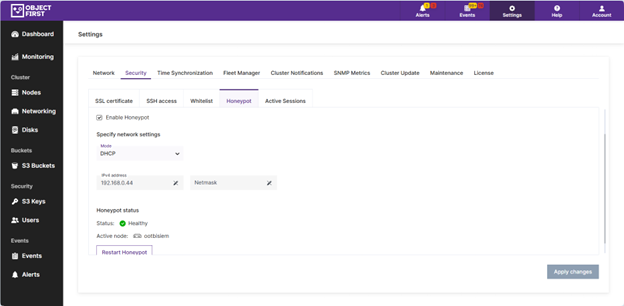

Im Gegensatz dazu ist der Honeypot von Ootbi für Benutzerfreundlichkeit und Überwachung konzipiert. Die Funktion ist in allen Ootbi-Geräten integriert und kann in fünf Schritten einfach aktiviert werden:

1. Melden Sie sich bei der Cluster Manager UI Ihres Object First-Geräts an.

2. Navigieren Sie zu Einstellungen > Sicherheit > Honeypot.

3. Aktivieren Sie das Kontrollkästchen für Honeypot aktivieren.

4. Wählen Sie Ihren IP-Modus:

- DHCP: Weist automatisch eine IP-Adresse zu.

- Statisch: Setzen Sie manuell eine IP und Netzmaske.

5. Klicken Sie auf die Schaltfläche „Änderungen anwenden“.

Das war's. In nur wenigen Klicks haben Sie einen voll funktionsfähigen Honeypot bereitgestellt. Selbst wenn Sie sich für eine statische IP-Konfiguration entscheiden, überschreitet die Einrichtung selten fünf Klicks, sobald Sie im Cluster Manager sind.

Wie Warnmeldungen funktionieren – und wo sie hingehen

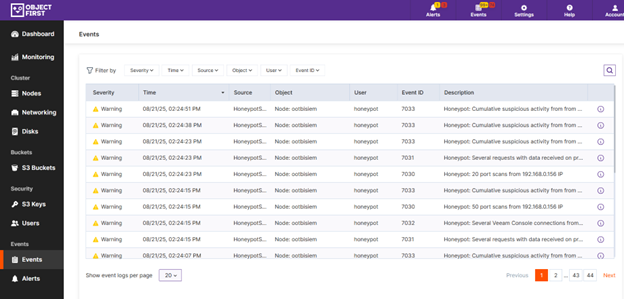

Sobald der Honeypot aktiv ist, beginnt er mit der Überwachung abnormaler Aktivitäten. Dazu gehören:

- Mehrere Autorisierungsversuche

- Portscans

- Sondierungsverhalten

- Anfragen zu sensiblen Protokollen

- Fehler beim Starten von Diensten

- Unerwarteter Dienststopp

- Dienstfehler

- Verdächtiger Veeam-Konsolenzugriff

- Kumulative verdächtige Aktivitäten

- Ereignisse im Lebenszyklus von Diensten (Start/Stopp) – informativ

Warnmeldungen sind im Ootbi Cluster-Manager sichtbar und können über Object First’s Standardbenachrichtigungssystem gesendet werden, das unterstützt:

- E-Mail (SMTP): Sie müssen Ihren E-Mail-Server angeben.

- Syslog: Für die Integration mit SIEM-Plattformen wie Splunk oder ELK.

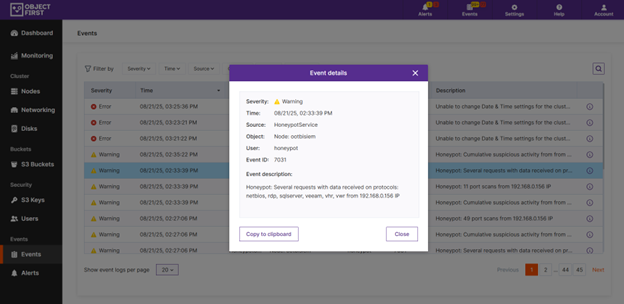

Jede Warnmeldung enthält wichtige Details wie:

- Ereignis-ID (z. B. 7041 für SSH-Versuche, 7030 für Portscans)

- Quell-IP-Adresse

- Zielprotokoll

- Zusammenfassung der Aktivität

Wie oben dargestellt, können Sie Warnmeldungen direkt im Object First-Dashboard anzeigen.

Einsatzmöglichkeiten in der Praxis

Ob Sie ein einzelner IT-Administrator oder Teil eines größeren Teams sind, die Honeypot-Funktion kann Ihrem Team sofortige Vorteile bieten:

- Kleine Teams: Wenn Sie mehrere Hüte tragen – Backup, Sicherheit, Infrastruktur – werden Sie die Einfachheit zu schätzen wissen. Sie erhalten Einblicke in verdächtige Aktivitäten, ohne ein Sicherheitsexperte sein zu müssen.

- Größere Organisationen: Backup-Administratoren können Honeypot-Warnmeldungen nutzen, um Gespräche mit Sicherheitsteams zu beginnen. „Scannen Sie meine Systeme?“ Wenn nicht, ist es Zeit, zu ermitteln.

Selbst internes Fehlverhalten – wie unbefugte Scans durch Junior-Mitarbeiter – kann Warnmeldungen auslösen. Die Vorteile dieser Funktion gehen über das Auffangen böswilliger Akteure hinaus. Sie hilft dem Team, Sicherheitsbewusstsein und Reaktionsprotokolle für bewährte Praktiken aufzubauen.

Was es nicht ist

Lassen Sie uns klarstellen: Dies ist kein EDR (Endpoint Detection and Response)-System. Es ist kein Ersatz für Ihre bestehenden Sicherheitswerkzeuge.

Stattdessen ist es ein Mehrwert: eine leichtgewichtige, benutzerfreundliche Funktion, die Ihnen hilft, Bedrohungen frühzeitig zu erkennen und schneller zu reagieren. Es ist ein weiteres Werkzeug in Ihrem Werkzeugkasten, nicht eines, das andere ersetzt.

Fazit

Die Einrichtung Ihrer Cybersicherheitsverteidigung kann ein komplexer Prozess sein, aber Ihre alltäglichen Werkzeuge sollten es nicht sein. Mit der Honeypot-Funktion von Object First können Sie ganz einfach mehr Sicherheitstiefe hinzufügen und leistungsstarke Frühwarnfähigkeiten erhalten, ohne die Last von Einrichtung, Wartung oder tiefem Sicherheitswissen.

Es ist einfach. Es ist effektiv. Und es wurde entwickelt, um Ihr Leben einfacher zu machen.