3 Zero Trust-Prinzipien für die Datens

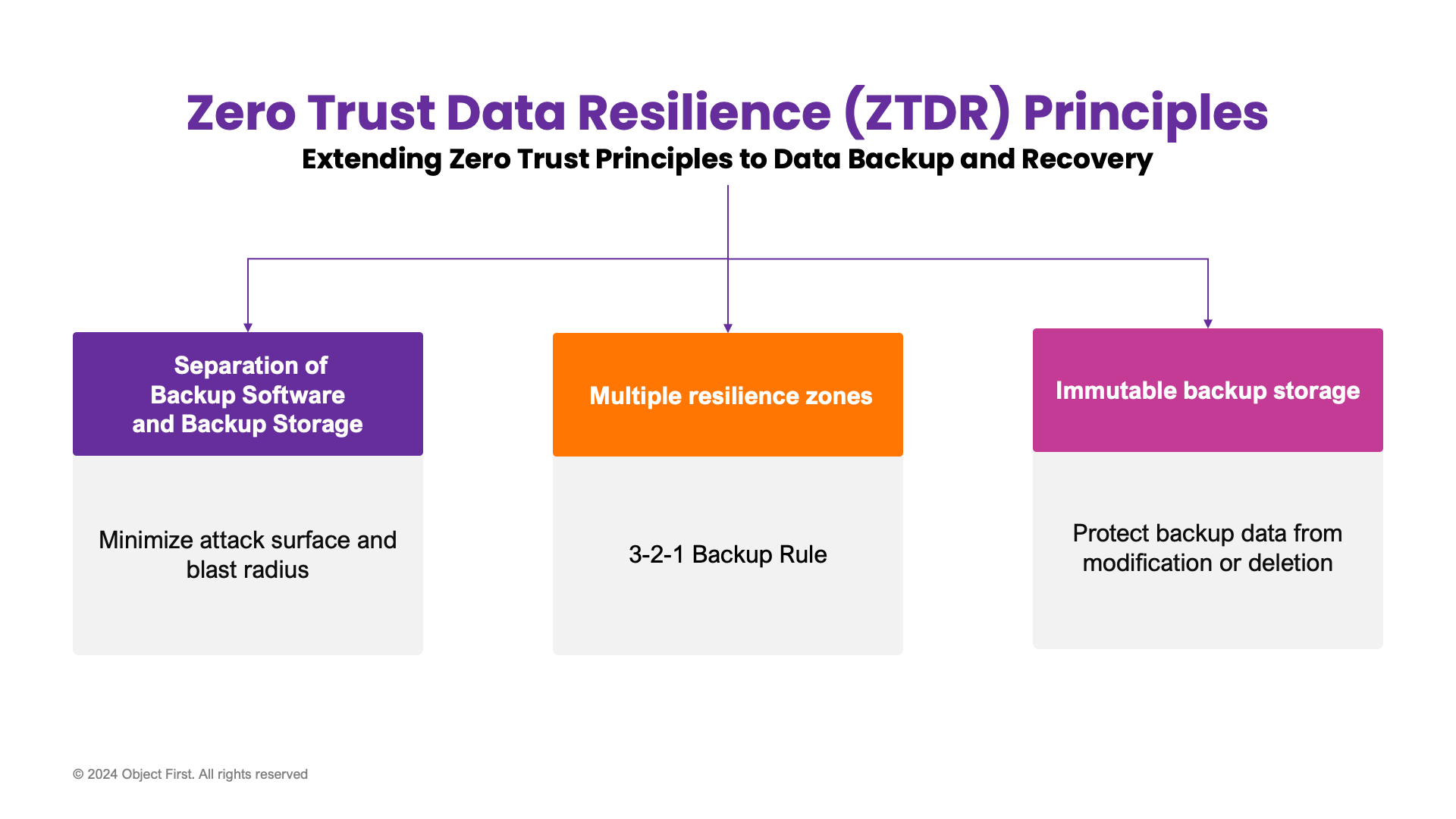

Im Blog #1 dieser Serie haben wir die Prinzipien von Zero Trust umrissen und das neue Zero-Trust-Datenresilienz (ZTDR) Modell vorgestellt. Das ZTDR-Modell und die Architektur wurden in Zusammenarbeit zwischen Veeam und Numberline Security entwickelt. Es erweitert die Grundsätze des Zero Trust Maturity Model von CISA mit den folgenden Prinzipien, die die Datensicherung und -wiederherstellung in Unternehmen abdecken (siehe Abbildung 1):

- Segmentierung — Trennung von Backup-Software und Backup-Speicher, um den Zugriff mit minimalen Rechten durchzusetzen sowie die Angriffsfläche und den Explosionsradius zu minimieren.

- Mehrere Datenresilienz-Zonen oder Sicherheitsdomänen, um die 3-2-1 Backup-Regel einzuhalten und mehrschichtige Sicherheit zu gewährleisten.

Unveränderlicher Backup-Speicher, um Backup-Daten vor Änderungen und Löschungen zu schützen. Null Zugriff auf Root und OS, der vor externen Angreifern und kompromittierten Administratoren schützt, ist ein Muss im Rahmen von echter Unveränderlichkeit.

Abbildung 1: ZTDR-Grundprinzipien

In diesem Blog, #2 der Serie, werden wir die drei (3) Prinzipien von Zero-Trust-Datenresilienz eingehend untersuchen.

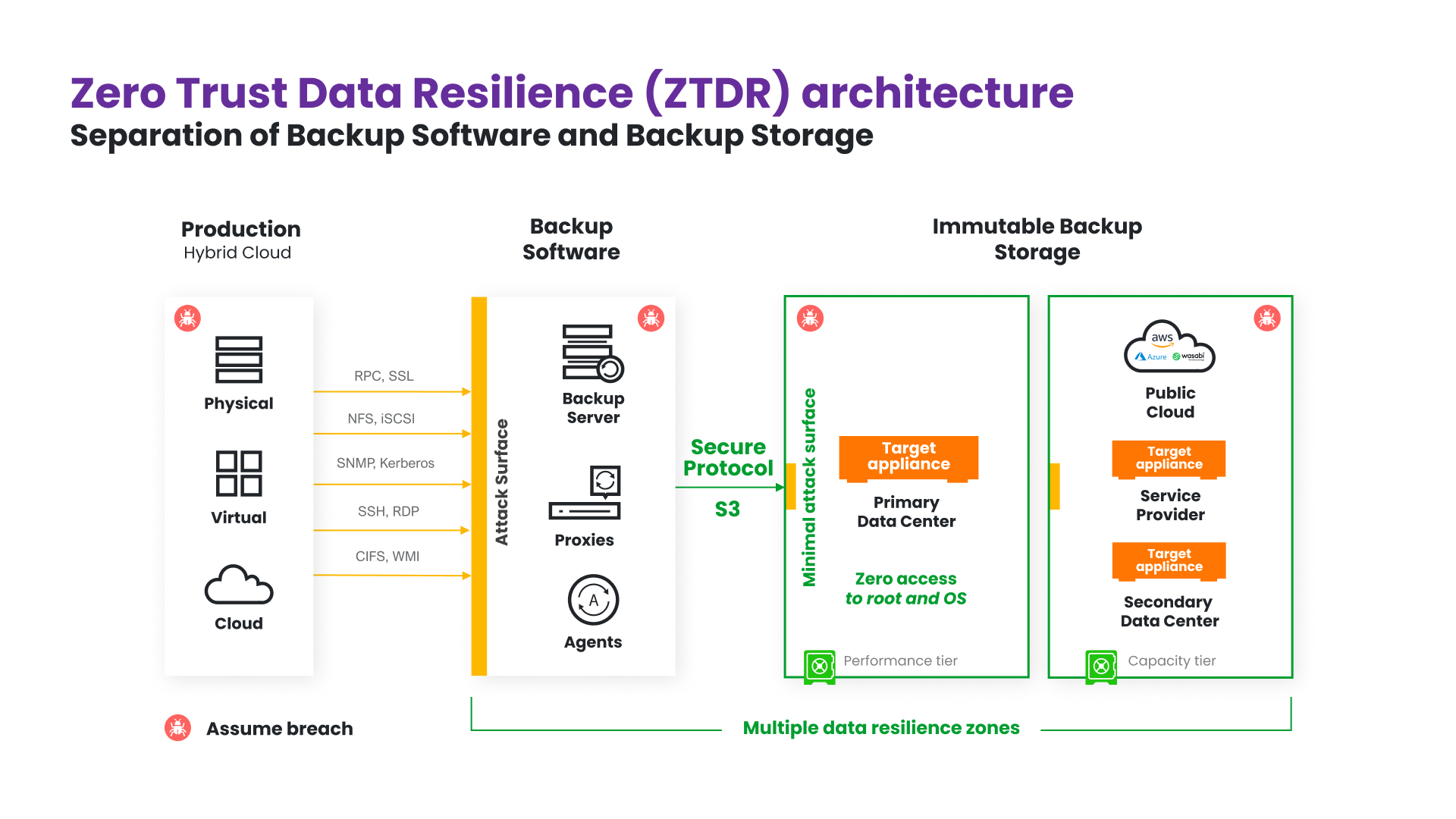

Prinzip #1: Segmentierung von Backup-Software und Backup-Speicher

Die Backup-Infrastruktur hat von Natur aus eine große Angriffsfläche, die Lese- und Schreibzugriff auf Produktionssysteme über alle Unternehmensanwendungen und Datenquellen sowohl in On-Premises- als auch in Hybrid-Cloud-Umgebungen erfordert. Um dieses Risiko zu mindern, verlangt Zero-Trust-Datenresilienz, dass die Backup-Infrastruktur in mehrere Resilienz-Zonen oder Sicherheitsdomänen segmentiert wird — wie Backup-Software, primärer Backup-Speicher und sekundärer Backup-Speicher – jeweils mit minimalem Zugriff, reduzierter Angriffsfläche und minimalem Explosionsradius. In diesem Fall kann die Backup-Software weiterhin eine exponierte Angriffsfläche haben, aber der Backup-Speicher wird eine minimale Angriffsfläche aufweisen. Dies wird erreicht, indem Zero Trust-Zugriffskontrolle und ein sicheres Kommunikationsprotokoll wie S3 über HTTPS verwendet werden, um das Risiko einer Penetration in die Backup-Speicherkomponente zu minimieren (siehe Abbildung 2).

Abbildung 2: ZTDR-Architektur

Prinzip #2: Mehrere Datenresilienz-Zonen

Ein zentrales Zero Trust-Konzept für Netzwerke ist die Mikrosegmentierung, um Sicherheitsperimeter in kleinere Zonen aufzubrechen, um den Zugriff mit minimalen Rechten durchzusetzen und den Explosionsradius einer kompromittierten Zone sowie die laterale Bewegung eines Angreifers zu reduzieren. Für ZTDR kann dieses Konzept durch die Verwendung von Datenresilienz-Zonen angewendet werden. Resilienz-Zonen trennen den Backup-Speicher und isolieren die Speichersteuerungsebene von der Backup-Software und ihrer Steuerungsebene. Dies bietet eine kritische Trennlinie, die die Überlebensfähigkeit der Backup-Daten selbst im Falle einer kompromittierten Backup-Software gewährleistet. Dies kann aus einer Vielzahl von Gründen geschehen, einschließlich interner böswilliger Akteure. Ein Backup-System muss sicherstellen, dass Backup-Daten einfach und schnell von einer sauberen Installation der Backup-Software wiederhergestellt werden können. Mehrere Datenresilienz-Zonen schützen die Wirksamkeit der mehrschichtigen Sicherheitsstrategie und Ihre Einhaltung der 3-2-1 Backup-Regel.

3-2-1 Backup-Regel

- Mindestens drei (3) Kopien von Daten, einschließlich Produktionsdaten.

- Mindestens zwei (2) Kopien von Backup-Daten auf unveränderlicher Speicher in separaten Resilienz-Zonen.

- Mindestens eine (1) Kopie außerhalb des Standorts.

Prinzip #3: Unveränderlicher Backup-Speicher

Laut ZTDR müssen gesicherte Daten auch unveränderlich sein, sodass selbst im Falle eines Ransomware-Angriffs gesicherte Daten nicht geändert oder gelöscht werden können. Die Datenresilienz kann maximiert werden, indem den Kunden ein gehärteter, unveränderlicher Speicher Zielsatz im Compliance-Modus mit null Zugriff auf das Betriebssystem oder das Root-Konto bereitgestellt wird. Dieser Speicher kann anbieter-spezifische Lösungen und Protokolle sowie branchenübliche Protokolle wie S3, das von Object First verwendet wird, umfassen.

S3-native Unveränderlichkeit und Sicherheit

- S3 bietet die vertrauenswürdigste branchenübliche Speicherunveränderlichkeit, Sicherheit, IAM und sicheres Kommunikationsprotokoll.

Offenes Design und Architektur

- Offenes Design und Architektur ist eines der grundlegenden Prinzipien der IT-Sicherheit im Allgemeinen. Die Verwendung des branchenüblichen S3-Protokolls passt gut zu diesem Prinzip.

Fazit

Ein gut gestaltetes System zur Datensicherung und -wiederherstellung wird eine Segmentierung zwischen den Schichten der Backup-Software und des Backup-Speichers umfassen. Dies ist das Hauptprinzip von ZTDR und leitet sich direkt aus dem Hauptprinzip von Zero Trust der Zugriffsegmentierung ab. Diese Segmentierung ist entscheidend, um die Resilienz, Unveränderlichkeit und Flexibilität zu gewährleisten, die Unternehmen benötigen. Sie reduziert die Angriffsfläche und gewährleistet mehrschichtige Sicherheit, wodurch das Risiko eines Datenlecks erheblich verringert wird.