Backup Immutabili e il Loro Ruolo nella Resilienza dei Dati

ESG, una delle principali aziende di ricerca IT, ha recentemente intervistato leader IT in tutto il mondo per valutare quanto siano preparati i loro ambienti di archiviazione di backup ad affrontare la crescente minaccia del ransomware.

I risultati sono stati scioccanti: due terzi delle organizzazioni sono state colpite negli ultimi due anni, e la maggior parte degli attacchi ha preso di mira i backup, mirando a rendere impossibile il recupero e costringere al pagamento di riscatti.

Ecco perché le organizzazioni lungimiranti si stanno rivolgendo ai backup immutabili. Rendendo i dati di backup fisicamente inalterabili per un periodo di conservazione definito, l'immutabilità garantisce che tu abbia sempre un percorso di recupero pulito e affidabile quando il ransomware colpisce.

In questo articolo, imparerai cosa sono i backup immutabili, perché sono più importanti che mai e come implementarli in modo efficace per costruire una resilienza a prova di ransomware nella tua strategia di backup.

Punti Chiave

- I backup immutabili sono a prova di ransomware per design. Con le politiche WORM, l'immutabilità blocca i dati a livello di archiviazione, rendendoli fisicamente inalterabili—anche con credenziali di amministratore rubate.

- La resilienza informatica dipende da archiviazione, non solo software. I flag di “protezione eliminazione” e i controlli di amministrazione possono essere elusi. Solo l'immutabilità imposta a livello di archiviazione garantisce che i blocchi di conservazione rimarranno in vigore fino alla loro scadenza.

- I backup sono ora il principale obiettivo del ransomware. Nella maggior parte degli attacchi, gli hacker mirano prima ai dati di recupero. I backup immutabili eliminano questo rischio garantendo che i punti di recupero non possano essere crittografati, eliminati o silenziosamente corrotti.

- Ootbi (Out-of-the-Box Immutability) offre un'immutabilità progettata per Veeam. Ootbi integra l'immutabilità a livello di archiviazione, applica i principi di Zero Trust e semplifica la gestione per team IT snelli.

Che Cos'è un Backup Immutabile?

Un backup immutabile è una copia di backup che non può essere modificata, eliminata o crittografata per la durata della sua finestra di conservazione. Questo significa che nessuno—neppure un amministratore privilegiato o un attaccante completamente compromesso—può alterare o cancellare quel dato di backup.

Questa immutabilità è imposta a livello di archiviazione attraverso meccanismi come S3 Object Lock in modalità Write Once, Read Many (WORM). A differenza dei flag “sola lettura” basati su permessi che possono ancora essere elusi, l'immutabilità nativa dell'archiviazione garantisce che i dati siano fisicamente e logicamente bloccati fino alla scadenza della sua politica di conservazione.

In pratica, i backup immutabili garantiscono che ogni punto di ripristino sia una copia affidabile e non manomessa della storia, fornendo alla tua organizzazione un percorso pulito per il recupero quando ogni altra protezione fallisce.

I Backup Immutabili Proteggono Contro il Ransomware?

Studi dimostrano che nel 96% degli attacchi ransomware, i dati di backup sono il principale obiettivo, corrotti o eliminati prima che i sistemi di produzione vengano crittografati. Se ciò accade, il recupero è compromesso.

Allo stesso tempo, 81% dei leader IT concordano che lo storage backup immutabile è il modo migliore per proteggere contro il ransomware. Perché? Perché rende i dati di recupero intoccabili—anche se gli attaccanti ottengono il pieno controllo amministrativo.

Ecco perché l'immutabilità è conosciuta come la ultima linea di difesa contro il ransomware, consentendo un Recupero dati da ransomware fluido quando tutto il resto è compromesso.

Ecco come i backup immutabili fermano le tattiche del ransomware:

- Blocco imposto a livello di archiviazione: I dati sono protetti a livello di archiviazione, non da permessi software, quindi anche gli amministratori di dominio o gli account di servizio compromessi non possono alterarlo.

- Protezione a prova di credenziali: Credenziali rubate o elevate non possono eludere l'immutabilità dei dati—le regole di conservazione sono hardwired fino alla scadenza.

- Integrità scrivi-una-volta: Le politiche WORM impediscono al ransomware di sovrascrivere punti di ripristino puliti con dati corrotti o crittografati.

- Percorso di recupero garantito: Ogni backup immutabile è una istantanea verificabile della storia, garantendo che i dati di recupero rimangano puliti, coerenti e accessibili.

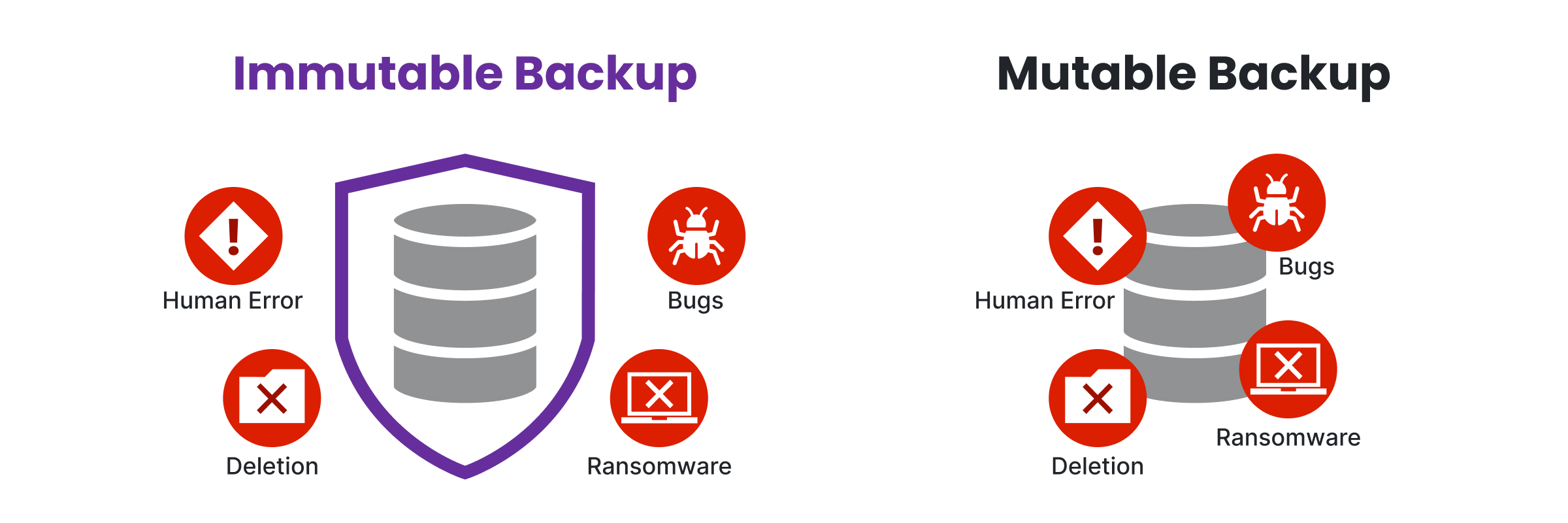

Backup Immutabile vs. Backup Tradizionale (Mutabile)

La principale differenza tra backup mutabili e immutabili è che uno offre una vera resilienza al ransomware, mentre l'altro rimane vulnerabile a attacchi sempre più sofisticati.

- I backup mutabili dipendono da permessi e modelli di fiducia, che il ransomware elude regolarmente per corrompere o eliminare i dati di recupero.

- I backup immutabili, d'altra parte, eliminano completamente questa debolezza imponendo regole a livello di archiviazione che il ransomware non può alterare, anche con credenziali rubate.

Per illustrare meglio il divario nella protezione dei dati, ecco i meccanismi fondamentali dietro ciascuna strategia di backup:

| Aspetto | Backup Tradizionale (Mutabile) | Backup Immutabile |

|---|---|---|

| Controllo Dati | Governato da permessi software, ACL o credenziali di amministratore | Imposto a livello di archiviazione—i dati non possono essere modificati o eliminati fino alla scadenza della conservazione |

| Vulnerabilità al Ransomware | Alta: il ransomware può crittografare o eliminare i file di backup una volta compromesso l'accesso dell'amministratore | Nessuna: il ransomware non può alterare, crittografare o cancellare i dati sotto le regole di immutabilità |

| Rischio di Minacce Interne | Elevato: utenti privilegiati o insider malevoli possono manomettere o rimuovere i backup | Neutralizzato: anche gli account privilegiati non possono sovrascrivere le politiche di immutabilità |

| Corruzione Silenziosa | Possibile: vecchi punti di ripristino possono essere silenziosamente sovrascritti o sostituiti con dati errati | Impossibile: le regole WORM garantiscono che ogni punto di ripristino rimanga intatto per l'intero periodo di conservazione |

| Affidabilità del Recupero | Incerta: i ripristini devono essere verificati per garantire che i dati non siano stati manomessi | Garantita: ogni punto di ripristino è un'istantanea verificata di una storia pulita |

| Conformità & Auditabilità | Dipendente da log di accesso e controlli che possono essere manipolati | Crea una traccia di audit crittograficamente verificabile e non alterabile — soddisfa gli standard HIPAA, GDPR e NIS2 |

| Sovraccarico Operativo | Richiede monitoraggio frequente, test e verifica manuale dell'integrità del backup | Minimo: l'immutabilità impone automaticamente la protezione a livello di archiviazione |

| Compensazione Costo vs. Rischio | Costo iniziale più basso, ma espone le organizzazioni a tempi di inattività catastrofici a causa del ransomware | Costo di archiviazione leggermente più alto, ma mitiga perdite aziendali multimilionarie |

I Principali Vantaggi dei Backup Immutabili

- Protezione a prova di attacco informatico: L'immutabilità blocca non solo il ransomware ma anche malware, sabotaggi interni e sfruttamenti della catena di fornitura bloccando i dati a livello di archiviazione, oltre la portata di credenziali rubate o script malevoli.

- Resilienza contro errori umani: Eliminazioni, lavori mal configurati o cancellazioni accidentali non possono cancellare i backup immutabili—una volta scritti, i punti di recupero rimangono intatti fino alla scadenza della loro finestra di conservazione.

- Recupero più veloce e affidabile: Poiché i punti di ripristino immutabili non possono essere manomessi, i team IT saltano controlli di integrità lunghi e recuperano immediatamente da dati puliti e verificati—riducendo i tempi di inattività da giorni a ore.

- Conformità normativa e conservazione a lungo termine: Framework come HIPAA, GDPR e NIS2 richiedono archiviazione non riscrivibile e non eliminabile; l'immutabilità impone questo per design, preservando anche archivi per audit, sospensioni legali e continuità aziendale.

- Tracce di audit di grado forense: I backup immutabili creano una catena di custodia verificabile, catturando esattamente quando i dati sono stati scritti e garantendo che non siano cambiati—critico per indagini su violazioni, analisi delle cause e difesa legale.

- Riduzione dell'esposizione finanziaria: Neutralizzando il ransomware e garantendo un recupero rapido, l'immutabilità riduce i costi di inattività, evita pagamenti di riscatto e può persino abbassare i premi per l'assicurazione informatica.

- Integrità dei dati provata: Con hashing crittografico e applicazione WORM, ogni backup immutabile è un'istantanea verificabile della storia, garantendo che i punti di ripristino siano puliti, coerenti e non compromessi.

Come Implementare i Backup Immutabili: Un Approccio Passo-Passo

Se fatto correttamente, implementare l'immutabilità trasformerà i tuoi backup da “probabilmente sicuri” a veramente resilienti. Se fatto male, è solo un'altra falsa sensazione di sicurezza dei dati.

Ecco il piano passo-passo per implementare una soluzione backup immutabile, assicurandoti che rimanga intoccabile indipendentemente da ciò che gli attaccanti lanciano contro di essa.

Passo 1: Stabilire una Strategia di Backup Resiliente

Ogni solido piano di immutabilità inizia con le basi. Se la tua architettura di backup è debole, l'immutabilità non ti salverà. Si limiterà a fissare cattive abitudini.

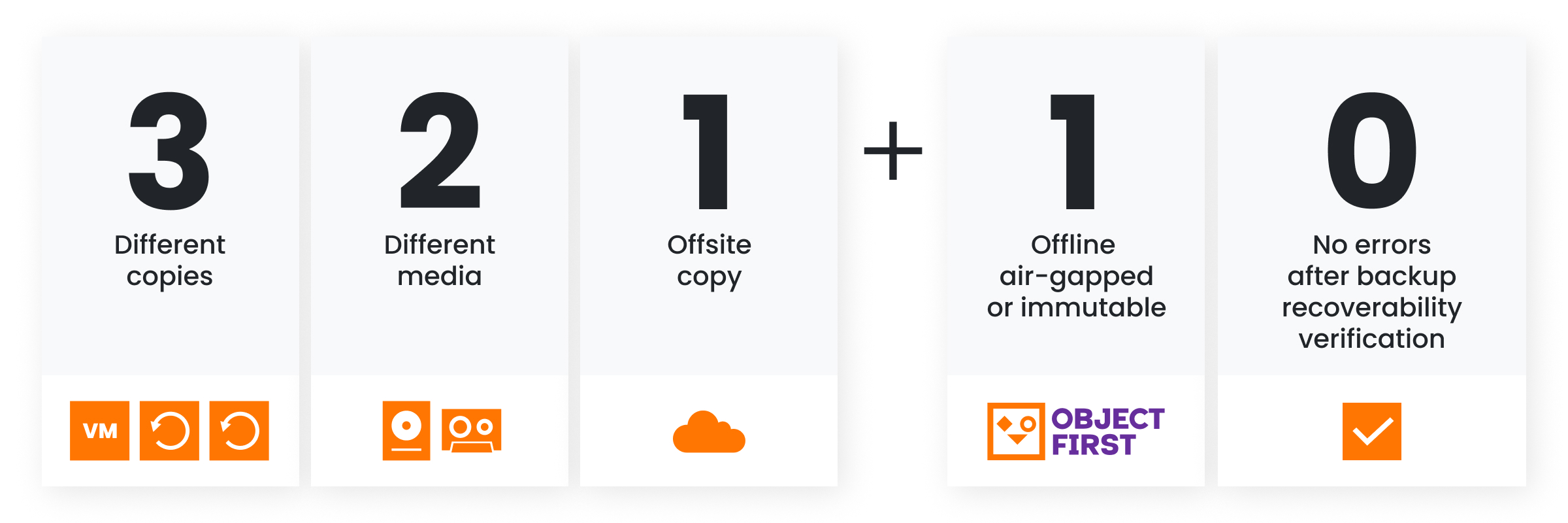

Ecco perché la regola 3-2-1-1-0 è la base per tutto, che prevede:

- 3 copie dei tuoi dati

- 2 diversi supporti di archiviazione

- 1 copia offsite

- 1 copia immutabile o copia air-gapped

- 0 errori di verifica del backup

Segui questo, e hai già eliminato la maggior parte dei punti di guasto singoli. Ignoralo, e nessuna quantità di archiviazione "immutabile" potrà compensare le crepe.

Passo 2: Scegliere il Giusto Storage Capace di Immutabilità

L'immutabilità vive (o muore) a livello di archiviazione. Se la tua piattaforma non può applicare vere politiche WORM (Write Once, Read Many), allora la "protezione dalla cancellazione" è solo teatro della sicurezza.

Ecco i principali modi in cui le organizzazioni lo raggiungono oggi:

- Archiviazione a oggetti con S3 Object Lock (AWS S3, sistemi compatibili S3 on-prem come Object First's Ootbi) offre immutabilità nativa con blocchi di retention flessibili che si adattano ai flussi di lavoro di backup moderni.

- Supporti WORM come le cassette rimangono un'opzione di archiviazione economica, ma la velocità di recupero e il sovraccarico operativo la rendono meno pratica per un recupero rapido.

- Repository protetti dal fornitore (come i repository Linux rinforzati in ambienti Veeam) offrono immutabilità a livello di OS, anche se richiedono una separazione dei privilegi ermetica per prevenire abusi da parte degli amministratori.

Quando valuti, non chiedere solo "supporta l'immutabilità?" Chiedi dove e come viene applicato il blocco. Se non avviene a livello di archiviazione stessa, stai costruendo su sabbia.

Passo 3: Definire e Applicare Politiche di Retention

L'immutabilità senza una pianificazione intelligente della retention è come un caveau con porte aperte. Sembra sicuro fino a quando non ne hai realmente bisogno.

Per rendere l'immutabilità significativa, hai bisogno di politiche precise e applicabili che si allineino con le realtà della tua organizzazione.

Ecco a cosa ancorarle:

- Mandati di conformità (HIPAA, GDPR, NIS2, SEC, ecc.)

- Obiettivi di RTO/RPO (quanto dati puoi permetterti di perdere rispetto a quanto rapidamente devi recuperare)

- Esigenze di archiviazione (vincoli legali, analisi storiche, continuità a lungo termine)

Fissa quelle regole con blocchi di retention come la modalità di governance per il controllo guidato dagli amministratori e la modalità di conformità per l'assicurazione a livello di regolatore.

In ogni caso, il risultato è lo stesso: nessun account privilegiato, script non autorizzato o errore può cancellare dati protetti prima del loro tempo.

Passo 4: Rafforzare l'Accesso e la Separazione dei Privilegi

L'immutabilità blocca i dati a livello di archiviazione, ma se i controlli di accesso sono trascurati, gli attaccanti entreranno semplicemente dalla porta principale.

La chiave è costruire confini di privilegi rigorosi in modo che nessun singolo account o compromesso possa rompere la catena di protezione.

Per farlo nel modo giusto hai bisogno di:

- Controllo degli accessi basato sui ruoli (RBAC) mantiene gli amministratori di backup, gli amministratori di archiviazione e gli amministratori di sicurezza in corsie separate.

- MFA e PAM (Gestione degli Accessi Privilegiati) garantiscono che una password rubata da sola non possa cancellare o modificare i backup.

- Segmentazione isola i sistemi di backup dai domini di produzione in modo che una violazione del controller di dominio non possa propagarsi a valle.

RBAC, MFA e segmentazione sono come guardie, e senza di esse, stai affidando alla fortuna invece che alla sicurezza.

Passo 5: Implementare Copie Offsite e Air Gap

L'immutabilità da sola non è sufficiente se i tuoi backup vivono nello stesso raggio d'azione della produzione.

La vera resilienza dei dati deriva dall'isolamento, che impedisce agli attaccanti (o ai disastri) di raggiungere ogni copia contemporaneamente.

Costruire quella rete di sicurezza implica:

- Livelli immutabili basati su cloud per fornire sia isolamento geografico che di rete.

- Sistemi air-gapped, come cassette o repository offline, tagliano completamente fuori il malware rimuovendo la superficie di attacco.

- Cancellazioni ritardate creano un buffer finale se qualcuno manomette le impostazioni di retention, i dati rimangono a lungo abbastanza per essere recuperati.

La ridondanza attraverso gli ambienti (storage a oggetti on-prem) garantisce che nessun singolo guasto, violazione o disastro ti annienti, facendo la differenza tra avere backup e avere backup sopravvivibili.

Passo 6: Automatizzare Verifica e Monitoraggio

Un backup immutabile che non viene testato è solo un'illusione confortante. Non vuoi scoprire corruzione, configurazioni errate o blocchi di retention mancati nel bel mezzo di un'interruzione.

Ecco perché la verifica deve essere incessante e automatizzata.

- Controlli di integrità: la validazione basata su hash garantisce che ogni blocco di dati sia esattamente come era quando scritto.

- Ripristini di test regolari: dimostrano che i tuoi obiettivi RTO/RPO non sono solo numeri su una diapositiva—funzionano realmente sotto pressione.

- Rilevamento di ransomware: rileva segnali di allerta precocemente, da cancellazioni inaspettate a tentativi di accesso insoliti o tassi di cambiamento anomali.

Questo trasforma l'immutabilità da una promessa a una garanzia, perché se non puoi dimostrare che i tuoi backup sono pronti, non lo sono.

Passo 7: Validare Attraverso Test nel Mondo Reale

Politiche cartacee e caselle di controllo non fermano violazioni—i test di pressione lo fanno. Non fidarti solo che l'immutabilità stia funzionando, prova a romperla.

- Tentativi di cancellazione: verifica che i blocchi di retention tengano, anche quando si utilizzano account privilegiati.

- Esercizi di red-team: simulano abusi interni o malware che tentano di corrompere i backup.

- Test dei punti di guasto: spingi il tuo sistema fino a farlo fallire, poi chiudi le lacune che trovi.

Le organizzazioni che testano senza pietà sono quelle che si riprendono quando altre collassano.

Ootbi: Il Miglior Storage per Implementare Backup Immutabili per Veeam

I backup immutabili sono solo resilienti quanto lo storage su cui vivono. Se la piattaforma sottostante può essere bypassata, configurata in modo errato o sfruttata, l'immutabilità è solo un'etichetta, non una protezione reale.

Ecco perché abbiamo creato Ootbi (Out-of-the-Box Immutability), che offre storage di backup on-prem sicuro, semplice e potente per i clienti di Veeam.

Ootbi è sicuro per design come definito da CISA. È stato costruito attorno ai più recenti principi di Zero Trust Data Resilience, che seguono una mentalità "Assumi una Violazione" che accetta che individui, dispositivi e servizi che tentano di accedere alle risorse aziendali siano compromessi e non debbano essere fidati.

Scarica il white paper e scopri perché Ootbi è il Miglior Storage per Veeam.

Come Hans Hundegger AG ha Implementato Backup Immutabili con Ootbi

Hans Hundegger AG, un leader globale nelle macchine per falegnameria CNC, ha affrontato un'infrastruttura di backup obsoleta che non poteva tenere il passo con le moderne esigenze di sicurezza e prestazioni. Con un team IT snello e un aumento dei ticket di supporto, avevano bisogno di una gestione più forte e più semplice di Protezione da ransomware.

Collaborando con Erik Sterck GmbH, hanno implementato l'appliance Object First’s Ootbi, selezionata per la sua immutabilità a livello di archiviazione, garantendo la massima protezione contro il ransomware.

I risultati sono stati drammatici:

- Archiviazione immutabile ha fornito sicurezza contro le minacce di ransomware

- Ripristino automatizzato ha garantito che i backup avvengano e siano facilmente recuperabili in caso di disastro

- Il tempo medio di ripristino è diminuito del 66%, da sei ore a due

- Integrazione senza soluzione di continuità con l'architettura di Veeam ha ridotto significativamente il sovraccarico amministrativo

Leggi il caso studio completo per vedere come Hans Hundegger AG ha rafforzato la sicurezza e accelerato il recupero con Ootbi di Object First.

Riepilogo

I backup immutabili sono diventati l'ultima linea di difesa contro il ransomware, ma funzionano solo se implementati correttamente. Bloccando i dati a livello di archiviazione con politiche WORM, backup dei dati offsite, isolamento e verifica continua, le organizzazioni possono garantire punti di recupero puliti che nessun attaccante può toccare.

Il vantaggio è enorme: ripristini più rapidi, resilienza contro minacce interne, attacchi ransomware, errore umano e la certezza che i requisiti di conformità siano soddisfatti. E con soluzioni progettate appositamente come Ootbi di Object First per Veeam, l'immutabilità non è solo teoria ma una pratica, scalabile e provata nel mondo reale.

FAQ

Che cos'è un Backup Indelebile?

Un backup indelebile è lo stesso di un backup immutabile: una volta scritto, i dati non possono essere modificati, eliminati o sovrascritti. Alcuni fornitori commercializzano "indelebile" come un differenziatore, ma la terminologia standard del settore è backup immutabile.

Qual è la differenza tra Backup Air-Gapped e Backup Immutabili?

I backup air-gapped sono fisicamente disconnessi dalle reti, bloccando l'accesso al malware ma creando complessità nei ripristini. I backup immutabili rimangono online ma immutabili a livello di livello di archiviazione sicura dei dati, combinando sicurezza con un recupero rapido e una migliore integrazione con i flussi di lavoro moderni.

Qual è la frequenza raccomandata per l'aggiornamento dei Backup Immutabili?

La frequenza di backup dovrebbe corrispondere a quanto spesso cambiano i dati critici e allinearsi con l'RPO (Recovery Point Objective). La verifica regolare è essenziale per confermare che i nuovi punti di ripristino siano integri e utilizzabili.

Perché i Backup Immutabili sono più importanti ora che mai?

Perché il ransomware ora mira specificamente ai sistemi di backup, il 96% degli attacchi colpisce prima i dati di recupero. I backup immutabili rimuovono completamente questa superficie di attacco rendendo i backup fisicamente inalterabili, anche con credenziali di amministratore rubate. Questo approccio è essenziale per raggiungere la resilienza ai ransomware.

Che cos'è il Periodo di Immutabilità e perché è importante?

Il periodo di immutabilità è la finestra temporale bloccata durante la quale i dati non possono essere modificati o eliminati. Impostarlo correttamente è fondamentale: troppo breve lascia spazi per il ransomware da sfruttare, mentre troppo lungo può gonfiare i costi di archiviazione e limitare la flessibilità.