Centre de Confiance (Zero) Object First

Dans Quelle Mesure Devriez-Vous Faire Confiance

à Votre Fournisseur de Stockage?

Si vous connaissez les concepts de Zero Trust, vous savez déjà qu'il faut supposer une violation et réduire l'accès en ce qui concerne vos collaborateurs, vos processus et votre technologie. Pour toute personne impliquée dans la protection des données, ces concepts sont essentiels pour sécuriser votre organisation, ses données et les données de vos clients.

Que vous soyez soucieux de la sécurité, sainement sceptique ou simplement curieux, nous voulons mériter votre confiance et cherchons sincèrement à aider notre communauté élargie à améliorer sa posture de sécurité, que vous utilisiez ou non nos solutions.

Dans le Centre de Confiance Object First, vous trouverez des informations transparentes sur nos pratiques de conformité, de confidentialité et de sécurité.

Si vous avez des questions ou des préoccupations, veuillez nous contacter à [email protected].

Introduction au Zero Trust

Supposez une Violation !

Vous avez probablement entendu parler du concept de Zero Trust récemment, mais si ce n’est pas le cas, voici une brève introduction :

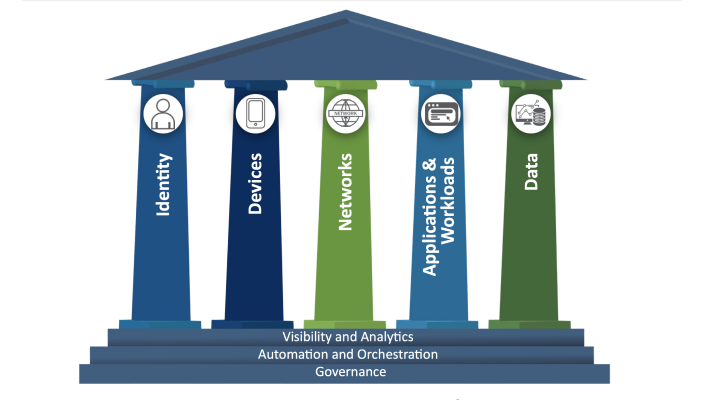

Zero Trust est un principe de sécurité basé sur l’idée de ne faire confiance à aucune entité — à l’intérieur ou à l’extérieur du réseau — par défaut. La supposition constante que vous pourriez être compromis à tout moment crée un niveau de préparation sain qui impose une vérification continue de l’identité et du statut de sécurité de tous les utilisateurs, appareils et applications, quel que soit leur emplacement ou leur connexion réseau.

Modèle de Maturité Zero Trust de la CISA

Le modèle de maturité Zero Trust, initié par des agences telles que la CISA et NIS2, est devenu la référence en matière de sécurité logicielle moderne. Ce modèle est un cadre qui encourage une approche globale de la sécurité en supposant qu’aucune entité n’est digne de confiance par défaut et impose une vérification continue de tous les utilisateurs, appareils et applications au sein d’une organisation.

Résilience des Données Zero Trust (ZTDR)

Bien qu’il constitue une base essentielle, le modèle de maturité Zero Trust ne prend pas en compte les logiciels et les systèmes de stockage de sauvegarde dans son cadre. Veeam et Numberline Security ont publié un rapport de recherche introduisant un nouveau modèle appelé Résilience des Données Zero Trust (ZTDR) pour étendre cette réflexion aux cas d’utilisation de sauvegarde et de récupération.

Il est essentiel de comprendre que Zero Trust et la Résilience des Données Zero Trust sont des efforts continus, et non un exercice unique. Le renforcement de la sécurité logicielle, la gestion des identités et des accès, la formation à la sensibilisation à la sécurité et la préparation à la récupération en cas de catastrophe doivent tous être pris en compte, déployés, testés et mis à jour constamment dans un processus continu. Mettre en œuvre une stratégie de Résilience des Données Zero Trust peut sembler intimidant, mais cela commence simplement par comprendre les trois piliers de la ZTDR :

-

Segmentation — Séparation des logiciels et des systèmes de stockage de sauvegarde pour appliquer un accès au moindre privilège et minimiser la surface d’attaque et le rayon d’impact.

-

Zones multiples de résilience des données ou domaines de sécurité pour se conformer à la règle de sauvegarde 3-2-1 et garantir une sécurité multicouche.

-

Stockage de sauvegarde immuable pour protéger les données de sauvegarde contre les modifications et les suppressions. Aucun accès root ou au système d’exploitation, protégeant contre les attaquants externes et les administrateurs compromis, est un impératif pour une véritable immutabilité.

Nous encourageons tout le monde à lire l’intégralité du rapport pour comprendre pleinement la nécessité de combler de manière proactive les lacunes critiques de leur infrastructure de sauvegarde.

La Résilience des Données Zero Trust définit les meilleures pratiques pour sécuriser les logiciels et les systèmes de stockage de sauvegarde, et Ootbi a été conçu en intégrant ces pratiques dès ses premières phases de développement. Un concept clé de tout modèle de confiance est de réaliser le travail de manière sécurisée et efficace. Bien que la sécurité soit importante pour beaucoup, elle n’est souvent pas au centre des priorités en ce qui concerne le stockage de sauvegarde. Ce n’est pas le cas pour Object First Ootbi.

Sécurité Opérationnelle

Conception du Produit

Lors de la conception d'Ootbi, nous avons souhaité créer un produit non seulement sûr, simple et puissant, mais aussi totalement indépendant de Veeam, sans nécessiter de supervision administrative, de politiques de sécurité personnalisées ou d'optimisations supplémentaires. Cette approche de conception met en avant l'importance de séparer le stockage de sauvegarde du logiciel de sauvegarde ; le format d'appliance d'Ootbi nous a permis de réduire la surface d'attaque et de créer une solution qui facilite la définition stricte des accès réseau, configurés par défaut :

- Niveau 1 :

Un stockage conçu pour fonctionner avec des sauvegardes immuables : un logiciel de stockage d'objets personnalisé et optimisé selon les dernières pratiques de sécurité, spécialement conçu pour Veeam.

- Niveau 2 :

Un système d'exploitation Linux renforcé, préconfiguré et sécurisé, garantissant une posture de sécurité fondamentale. Plus important encore, nous refusons aux propriétaires de l'appareil l'accès au compte root, au système d'exploitation et au stockage d'objets, conformément à une approche de moindre privilège Zero Trust.

- Niveau 3 :

Le format physique verrouillé de l'appliance signifie que la destruction physique est le seul moyen de nuire aux données. Sans accès physique, les données immuables sur l'appliance restent impénétrables.

Surface d'Attaque Minimisée

L'approche par couches nous permet de personnaliser davantage notre environnement opérationnel pour nous concentrer explicitement sur la sécurité comme priorité absolue. Même si votre environnement est compromis :

- Aucun logiciel supplémentaire ne peut être installé sur l'appareil.

- Ootbi surveille en permanence les modifications de configuration.

- La méthode « Fail to Ban » signifie que les tentatives de connexion répétées et échouées entraîneront un verrouillage du système, et les administrateurs en seront informés par email.

Une autre manière de garantir une surface d'attaque réduite est grâce aux mises à jour vérifiées directement fournies par Object First. Les mises à jour du kernel et des logiciels sont sélectionnées par Object First et obtenues directement depuis ses serveurs. Si cela ne provient pas de nous, cela ne fonctionnera pas avec votre appliance Ootbi.

Sécurité des Produits

Comme mentionné dans la section Zero Trust, Ootbi a été conçu autour des Principes de Résilience des Données Zero Trust. Grâce à notre format physique, nous sommes intrinsèquement segmentés du stockage de sauvegarde, sécurisé par défaut. Nous maintiendrons toujours notre sécurité par des tests et des mises à jour proactives.

Sécurisé par Défaut, Sécurisé Toujours

Parce que nous adoptons Zero Trust, nous ne faisons confiance à aucune entité par défaut, même si elle est située à l'intérieur du périmètre réseau. Nous utilisons les principes de Zero Trust pour garantir que votre système est sécurisé dans tous ses états de fonctionnement et de service. Notre système est conçu pour surveiller en permanence les configurations et les paramètres de sécurité, en les réinitialisant automatiquement à leur état attendu en cas de modification. Cette approche proactive garantit que votre système reste résilient face aux menaces émergentes.

Notre engagement en matière de sécurité s'étend au contrôle des accès. Nous avons pris une mesure audacieuse en désactivant SSH par défaut, n'accordant un accès que via une Interface Utilisateur Texte (TUI) limitée lorsque nécessaire. Aucun accès root via SSH ou autre n'est autorisé, offrant une protection supplémentaire contre les accès non autorisés.

Défense Contre les Menaces Internes

La protection interne ne concerne pas seulement les acteurs malveillants, mais aussi la prévention des erreurs involontaires. Ootbi est conçu pour détecter et prévenir les deux, garantissant que votre système reste sécurisé sous tous les angles. Toute tentative échouée de connexion au dispositif génère une notification envoyée aux administrateurs, et toutes les activités de connexion/déconnexion sont suivies. Les mises à jour d'Ootbi sont complètes et sélectionnées pour maintenir tous les composants logiciels et systèmes optimisés et sécurisés. Tous les dépôts de mises à jour sont hébergés par Object First, assurant un processus de mise à jour fluide et fiable.

Nous donnons la priorité à la vérification des accès au plus haut degré. Même l'administrateur le plus privilégié ne peut pas détruire accidentellement des données critiques. Les options d'authentification multi-facteurs (MFA) renforcent davantage votre système contre les tentatives d'accès non autorisées.

Sécurité par Segmentation

Bien que nous vous encouragions à gérer la sécurité physique, Ootbi prend les devants pour protéger vos actifs numériques. Nous intégrons les principes de Confiance et de Sécurité de Veeam pour une tranquillité d'esprit accrue. Utiliser Ootbi comme cible pour des sauvegardes de configuration chiffrées signifie que la récupération est toujours une option, même si le logiciel de sauvegarde est compromis. Les données chiffrées de Veeam restent chiffrées, que les données aient été exfiltrées ou non.

Nous sécurisons la communication avec HTTPS/TLS, atténuant les problèmes de décalage temporel. Cela signifie que chaque aspect de l'intégration entre Veeam et Ootbi est sécurisé, ce qui contribue à créer des vecteurs de récupération supplémentaires dans les pires scénarios.

Un Effort Continu

Notre engagement envers la sécurité continue est inébranlable. Les tests de sécurité constants effectués par des tiers garantissent que nous restons en avance sur les menaces émergentes.

Nous avons récemment fait appel à l'expertise du Groupe NCC, une équipe d'experts en cybersécurité, pour effectuer des tests de pénétration approfondis sur l'appliance Ootbi et son logiciel afin de nous aider à identifier et à résoudre les risques non découverts. Consultez le rapport complet ici.

Sécurisé par Conception

L'engagement Secure by Design de la CISA encourage les organisations à intégrer des mesures de sécurité dès le départ, en les intégrant profondément dans leurs processus de conception et de développement pour améliorer leur posture globale en cybersécurité. Object First a signé l'engagement Secure by Design de la CISA et a publié nos progrès dans l'accomplissement des sept étapes décrites dans l'engagement ici.

Confidentialité et Conformité

Chez Object First, la conformité se conjugue à la crédibilité. Nous comprenons l'importance primordiale de respecter les réglementations et nous sommes fiers d'assurer à nos clients que nos pratiques sont alignées avec les normes les plus strictes.

Object First est :

Conforme au CCPA :

Le CCPA (California Consumer Privacy Act) garantit que les consommateurs de Californie ont le droit de savoir quelles informations personnelles sont collectées à leur sujet, le droit de supprimer les informations personnelles détenues par les entreprises, et le droit de refuser la vente de leurs informations personnelles.

Conforme au RGPD :

Le RGPD (Règlement Général sur la Protection des Données) renforce la protection des données personnelles des individus au sein de l'Union européenne, leur offrant un plus grand contrôle sur leurs informations personnelles grâce à des droits tels que l'accès, la rectification, la suppression et le droit de s'opposer au traitement des données.

Signalement des Vulnérabilités

Chez Object First, nous accordons une grande valeur à la sécurité et à l'intégrité de nos systèmes. C'est pourquoi nous avons mis en place un processus robuste de signalement des vulnérabilités qui souligne notre engagement à agir de manière responsable et rapide lorsqu'une faille de sécurité est découverte. Nous prenons chaque découverte très au sérieux, reconnaissant les contributeurs qui identifient les vulnérabilités comme des partenaires essentiels dans notre effort continu pour sécuriser et améliorer nos offres.

Notre équipe d'experts analyse chaque rapport afin de garantir que des mesures appropriées soient prises pour résoudre et atténuer les vulnérabilités. Notre objectif est de résoudre rapidement les problèmes et de favoriser un environnement de transparence et de confiance avec nos clients, appréciant leur rôle crucial dans le maintien des normes de sécurité les plus élevées.

Si vous avez découvert une vulnérabilité ou souhaitez nous contacter au sujet d'une préoccupation, veuillez lire notre Politique de Signalement des Vulnérabilités et nous contacter à [email protected].