Zero Trust et sauvegarde et récupération des données d'entreprise

Le modèle Zero Trust représente la meilleure pratique actuelle pour les organisations cherchant à protéger et sécuriser leurs données et leur activité. Cependant, ce modèle n'a pas été appliqué de manière substantielle à la sauvegarde et à la récupération des données. La société de conseil en Zero Trust Numberline Security et Veeam ont récemment collaboré sur une recherche pour combler cette lacune et réduire le risque pour les organisations cherchant à évoluer au-delà de la sécurité périmétrique. Leur recherche a abouti au nouveau Résilience des données Zero Trust (ZTDR).

Résilience des données Zero Trust s'appuie sur le modèle de maturité Zero Trust de l'Agence de cybersécurité et de sécurité des infrastructures (CISA) comme fondation, étendant ses principes à la sauvegarde et à la récupération des données. Le cadre Résilience des données Zero Trust est un guide pratique pour les équipes informatiques et de sécurité afin d'améliorer la protection des données, de réduire le risque de sécurité et d'améliorer la résilience cybernétique d'une organisation.

Cette série de blogs fournit un aperçu holistique de ZTDR et aide à comprendre pourquoi il devrait être mis en œuvre dans chaque architecture de sauvegarde et de récupération.

Principes de Zero Trust

Zero Trust est un paradigme de sécurité remplaçant l'approche de sécurité périmétrique plus traditionnelle et de plus en plus inefficace. Zero Trust est adopté comme la norme de sécurité informatique de premier ordre par le gouvernement américain et les entreprises du monde entier.

Zero Trust est universellement applicable aux organisations qui opèrent sur site, dans le cloud et dans des environnements hybrides, ainsi qu'aux entreprises de différentes tailles et de divers secteurs.

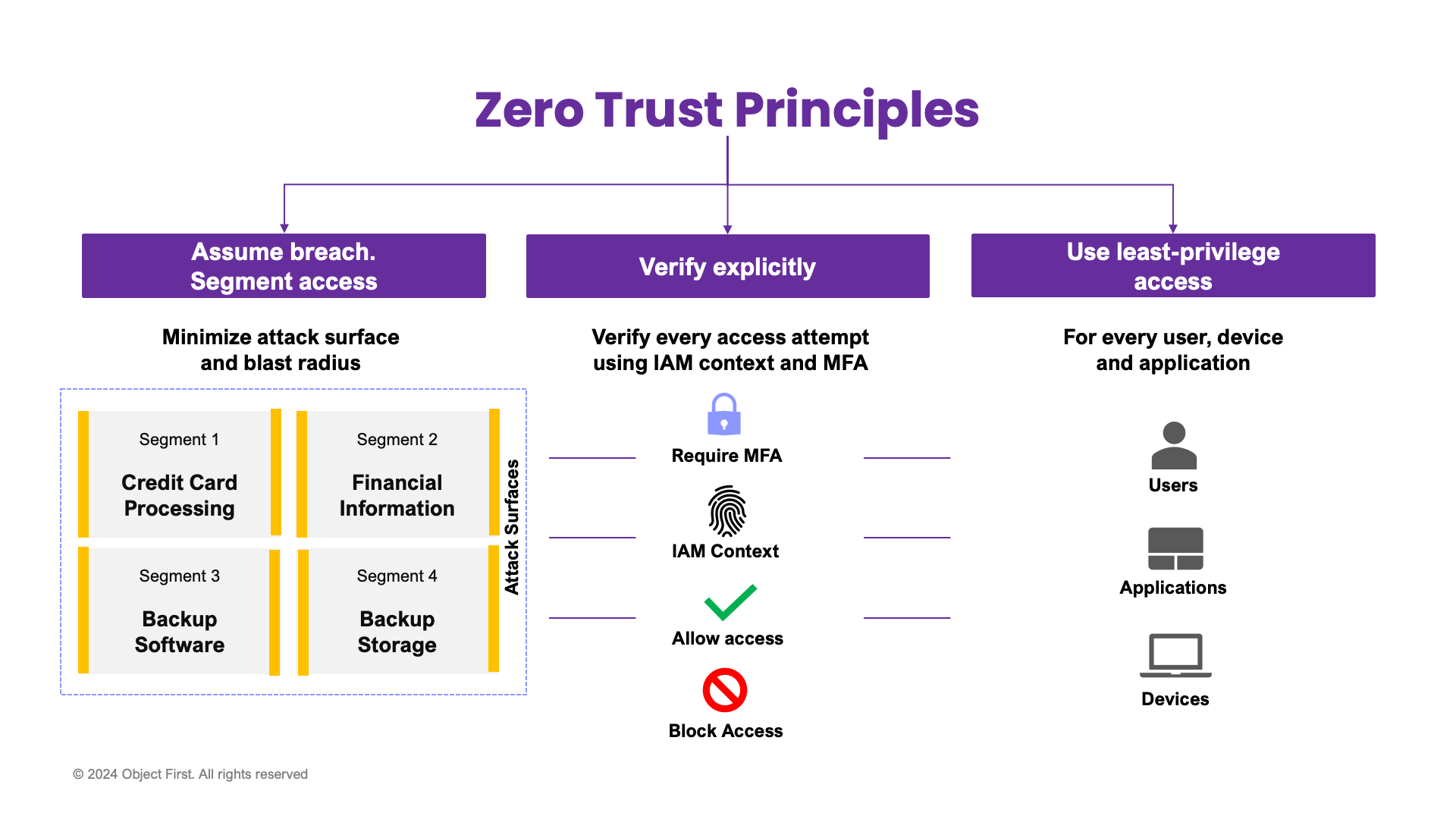

Les principes fondamentaux de Zero Trust incluent :

- Supposer une violation. Segmenter l'accès aux actifs de données les plus critiques pour minimiser la surface d'attaque et le rayon d'explosion.

- Vérifier explicitement. Toujours authentifier et autoriser en s'appuyant sur le contexte de gestion des identités et des accès (IAM) (emplacement, heure, etc.) et une authentification forte basée sur MFA.

Utiliser l'accès avec le moindre privilège pour chaque utilisateur, appareil et application.

De plus, Zero Trust impose une visibilité et une analyse de sécurité continues, de l'automatisation et de l'orchestration, ainsi qu'une gouvernance pour la gestion du cycle de vie des données.

Figure 1: Principes de Zero Trust

Le Modèle de Maturité Zero Trust - le cadre standard pour l'application de Zero Trust

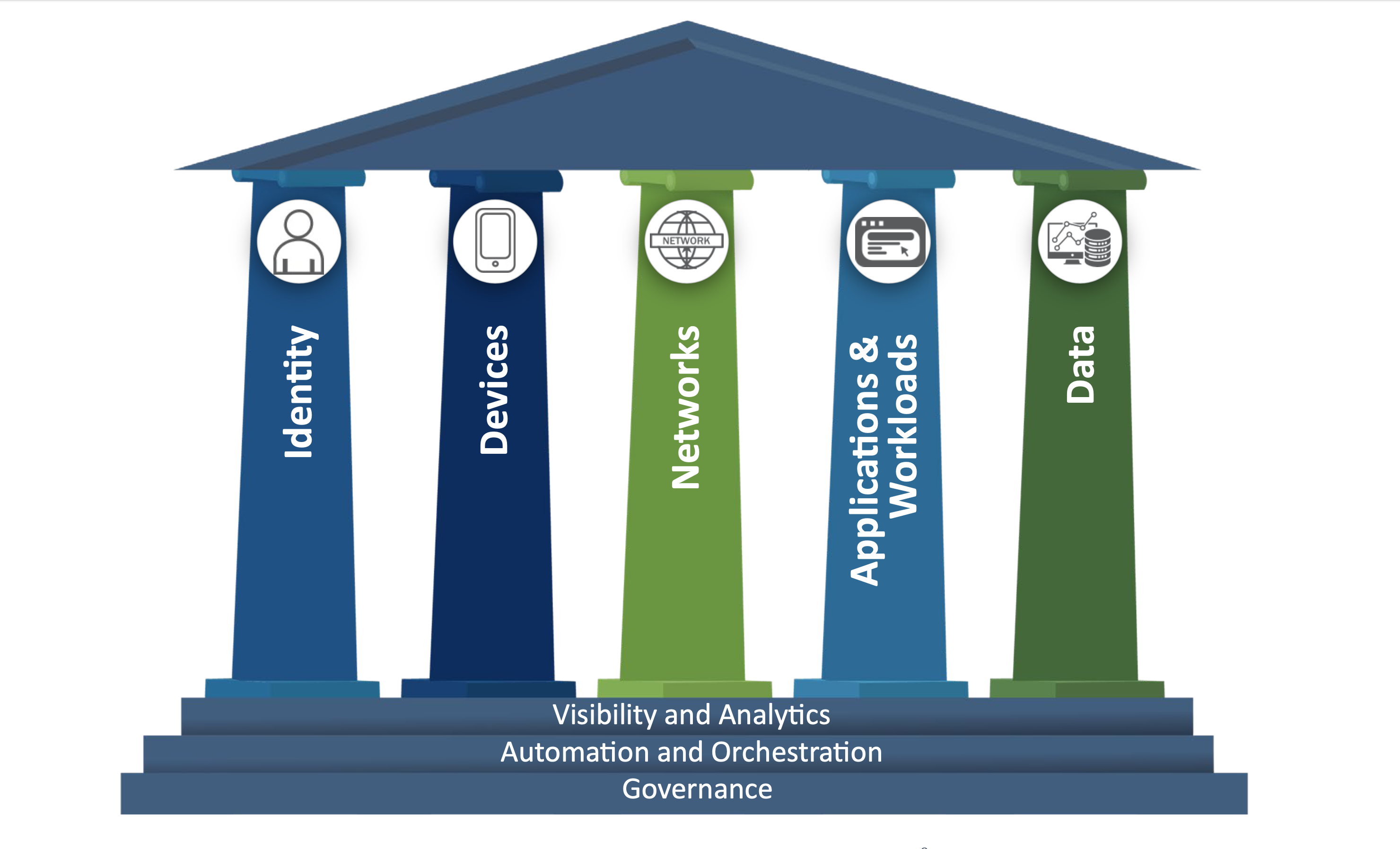

Le cadre standard de facto pour examiner Zero Trust est le Modèle de Maturité Zero Trust de la CISA, représenté dans la Figure 2, qui définit cinq piliers fondamentaux : Identité, Appareils, Réseaux, Applications & Charges de travail, et Données. Il définit également trois capacités transversales : Visibilité et Analyse, Automatisation et Orchestration, et Gouvernance.

Figure 2: Modèle de Maturité Zero Trust

Limitations du Modèle de Maturité Zero Trust

Dans le pilier des Données de son Modèle de Maturité Zero Trust, la CISA identifie cinq fonctions supplémentaires :

- Gestion de l'inventaire des données.

- Catégorisation des données.

- Disponibilité des données.

- Accès aux données.

- Chiffrement des données.

Cependant, le modèle Zero Trust de la CISA est silencieux sur les exigences et les niveaux de maturité pour les systèmes de sauvegarde et de récupération des données. Étant donné que ce domaine est essentiel pour la confidentialité, l'intégrité et la disponibilité des entreprises, nous croyons que cette lacune doit être comblée.

Pour aborder ce problème, Veeam et Numberline ont introduit Résilience des données Zero Trust, qui comprend des principes, une architecture de référence et un nouvel ensemble de capacités pour le Modèle de Maturité Zero Trust.

Résilience des données Zero Trust (ZTDR) Principes

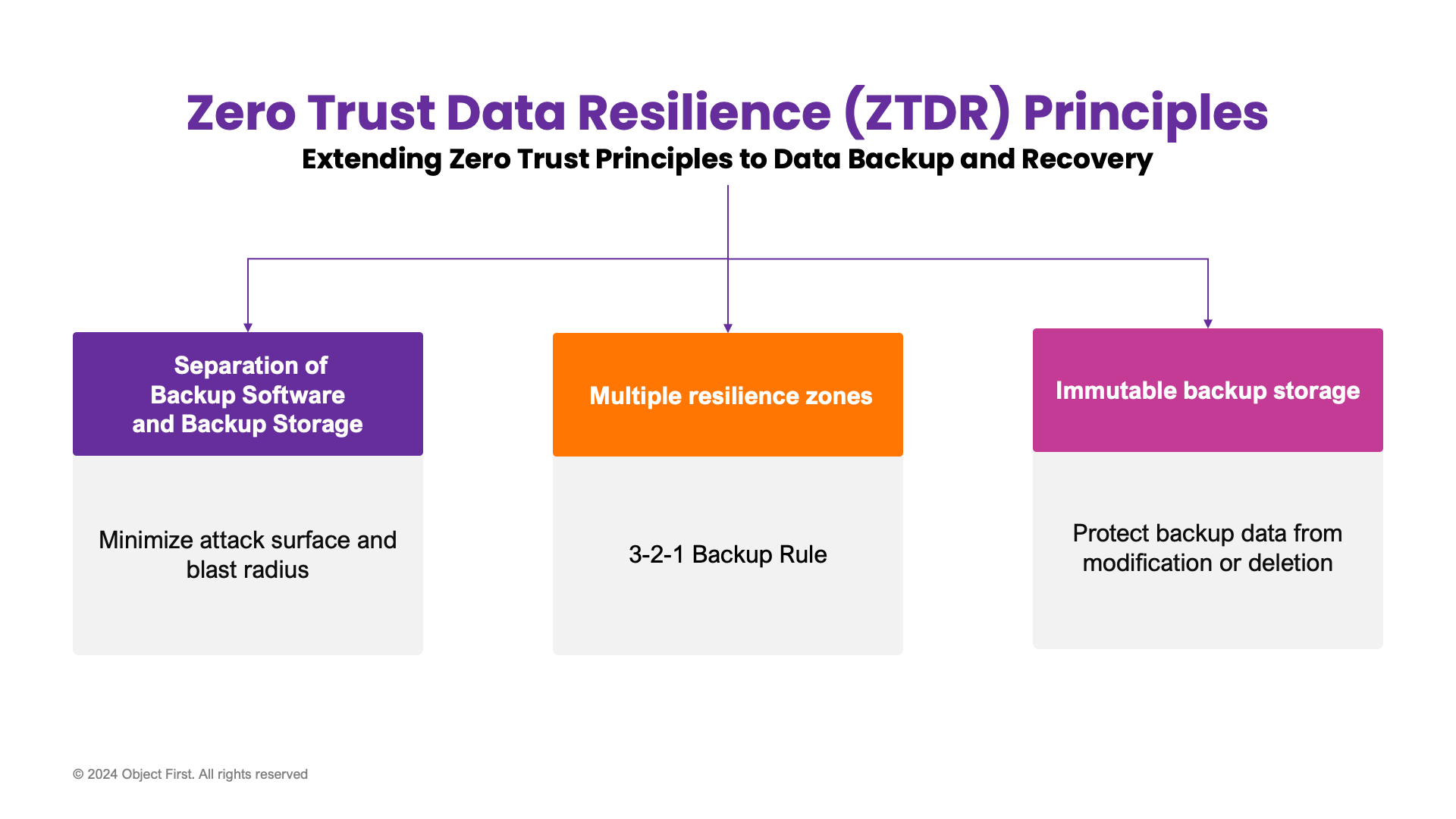

La recherche Résilience des données Zero Trust introduit les principes suivants de ZTDR étendant Zero Trust à la sauvegarde et à la récupération des données d'entreprise :

- Segmentation — Séparation du logiciel de sauvegarde et du stockage de sauvegarde pour appliquer l'accès avec le moindre privilège, ainsi que pour minimiser la surface d'attaque et le rayon d'explosion.

- Zones de résilience des données multiples ou domaines de sécurité pour se conformer à la Règle de Sauvegarde 3-2-1 et garantir une sécurité multicouche.

- Stockage de sauvegarde immuable pour protéger les données de sauvegarde contre les modifications et les suppressions. Zéro accès à la racine et au système d'exploitation, protégeant contre les attaquants externes et les administrateurs compromis, est indispensable dans le cadre de la véritable immutabilité.

Figure 3: Principes de ZTDR

Résilience des données Zero Trust (ZTDR) est la dernière et la plus sécurisée architecture de sauvegarde qui étend les principes de ZTMM pour traiter le cas d'utilisation de sauvegarde et de récupération.

En adoptant ZTDR, les organisations disposeront d'un chemin clair et concret pour renforcer leur posture de sécurité. Cela signifie des opérations plus efficaces et un alignement entre les équipes informatiques et de sécurité, conduisant finalement à une récupération plus rapide et plus sûre.

Cette série de blogs approfondit davantage les principes de ZTDR.