- /

- Blog

- /

- Entreprises

- /

- Cinq principales tendances de ransomware alimentées par l'IA en 2025

Cinq principales tendances de ransomware alimentées par l'IA en 2025

En 2025, les attaques de ransomware alimentées par l'IA sont devenues plus rapides, plus ciblées et plus difficiles à détecter, grâce à des outils alimentés par l'IA qui automatisent tout, de l'intrusion à l'extorsion. Le résultat est qu'un nombre croissant d'organisations sont confrontées à des violations de données qu'elles n'avaient jamais anticipées.

Une bombe à retardement de violation de données

Cyber Management Alliance qualifie l'IA de « bombe à retardement de violation de données » suite à la publication d'un rapport Varonis de juillet 2025 révélant que 99 % des organisations laissent des données sensibles exposées à travers des services cloud, des outils de collaboration et des assistants IA. Ce niveau de vulnérabilité signifie qu'un seul prompt, qu'il soit intentionnel ou non, pourrait entraîner une violation de données grave.

OpenAI a déjà fermé plusieurs comptes ChatGPT liés à des hackers soutenus par l'État provenant de pays tels que la Chine, la Russie, la Corée du Nord, l'Iran et les Philippines. Ces comptes auraient été utilisés pour développer des logiciels malveillants, mener des campagnes d'influence et même réaliser des escroqueries à l'emploi.

Dans ce document, vous trouverez les cinq principales tendances que nous avons repérées dans les attaques de ransomware alimentées par l'IA jusqu'à présent cette année.

Tendance n°1 : Plus de joueurs et plus d'outils sur le marché du Ransomware-as-a-Service (RaaS)

Pour le dire simplement, le Ransomware-as-a-Service (RaaS) est un service qui loue des paquets de ransomware pour une utilisation temporaire. Au lieu de construire leurs propres outils à partir de zéro, les attaquants peuvent désormais louer des kits de ransomware prêts à l'emploi auprès de développeurs. Ces kits sont souvent accompagnés de guides d'utilisation, de canaux de support et d'accords de partage des bénéfices. Ce modèle commercial abaisse la barrière à l'entrée, permettant à des criminels moins techniques de lancer des attaques avec un minimum d'effort.

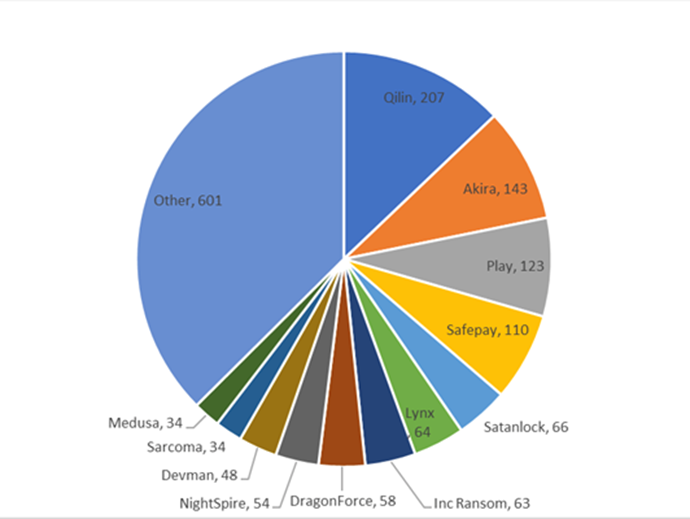

Selon Check Point Research, l'écosystème RaaS n'est plus dominé par quelques grands groupes. Il est désormais fragmenté, avec des équipes plus petites et des opérateurs indépendants utilisant ces kits pour mener leurs propres campagnes. Ce changement a conduit à une plus grande variété de styles d'attaque et à des incidents plus fréquents.

L'IA rend ces opérations encore plus efficaces. Les attaquants l'utilisent pour automatiser des tâches telles que la fuite de données volées, la création de faux sites de support et l'inondation des boîtes de réception et des lignes téléphoniques des victimes pour augmenter la pression. La combinaison d'outils de ransomware facilement accessibles et de tactiques alimentées par l'IA alimente une augmentation des attaques de ransomware alimentées par l'IA qui sont plus rapides, plus ciblées et plus difficiles à arrêter.

Groupes de ransomware par victimes publiquement revendiquées – T2 2025. Image fournie par Checkpoint Research.

Tendance n°2 : Passage de l'encryption à l'extorsion

Les attaques de ransomware basées sur l'encryption sont complexes et risquées. Elles nécessitent du temps, des ressources et laissent souvent des traces. C'est pourquoi les attaquants se tournent de plus en plus vers l'extorsion basée sur le vol de données. Au lieu de verrouiller des fichiers, ils les confisquent et menacent de les publier à moins d'être payés.

Cette stratégie est particulièrement efficace contre les entreprises sans sauvegardes immuables. Ces organisations sont plus faciles à exploiter car elles ne peuvent pas récupérer des versions propres de leurs données, ce qui les rend plus susceptibles de payer la rançon.

Tendance n°3 : Intrusions dans le cloud et Sauvegarde ciblage

CrowdStrike rapporte une augmentation de 136 % des intrusions dans le cloud au cours de la première moitié de 2025 par rapport à l'ensemble de 2024. Les attaquants ciblent activement les systèmes de sauvegarde, sachant que s'ils peuvent compromettre les options de récupération, ils obtiennent un avantage.

La montée des attaques basées sur le cloud est la preuve vivante de la facilité avec laquelle les hackers peuvent pénétrer dans des systèmes qui ne sont pas bien protégés. De nombreuses configurations cloud donnent un accès large à trop d'utilisateurs ; une fois que quelqu'un est à l'intérieur, il peut se déplacer librement. Stocker des sauvegardes sur site donne aux entreprises plus de contrôle sur qui peut accéder à leurs données. Et lorsque ces sauvegardes sont construites de manière à ne pas pouvoir être modifiées ou supprimées, même par quelqu'un à l'intérieur de l'entreprise, elles deviennent un moyen fiable de récupérer après une attaque. Si un ransomware alimenté par l'IA frappe, avoir des sauvegardes intactes signifie que vous n'avez pas à payer pour récupérer vos données.

Tendance n°4 : Ingénierie sociale alimentée par l'IA (Voice Phishing)

Les attaquants utilisent désormais l'IA pour ressembler à de vrais employés. Ils appellent les services d'assistance en prétendant être quelqu'un à l'intérieur de l'entreprise, utilisant des détails personnels pour passer les vérifications d'identité. Une fois à l'intérieur, ils réinitialisent les mots de passe, contournent les étapes de sécurité et se déplacent à travers les systèmes pour voler des données ou lancer des ransomwares.

Une méthode pour gagner du terrain est le phishing vocal. Avec des outils d'IA, les attaquants peuvent cloner des voix qui ressemblent presque exactement à celles de collègues, y compris en faisant correspondre les accents et les schémas de discours. Ces fausses voix sont utilisées pour tromper le personnel afin d'obtenir un accès ou de partager des informations sensibles. Tant CrowdStrike que Zscaler rapportent que ces attaques se produisent plus souvent et sont plus difficiles à repérer.

Voici comment ils procèdent : les attaquants utilisent des identifiants volés et l'ingénierie sociale pour se déplacer à travers des applications cloud, des plateformes d'identité et des systèmes de données en se déplaçant silencieusement et rapidement. Les acteurs malveillants se concentrent également sur moins de cibles mais avec plus d'impact. Au lieu de jeter un large filet, ils choisissent des entreprises spécifiques, rassemblent de grandes quantités de données et les utilisent pour faire pression sur les victimes. Le phishing vocal est souvent la première étape de ces attaques de ransomware alimentées par l'IA.

Pour stopper ce type de menace, les entreprises ont besoin de systèmes qui vérifient chaque demande, peu importe d'où elle semble provenir. C'est pourquoi de nombreuses équipes de sécurité se tournent vers des modèles de confiance zéro, qui supposent qu'aucun utilisateur ou appareil n'est sûr jusqu'à preuve du contraire.

Tendance n°5 : Outils d'IA devenus malveillants

Les outils d'IA initialement conçus pour aider les équipes de cybersécurité sont désormais armés pour des intentions malveillantes. HexStrike AI, par exemple, a été conçu pour scanner les vulnérabilités et aider à la correction. Les hackers l'utilisent maintenant pour exploiter des failles, comme celles récemment découvertes dans Citrix, dans les jours suivant leur divulgation.

HexStrike automatise le processus de scan, d'attaque et de réessai jusqu'à ce que cela réussisse. Cela signifie que les attaquants peuvent mener plusieurs campagnes simultanément, augmentant leur taux de réussite et réduisant le temps entre la découverte d'une vulnérabilité et son exploitation.

D'autres outils de défense comme Velociraptor et PentestGPT sont également mal utilisés. Sur des forums du dark web, les attaquants partagent et vendent l'accès à des systèmes compromis, transformant des agents d'IA autrefois utiles en passifs dangereux.

Pourquoi la récupération doit être une priorité

Les attaques de ransomware alimentées par l'IA d'aujourd'hui sont plus rapides, plus intelligentes et de plus en plus autonomes, rendant les stratégies de prévention traditionnelles des ransomwares insuffisantes à elles seules. La fenêtre entre la divulgation d'une vulnérabilité et son exploitation se rétrécit rapidement.

C'est pourquoi les organisations doivent changer leur état d'esprit : supposer une violation, se préparer à la récupération.

En priorisant la préparation à la récupération, les entreprises peuvent garantir leur résilience même lorsque la prévention des ransomwares alimentés par l'IA échoue.

Object First’s Ootbi (Out-of-the-Box Immutability) offre exactement cela : un moyen simple et puissant de protéger les sauvegardes avec une immutabilité intégrée, rendant la récupération rapide, sécurisée et fiable.

Pourquoi Ootbi est la bonne solution

- Immuable par défaut : L'architecture à l'épreuve des ransomwares de Ootbi garantit que les sauvegardes ne peuvent pas être modifiées ou supprimées, rendant la récupération possible même après une violation.

- Stockage sur site : Protège contre les attaques de ransomware alimentées par l'IA basées sur le cloud en gardant les données critiques hors de portée.

- Conception à accès zéro : Élimine les menaces internes et les attaques basées sur des identifiants, en particulier celles provenant de l'ingénierie sociale alimentée par l'IA.

Réflexions finales

L'IA change les fondamentaux de la façon dont les ransomwares fonctionnent, qui peut les lancer, à quelle vitesse ils se propagent et à quel point ils frappent fort. La meilleure défense va plus loin et commence plus tôt que plus intelligente. La solution est des sauvegardes à l'épreuve des ransomwares et immuables.

Pour en savoir plus sur la protection de vos données contre les ransomwares alimentés par l'IA et l'amélioration de votre stratégie récupération de ransomware en matière d'IA, planifiez une démo avec Object First aujourd'hui.