Pas d'architectures de sauvegarde Zero

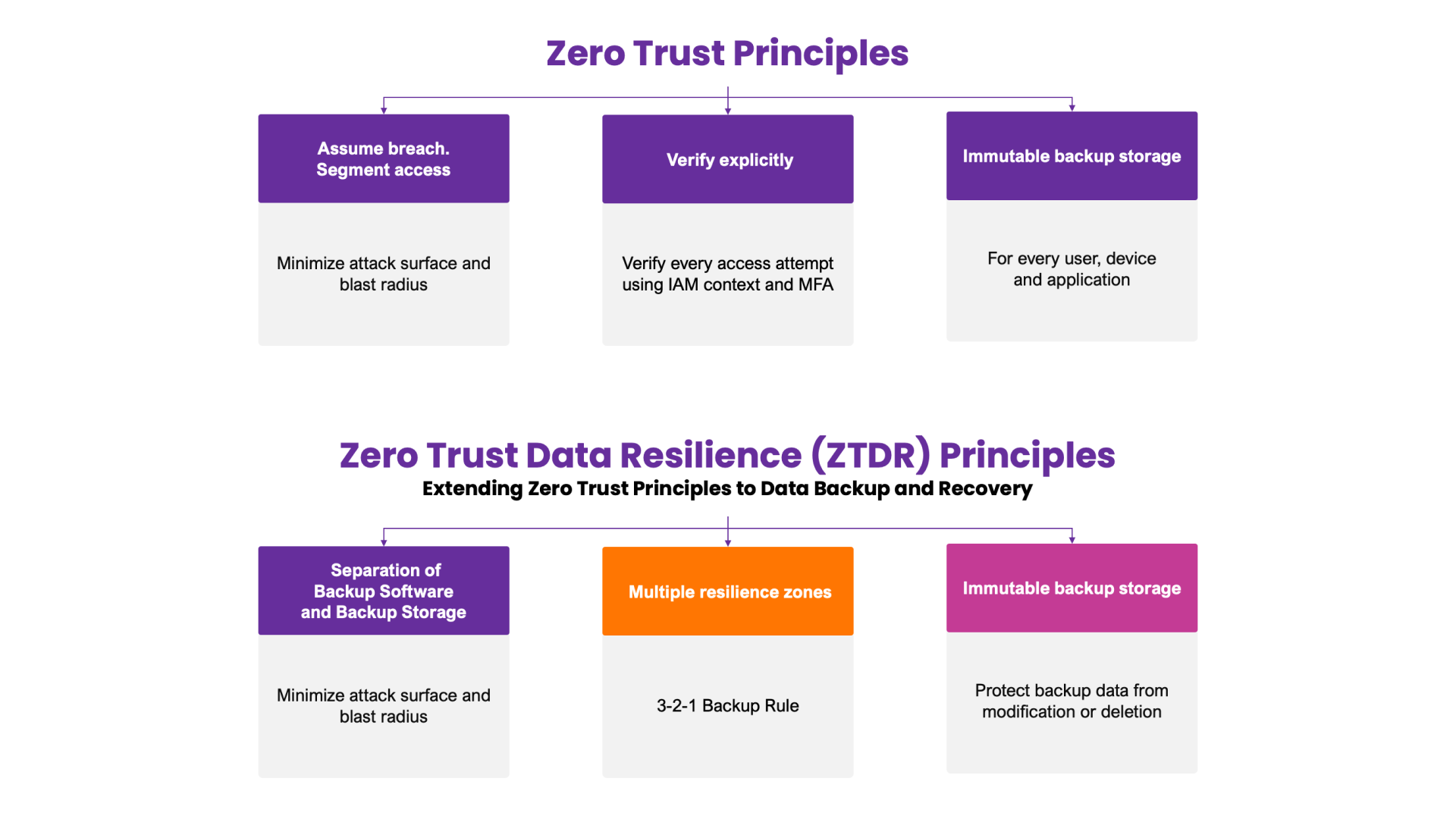

Dans le blog #2 de cette série, nous avons approfondi les principes centraux du Résilience des données Zero Trust (ZTDR) : segmentation, zones de résilience des données multiples et sauvegarde immuable stockage. Ce modèle et cette architecture, fruit d'un effort collaboratif entre Veeam et Numberline Security, étendent les principes de Zero Trust et le Modèle de Maturité de la CISA au cas d'utilisation de la sauvegarde et de la récupération des données d'entreprise (voir Figure 1):

Figure 1 : Principes fondamentaux du ZTDR

Maintenant que nous avons couvert les principes du ZTDR et comment il vous aide à sécuriser l'infrastructure de sauvegarde, examinons les architectures non-Zero Trust et identifions certains pièges de sécurité qu'elles créent.

Appareil Monolithique (Intégré) - Pas de Zero Trust

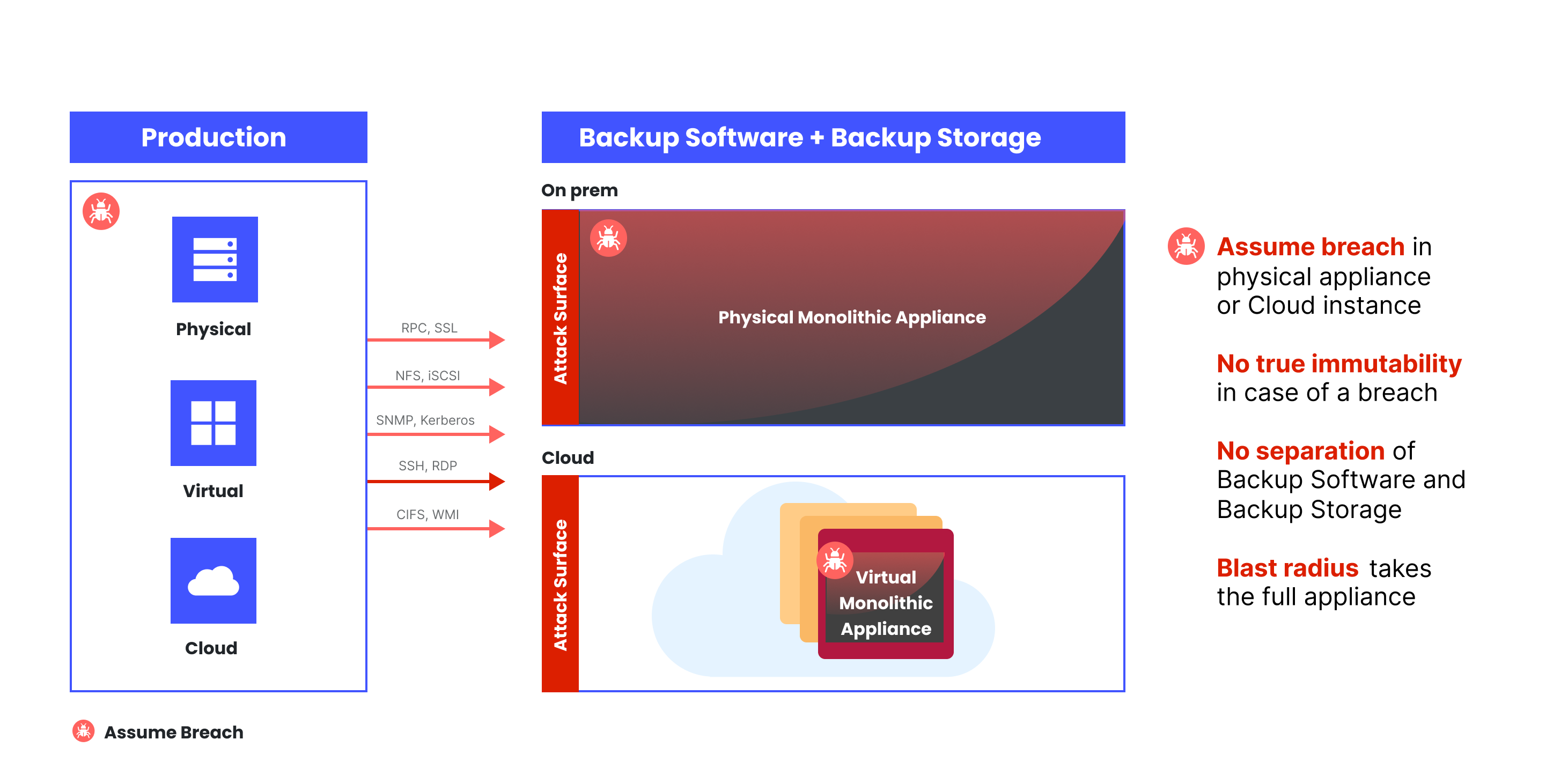

Il est crucial de considérer l'architecture de sauvegarde que vous choisissez pour les besoins de résilience des données de votre organisation. Un exemple à considérer est l'appareil monolithique ou intégré. Cette architecture ne répond pas aux exigences de Résilience des données Zero Trust car il n'y a pas de séparation entre le logiciel de sauvegarde et le stockage de sauvegarde (voir Figure 2). Tout attaquant aurait un accès complet au logiciel de sauvegarde et au stockage en cas de violation. En conséquence, la véritable immutabilité ne peut pas être atteinte, et l'attaquant peut modifier, supprimer ou rendre les données de sauvegarde inaccessibles. Le système de sauvegarde et de récupération serait entièrement compromis, créant un rayon d'explosion significatif pour l'attaque.

Figure 2 : Les appareils monolithiques manquent de segmentation

Cette approche accorde trop de confiance à l'immutabilité et à la sécurité du système de fichiers propriétaire du fournisseur avec des privilèges administratifs. En raison de leur nature naturellement non segmentée et construites autour du concept de Tout-en-Un, des sacrifices doivent être faits pour faire fonctionner les parties comme un tout. Un pool de stockage peut être étiqueté immuable, mais l'administrateur de la boîte peut toujours effectuer des réinitialisations d'usine ou des suppressions administratives (ou régulées). Supposons qu'une partie du système échoue en raison d'une attaque, d'une corruption ou d'une mise à jour logicielle défectueuse. Dans ce cas, le reste du système peut devenir inopérable. Même si les données restent immuables pendant une défaillance, si elles sont inaccessibles, ce ne sont pas des données résilientes.

De plus, il est essentiel de reconnaître que le déploiement d'un appareil virtuel monolithique dans une instance cloud ne garantit pas une véritable immutabilité dans un scénario de cloud hybride. En cas de violation, où les identifiants au niveau du système d'exploitation, de l'instance ou du compte sont compromis, l'ensemble de l'appareil virtuel devient vulnérable, élargissant le rayon d'explosion. La vulnérabilité de sécurité provient de la sauvegarde des données dans le stockage propriétaire hébergé au sein de l'appareil virtuel basé sur le cloud. Cette faiblesse — causée par un désalignement architectural avec le ZTDR — pourrait être résolue en sauvegardant les données directement dans un cloud immuable stockage d'objets externe à l'instance.

Stockage Directement Attaché, Vieille École et Obsolète

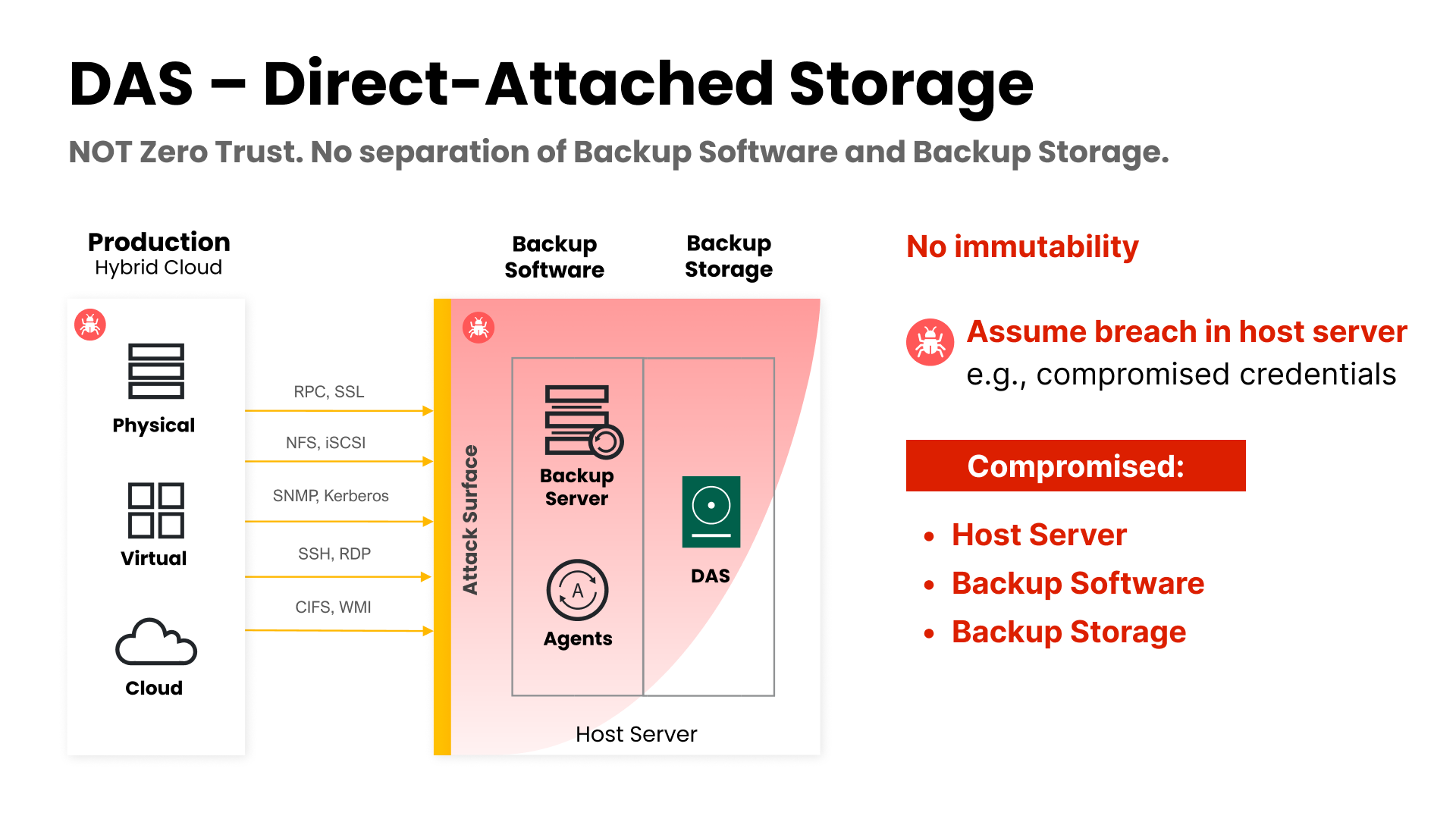

Le Stockage Directement Attaché (DAS) est une architecture de stockage couramment utilisée dans de nombreuses organisations. Cependant, il pose un risque de sécurité significatif car il n'offre pas d'immutabilité. Il est directement attaché au serveur de sauvegarde, sans séparation entre le logiciel de sauvegarde et le stockage de sauvegarde. Cela signifie que si un attaquant accède à l'hôte en exploitant une vulnérabilité du système d'exploitation ou de l'application, il peut facilement accéder à toutes les données sur ce système (voir Figure 3).

Avec le DAS, il n'y a aucun mécanisme pour empêcher l'accès non autorisé ou la falsification des données stockées sur le serveur de sauvegarde. Cela le rend vulnérable aux menaces internes et externes, y compris les initiés malveillants, les cybercriminels et les hackers.

Figure 3 : Le DAS manque d'immutabilité et peut être facilement compromis.

Bien que le Stockage Directement Attaché puisse sembler être une solution pratique et économique pour la sauvegarde et la récupération, il pose des risques de sécurité significatifs qui ne doivent pas être ignorés. En mettant en œuvre une architecture de stockage de sauvegarde qui fournit l'immutabilité et la séparation du logiciel de sauvegarde et du stockage de sauvegarde, les organisations peuvent réduire considérablement le risque de violations de données et garantir l'intégrité de leurs données de sauvegarde.

Autres Options de Stockage

Les mêmes considérations s'appliquent à d'autres types de stockage, tels que les appareils de déduplication, NAS, ou même un dépôt Linux durci Veeam à construire soi-même. Bien que chacun ait ses forces en tant que cibles de stockage comme plus de capacité, géré indépendamment, ou simple commodité, ils manquent également de la sécurité requise pour être considérés comme résilients aux données Zero Trust. Lors de l'examen de ces dispositifs pour le stockage de sauvegarde, posez ces questions :

- Le stockage est-il durci par défaut (prêt à l'emploi) ?

- Nécessite-t-il une expertise ou une formation en sécurité supplémentaire pour être configuré et géré ?

- Les privilèges administratifs accordent-ils un accès pour des suppressions ou des réinitialisations ?

- Cela minimisera-t-il ma surface d'attaque et pourra-t-il fonctionner sans mon logiciel de sauvegarde ?

- Quel type d'immutabilité est utilisé, gouvernance (les administrateurs peuvent supprimer) ou conformité (personne ne peut supprimer) ?

Réflexions Finales

Les violations de sécurité ne sont plus une question de si mais de quand. Les organisations doivent protéger proactivement leurs systèmes et leurs données contre les menaces potentielles.

Dans cette série de blogs, nous avons couvert les principes Résilience des données Zero Trust proposés par Veeam et Numberline Security, étendant Zero Trust aux systèmes de sauvegarde d'entreprise. En adoptant les principes de Résilience des données Zero Trust, les organisations peuvent avoir un chemin clair et concret pour renforcer leur posture de sécurité des systèmes de sauvegarde et de récupération. Cette approche améliore le modèle de maturité traditionnel de Zero Trust. Elle garantit que l'infrastructure de sauvegarde est segmentée de manière sécurisée en plusieurs zones de résilience des données, que la surface d'attaque est minimisée, que l'accès avec le moindre privilège est appliqué pour chaque zone, et qu'elle exploite l'immutabilité pour protéger les données de sauvegarde contre la modification et la suppression, indépendamment des privilèges administratifs.

De plus, le ZTDR favorise des opérations plus efficaces et un alignement entre les administrateurs de sauvegarde, l'informatique et les équipes de sécurité, conduisant finalement à une récupération plus rapide et plus sûre en cas de violation. En mettant en œuvre ces meilleures pratiques, les organisations peuvent démontrer leur engagement envers la sécurité et établir la confiance avec leurs clients et parties prenantes. Pour en savoir plus, veuillez lire notre livre blanc et le document de recherche original rédigé par Jason Garbis et Veeam.