Les environnements de sauvegarde sont une cible clé à l'agenda des attaquants par ransomware. Les attaquants savent que si vos sauvegardes survivent, vous êtes moins susceptible de payer la rançon. C'est pourquoi les serveurs de sauvegarde, y compris Veeam Backup & Replication (VBR), sont souvent les premiers systèmes qu'ils essaient de désactiver.

Pour aider les administrateurs de sauvegarde à surveiller ces menaces, Object First a publié une fonctionnalité de honeypot dans notre version Ootbi (Out-of-the-Box Immutability) 1.7. Cette fonctionnalité est conçue pour aider à la détection précoce d'activités suspectes ciblant l'infrastructure de sauvegarde sans ajouter de complexité ou de surcharge à vos tâches administratives.

Qu'est-ce qu'un Honeypot ?

Image fournie par Western Washington University et conçue par Zeck Koa et Chris Baker.

Tout comme les abeilles sont attirées par le nectar, les acteurs malveillants sont attirés par les systèmes vulnérables. Les honeypots sont des systèmes leurres qui sont de véritables serveurs, fonctionnant dans des environnements isolés et surveillés. Ils sont destinés à attirer les attaquants et à vous alerter lorsque quelqu'un sonde votre environnement. Pensez-y comme à un fil de déclenchement. C'est un moyen de prendre conscience de l'activité menaçante avant qu'elle ne dégénère en catastrophe.

La fonctionnalité Honeypot de Ootbi simule un serveur de production VBR, complet avec des ports ouverts que les attaquants recherchent généralement (comme SSH, RDP, SQL Server et VMware). Lorsque quelqu'un le scanne ou essaie d'y accéder, le système génère immédiatement des alertes.

Ceci est particulièrement utile pendant la phase de séjour d'une attaque—lorsque des intrus ont accédé à l'environnement et explorent furtivement votre réseau avant de lancer une attaque à grande échelle. Les détecter tôt peut prévenir une attaque ransomware réussie.

Comment activer la fonctionnalité

La plupart des honeypots sont des kits d'outils personnalisés et non pris en charge qui sont complexes à configurer et à utiliser. Les kits d'outils existants peuvent nécessiter 30 à 50 étapes pour être configurés, ce qui dissuade souvent les administrateurs de les déployer.

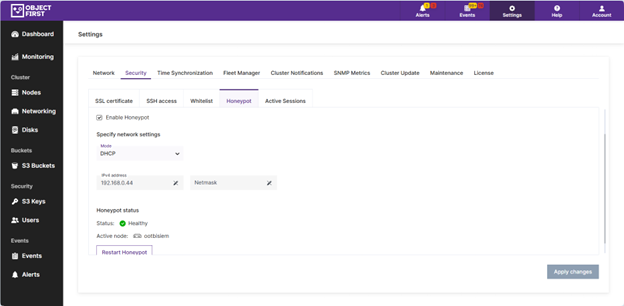

À l'inverse, le Honeypot de Ootbi est conçu pour être facile à utiliser et à surveiller. La fonctionnalité est intégrée à tous les appareils Ootbi et peut être facilement activée en cinq étapes :

1. Connectez-vous à l’ interface utilisateur du Cluster Manager de votre appareil Object First.

2. Accédez à Paramètres > Sécurité > Honeypot.

3. Cochez la case pour Activer le Honeypot.

4. Choisissez votre mode IP :

- DHCP : Attribue automatiquement une adresse IP.

- Statique : Définissez manuellement une IP et un masque de sous-réseau.

5. Cliquez sur le bouton “Appliquer les modifications”.

C'est tout. En quelques clics, vous avez déployé un honeypot entièrement fonctionnel. Même si vous optez pour une configuration IP statique, la configuration ne dépasse généralement pas cinq clics une fois que vous êtes dans le Cluster Manager.

Comment fonctionnent les alertes—et où elles vont

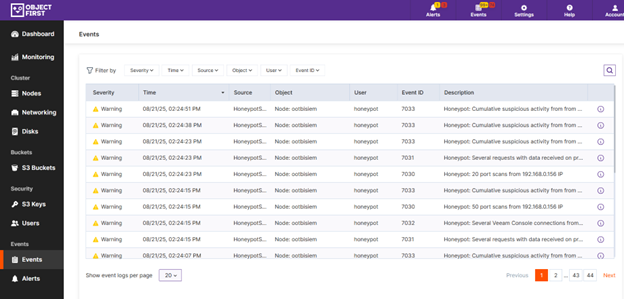

Une fois le honeypot actif, il commence à surveiller les activités anormales. Cela inclut :

- Multiples tentatives d'autorisation

- Scans de ports

- Comportement de sondage

- Demandes sur des protocoles sensibles

- Échec de démarrage de service

- Arrêt de service inattendu

- Échec de service

- Accès à la console Veeam suspect

- Activité suspecte cumulative

- Événements de cycle de vie du service (démarrer/arrêter) – informatif

Les alertes sont visibles dans le gestionnaire de cluster Ootbi, et peuvent être envoyées via le système de notification standard de Object First, qui prend en charge :

- Email (SMTP) : Vous devrez spécifier votre serveur de messagerie.

- Syslog : Pour l'intégration avec des plateformes SIEM comme Splunk ou ELK.

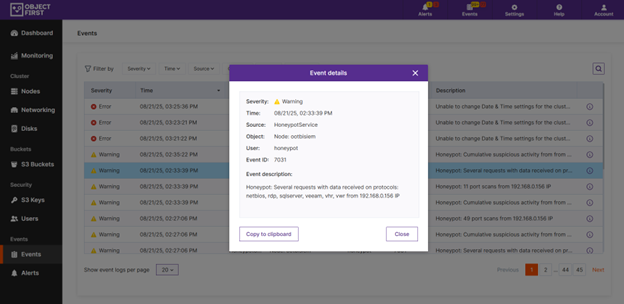

Chaque alerte comprend des détails clés tels que :

- ID d'événement (par exemple, 7041 pour les tentatives SSH, 7030 pour les scans de ports)

- Adresse IP source

- Protocole ciblé

- Résumé de l'activité

Comme indiqué ci-dessus, vous pouvez voir les alertes directement dans le tableau de bord Object First.

Cas d'utilisation dans le monde réel

Que vous soyez un administrateur informatique solo ou membre d'une équipe plus large, la fonctionnalité honeypot peut offrir un bénéfice immédiat à votre équipe :

- Petites équipes : Si vous portez plusieurs casquettes—sauvegarde, sécurité, infrastructure—vous apprécierez la simplicité. Vous obtiendrez des informations sur l'activité suspecte sans avoir besoin d'être un expert en sécurité.

- Organisations plus grandes : Les administrateurs de sauvegarde peuvent utiliser les alertes honeypot pour commencer des discussions avec les équipes de sécurité. “Scannez-vous mes systèmes ?” Si ce n'est pas le cas, il est temps d'enquêter.

Même un comportement interne inapproprié—comme des employés juniors effectuant des scans non autorisés—peut déclencher des alertes. Les avantages de cette fonctionnalité vont au-delà de la capture des acteurs malveillants. Elle aide l'équipe à développer une sensibilisation à la sécurité et des protocoles de réponse aux meilleures pratiques.

Ce que ce n'est pas

Soyons clairs : ce n'est pas un système EDR (Détection et Réponse des Points de Terminaison). Ce n'est pas un remplacement pour vos outils de sécurité existants.

Au lieu de cela, c'est une valeur ajoutée : une fonctionnalité légère et facile à utiliser qui vous aide à détecter les menaces tôt et à répondre plus rapidement. C'est un autre outil dans votre boîte à outils, pas un qui remplace les autres.

Dernières réflexions

Mettre en place vos défenses en cybersécurité peut être un processus complexe, mais vos outils quotidiens ne devraient pas l'être. Avec la fonctionnalité Honeypot de Object First, vous pouvez facilement ajouter plus de défense en profondeur, obtenant des capacités de détection précoce puissantes sans le fardeau de la configuration, de la maintenance ou d'une expertise en sécurité approfondie.

C'est simple. C'est efficace. Et c'est conçu pour faciliter votre vie.