La récupération après sinistre concerne plus que de simples sauvegardes—il s'agit de garantir que vous pouvez restaurer vos données lorsque cela compte le plus. Mais êtes-vous sûr que votre système fonctionnera lorsque la catastrophe frappera ?

Dans ce blog, nous vous guiderons à travers les étapes critiques pour tester vos sauvegardes Veeam avec Ootbi afin que vous puissiez dormir tranquille en sachant que votre processus de récupération est solide comme un roc.

Qu'est-ce que le test de récupération après sinistre

Le test de récupération après sinistre est le processus de simulation de différents scénarios de défaillance pour garantir que les données, les applications et l'infrastructure peuvent être récupérées de manière efficace et efficiente après une interruption inattendue.

Le test DR implique de valider la fiabilité de vos systèmes de sauvegarde, de vos procédures de récupération et de votre plan global de récupération après sinistre afin de minimiser les temps d'arrêt et d'assurer la continuité des affaires.

Comme le dit le proverbe, "Les gens ne se soucient pas des sauvegardes de données réussies ; ils se soucient des récupérations réussies." Il n'y a pas de place pour l'incertitude dans l'heure de besoin de votre organisation, que ce soit tard dans la nuit ou tôt le matin.

Vous avez besoin de la confiance que vos charges de travail peuvent être entièrement restaurées à partir de votre infrastructure de sauvegarde, minimisant ainsi les temps d'arrêt et protégeant votre entreprise contre des interruptions coûteuses.

Assurer la résilience dans le stockage de sauvegarde d'objets

En ce qui concerne le stockage de sauvegarde d'objets, il n'y a pas d'exception à la règle "tester et être le meilleur". Pour simuler une catastrophe complète où vous perdez également votre serveur VBR, vous avez besoin d'un serveur VBR de sauvegarde qui est prêt et disponible pour effectuer des restaurations rapides.

Perdre votre serveur VBR n'est pas un obstacle lors d'une catastrophe tant que vous suivez Résilience des données Zero Trust et segmentez votre stockage de sauvegarde de votre serveur Veeam.

Cependant, si vous ajoutez simplement votre référentiel existant au serveur VBR de secours, ce dernier tentera de prendre le contrôle total du référentiel. Cela pourrait, à son tour, causer des problèmes avec le serveur de production VBR.

Instructions étape par étape pour le test DR Veeam avec Ootbi

Dans ce guide, nous allons passer en revue le processus étape par étape pour tester vos sauvegardes en utilisant une politique IAM en lecture seule et un serveur de récupération après sinistre (DR) VBR de secours.

Avant de continuer, assurez-vous que votre stockage d'objets prend en charge IAM/STS. Pour cette configuration, nous allons tirer parti de Ootbi (Out-of-the-Box Immutability) par Object First, qui prend entièrement en charge l'intégration IAM/STS.

- Serveur de production VBR : 192.168.0.122

- Serveur VBR DR de secours : 192.168.0.34

- Stockage d'objets (Ootbi) : 192.168.0.162

Nous allons également utiliser PowerShell et le CLI AWS pour configurer notre utilisateur DR et une politique IAM DR restreinte.

Étape un : Configurer AWS CLI

Nous allons utiliser l'outil AWS CLI pour configurer les paramètres nécessaires. Pour l'installer, exécutez la commande suivante :

msiexec.exe /i https://

Pour supprimer les avertissements de certificat, nous devrons télécharger le CA racine Ootbi et le placer dans le dossier botocore AWS pour la vérification du certificat.

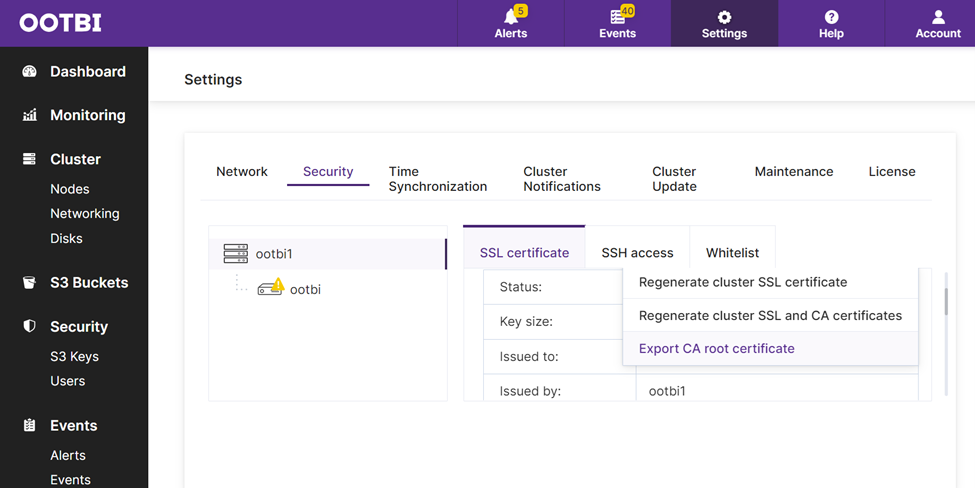

- Dans les paramètres Ootbi, accédez à Sécurité, puis cliquez sur Gérer sous l'onglet Certificat SSL.

- Cliquez sur Exporter le certificat CA racine pour télécharger le certificat racine.

Ensuite, copiez le fichier ca.cert téléchargé dans :

C:\Program Files\Amazon\

Assurez-vous de renommer ca.cert en cacert.pem.

Configuration du profil AWS

Maintenant, nous allons créer un profil AWS en utilisant les identifiants administratifs Ootbi :

aws configure --profile admin

Insérez votre clé d'accès, suivie de votre clé secrète. Vous pouvez laisser les deux autres invites vides.

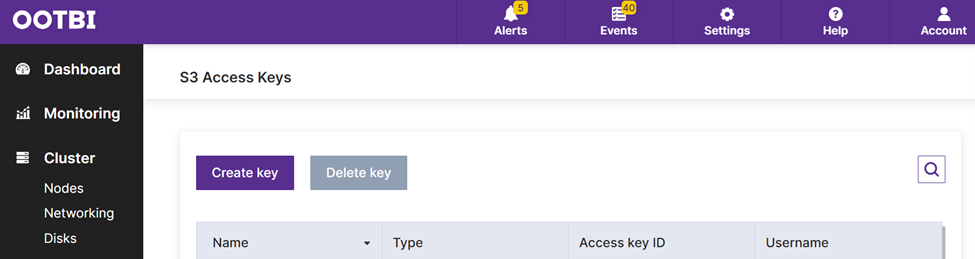

Si vous avez oublié votre clé d'accès ou clé secrète Ootbi, vous pouvez en créer de nouvelles dans les paramètres Ootbi.

Étape deux : Créer un utilisateur IAM dans Ootbi

Nous allons commencer par créer un utilisateur IAM dans Ootbi et appliquer la politique restreinte à cet utilisateur. Après l'application de la politique, nous créerons une clé d'accès et une clé secrète pour l'utilisateur.

Ces clés seront utilisées comme identifiants lors de la connexion du référentiel Ootbi au serveur DR de secours.

1. Pour créer l'utilisateur, utilisez la commande suivante :

aws iam --profile admin --endpoint https://192.168.0.162 --region default create-user --user-name druser

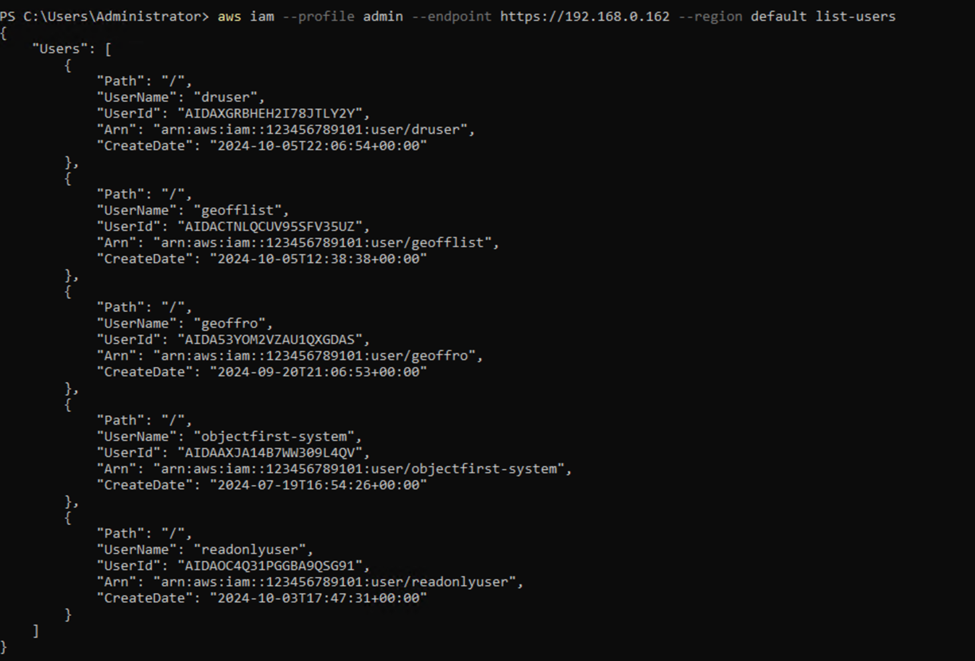

2. Vous pouvez vérifier les utilisateurs créés avec cette commande :

aws iam --profile admin --endpoint https://192.168.0.162 --region default list-users

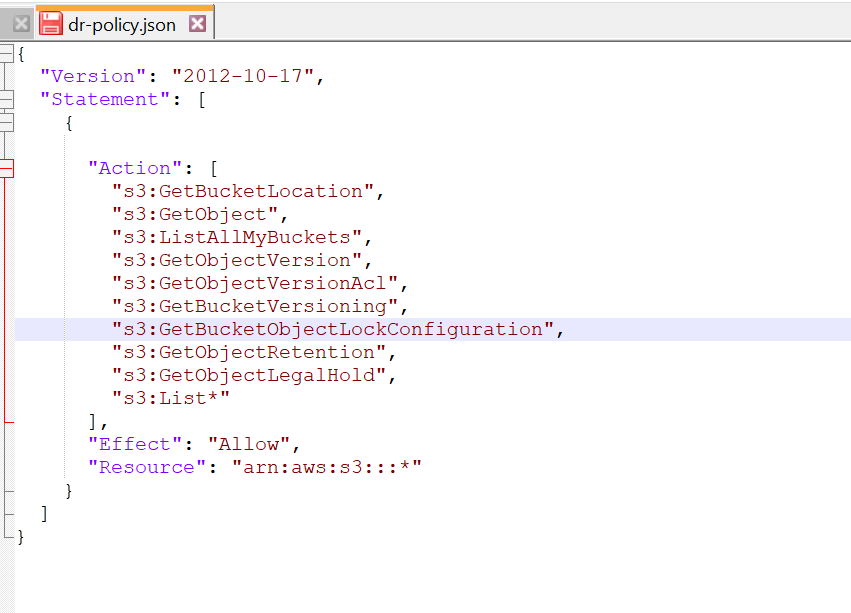

Étape trois : Configurer une politique IAM restreinte

Nous devons configurer une politique IAM restreinte pour empêcher le serveur DR VBR de secours de prendre possession du référentiel de production lors des tests de récupération après sinistre.

Cette politique garantit que le serveur DR a un accès en lecture seule et ne peut pas écrire dans le référentiel de production, évitant ainsi tout conflit avec le serveur de sauvegarde de production.

Suivez ces étapes :

- Ouvrez Notepad ou Notepad++.

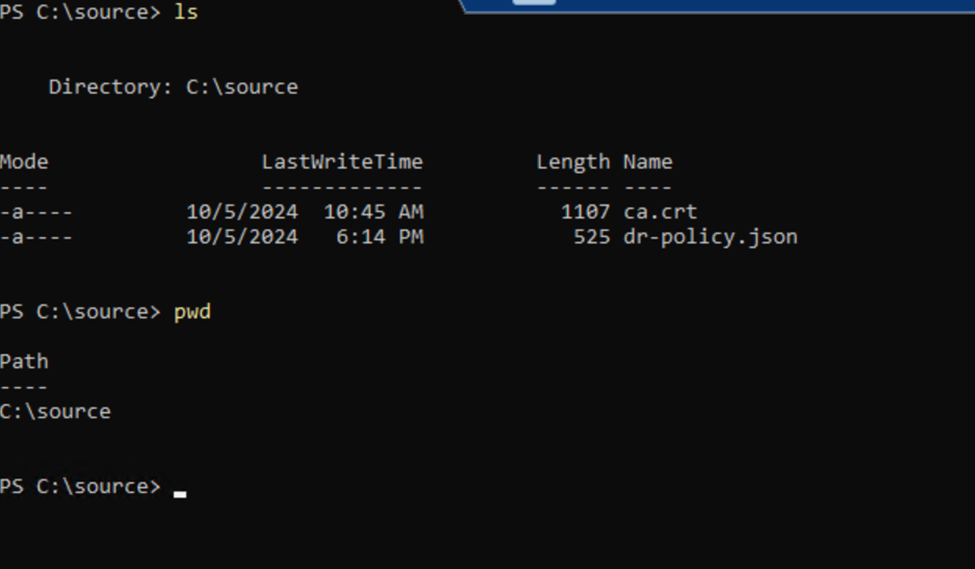

- Copiez le code suivant et enregistrez-le sous dr-policy.json :

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"s3:GetBucketLocation",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:GetObjectVersion",

"s3:GetObjectVersionAcl",

"s3:GetBucketVersioning",

"s3:GetBucketObject

"s3:GetObjectRetention",

"s3:GetObjectLegalHold",

"s3:List*"

],

"Effet": "Autoriser",

"Ressource": "arn:aws:s3:::*"

}

]

}

3. Assurez-vous de sauvegarder ce fichier dans le même répertoire où vous exécutez vos commandes AWS dans PowerShell.

Étape Quatre : Attacher la Politique IAM Restreinte à l'Utilisateur DR

Maintenant que nous avons mis en place la politique DR restreinte, la prochaine étape consiste à l'attacher à notre utilisateur DR.

Exécutez la commande suivante pour attacher la politique à l'utilisateur DR :

aws iam --profile admin --endpoint https://192.168.0.162 --region default put-user-policy --user-name druser --policy-name dr-policy --policy-document file://dr-policy.json

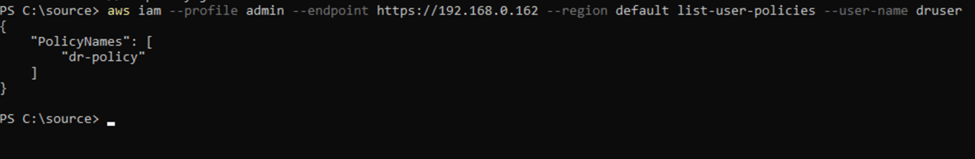

Vérifiez que la politique a été correctement attachée en exécutant :

aws iam --profile admin --endpoint https://192.168.0.162 --region default list-user-policies --user-name druser

Vous devriez voir une sortie comme celle-ci :

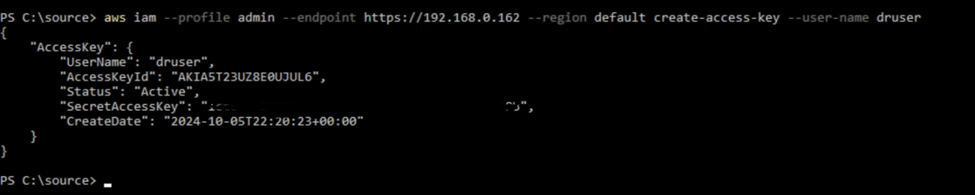

Étape Cinq : Générer des clés d'accès et des clés secrètes

La dernière étape consiste à créer les identifiants pour connecter Veeam à votre référentiel de sauvegarde de production. Ces identifiants appartiendront à l'utilisateur DR et seront régis par la politique IAM restreinte que nous avons appliquée.

- Pour créer les clés d'accès et les clés secrètes, exécutez la commande suivante :

aws iam --profile admin --endpoint https://192.168.0.162 --region default create-access-key --user-name druser

Étape Six : Connecter le serveur DR de secours Veeam au référentiel

Maintenant, sur votre serveur de secours VBR DR, vous attacherez le référentiel en utilisant les identifiants en lecture seule que nous avons créés précédemment.

Cliquez avec le bouton droit sur les dépôts de sauvegarde, puis sélectionnez le stockage d'objets.

Choisissez S3 Compatible.

Ajoutez le point de service et, surtout, saisissez les identifiants (clé d'accès et clé secrète) qui ont été créés dans les étapes précédentes. Cliquez sur OK, puis sur Suivant pour continuer.

Sélectionnez le compartiment de dépôt dont vous avez besoin pour les restaurations et spécifiez le dossier.

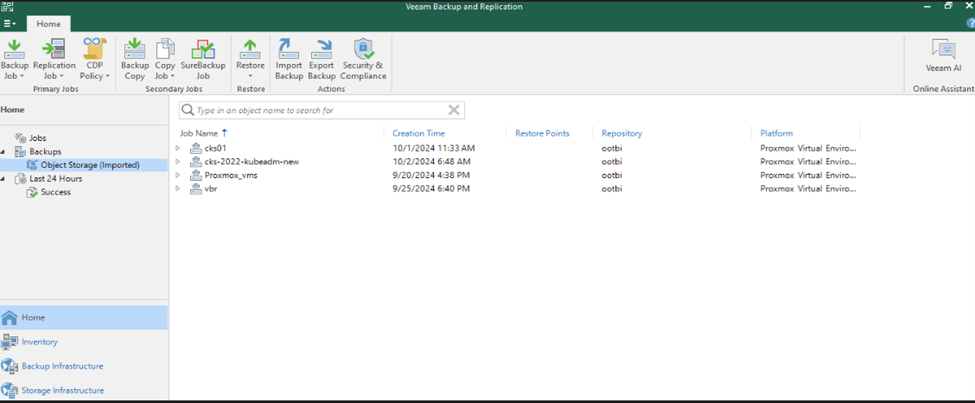

Continuez à travers les étapes, en ignorant l'avertissement concernant la prise de possession du dépôt - cela ne se produira pas en raison de la politique restreinte. Une fois le dépôt ajouté, effectuez un rescan.

- Vous devriez maintenant être en mesure de voir vos sauvegardes.

Étape Sept : Tester le Processus de Restauration

Maintenant vient le moment de vérité puisque les sauvegardes ne sont aussi bonnes que votre capacité à les restaurer.

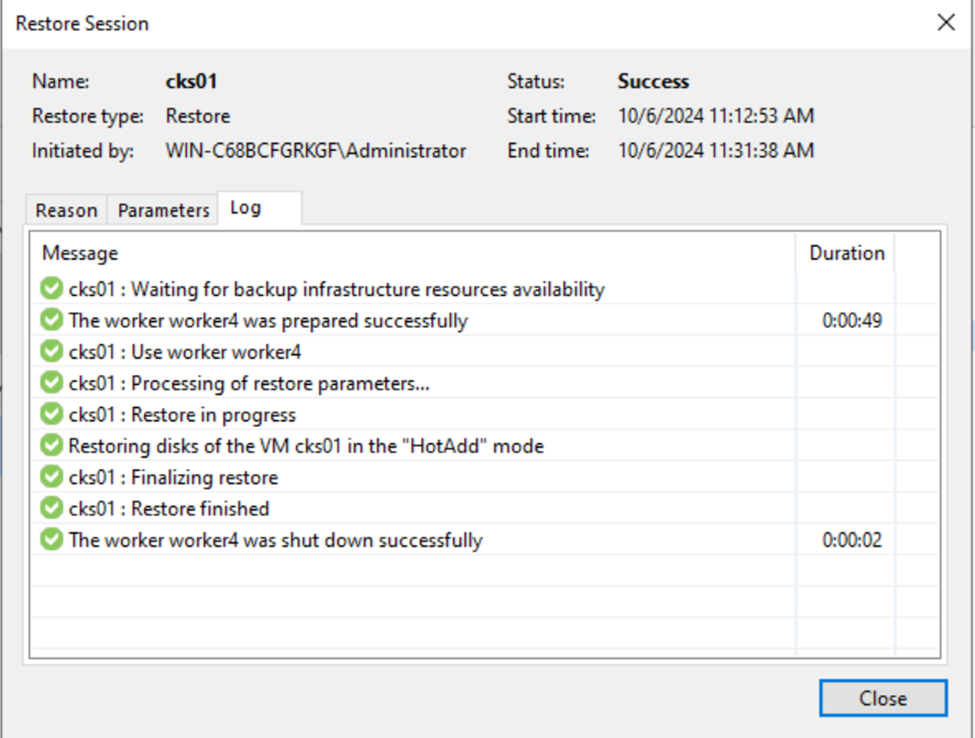

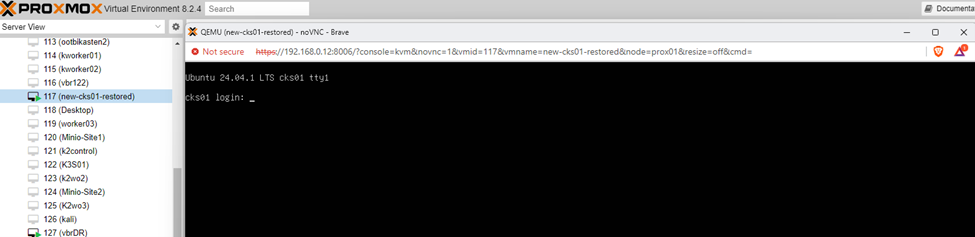

Tentez de restaurer l'ensemble de la VM cks01 vers Proxmox en suivant les instructions ci-dessous.

Lors de la restauration vers le serveur de production, allez à la section Nommer et assurez-vous d'ajouter soit un préfixe, un suffixe, ou les deux au nom de la VM.

Avant de démarrer la VM restaurée, déconnectez la carte réseau dans les paramètres de la VM. Cela peut être fait dans l'onglet Réseau pendant le processus de restauration ou manuellement après la restauration.

Assurez-vous que l'option pour allumer automatiquement la VM après la restauration est désactivée.

- Une fois le travail terminé :

- Démarrez la VM et vérifiez que tout fonctionne comme prévu.

- Si nécessaire, vous pouvez éteindre la VM de production pour éviter les conflits, ou si cela n'est pas possible, assurez-vous que la carte réseau reste déconnectée.

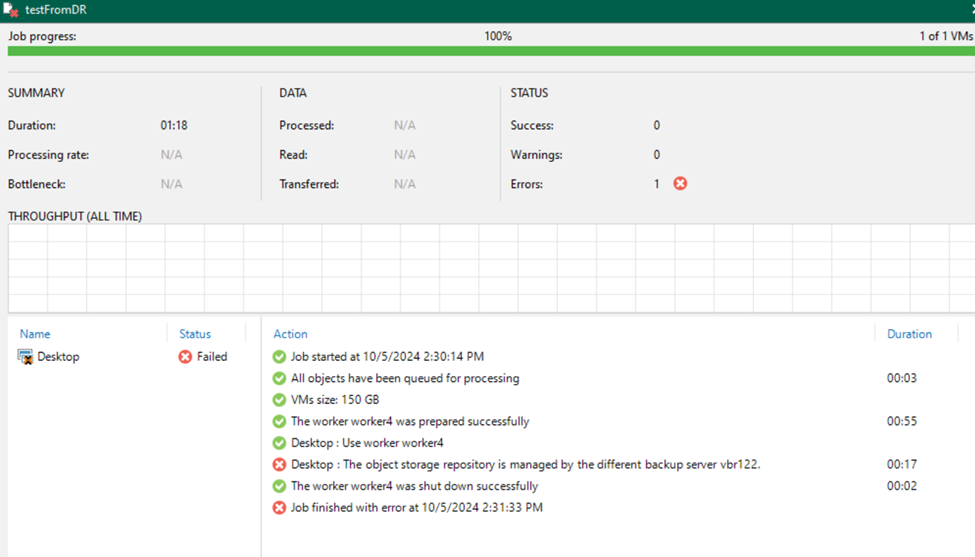

Étape Huit : Assurez-vous que le Serveur VBR de Production Reste Indemne

Le résultat le plus important de ce test est que le serveur VBR de production reste indemne. Lorsque vous essayez de configurer un travail de sauvegarde sur le serveur DR, il échouera avec le message :

"Le stockage d'objets dépôt est géré par un autre serveur de sauvegarde."

Cela confirme que le serveur DR n'a pas pris possession du dépôt car il a été accédé avec des droits restreints via la politique IAM.

Renforcez Votre Stratégie de Sauvegarde avec des Tests de Récupération après Sinistre

Des tests réguliers de vos systèmes de protection des données garantissent que vous êtes pleinement préparé lorsque la catastrophe frappe. La dernière chose que vous voulez est de faire face à des problèmes inattendus lors de la récupération, donc vous devez être familier avec chaque étape du processus.

En utilisant des politiques IAM restreintes, vous pouvez tester vos sauvegardes en toute sécurité et les restaurer sans risquer d'impact sur votre serveur VBR principal.

En bonus, ce processus fournit également une expérience pratique précieuse avec IAM, ce qui peut être utile dans d'autres aspects de la Protection des Données Veeam. Restez à l'écoute pour d'autres façons de tirer parti des politiques IAM avec Veeam dans les prochains blogs.