Centro de Confianza (Cero) de Object First

¿Cuánto Deberías Confiar

en tu Proveedor de Almacenamiento?

Si estás familiarizado con los conceptos de Confianza Cero, ya sabes que debes asumir una brecha y reducir el acceso cuando se trata de tu personal, procesos y tecnología. Para cualquiera asociado con la protección de datos, estos conceptos son fundamentales para mantener segura a tu organización, sus datos y los datos de tus clientes.

Ya seas consciente de la seguridad, escéptico saludable o simplemente curioso, queremos ganarnos tu confianza y sinceramente buscamos ayudar a nuestra comunidad extendida a mejorar su postura de seguridad, ya sea utilizando nuestras soluciones o no.

En el Centro de Confianza de Object First, encontrarás divulgaciones transparentes sobre nuestras prácticas de cumplimiento, privacidad y seguridad.

Si lees algo y tienes preguntas o inquietudes, contáctanos en [email protected].

Introducción a la Confianza Cero

¡Asume una Brecha!

Probablemente hayas oído algo sobre el concepto de Zero Trust últimamente, pero si no es así, aquí tienes una breve introducción:

Zero Trust es un principio de seguridad basado en no confiar en ninguna entidad — ya sea dentro o fuera de la red — por defecto. La constante suposición de que podrías ser vulnerado en cualquier momento genera un nivel saludable de preparación que obliga a la verificación continua de la identidad y el estado de seguridad de todos los usuarios, dispositivos y aplicaciones, sin importar su ubicación o conexión a la red.

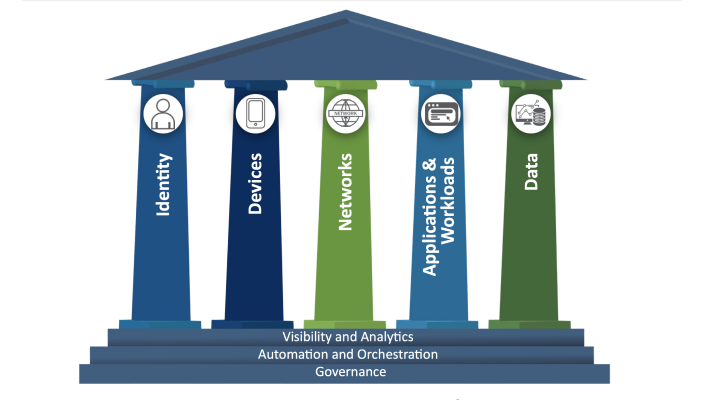

Modelo de Madurez Zero Trust de CISA

El modelo de madurez Zero Trust, desarrollado por agencias como CISA y NIS2, se ha convertido en el estándar de oro para la seguridad de software moderna. Este modelo es un marco que fomenta un enfoque integral de la seguridad al asumir que ninguna entidad es confiable por defecto, exigiendo la verificación continua de todos los usuarios, dispositivos y aplicaciones dentro de una organización.

Resiliencia de Datos Zero Trust (ZTDR)

Aunque es una base esencial, el modelo de madurez Zero Trust no incluye el software y almacenamiento de respaldo en su marco. Veeam y Numberline Security publicaron un informe de investigación que presenta un nuevo modelo llamado Resiliencia de Datos Zero Trust (ZTDR) para ampliar este enfoque al caso de uso de respaldo y recuperación.

Lo importante a destacar de este esfuerzo es que Zero Trust y la Resiliencia de Datos Zero Trust son un esfuerzo continuo, no un ejercicio único. Fortalecimiento de la seguridad del software, gestión de identidad y acceso, capacitación en conciencia de seguridad y preparación para recuperación ante desastres deben considerarse, implementarse, probarse y actualizarse continuamente como un proceso constante. Implementar una estrategia de Resiliencia de Datos Zero Trust puede parecer desalentador, pero comienza simplemente entendiendo los tres pilares de ZTDR:

-

Segmentación — Separación del software y almacenamiento de respaldo para reforzar el acceso mínimo necesario y minimizar la superficie de ataque y el alcance de los daños.

-

Zonas múltiples de resiliencia de datos o dominios de seguridad para cumplir con la Regla de Respaldo 3-2-1 y garantizar una seguridad multinivel.

-

Almacenamiento de respaldo inmutable para proteger los datos de respaldo contra modificaciones y eliminaciones. Acceso cero a root y al sistema operativo, protegiendo contra atacantes externos y administradores comprometidos, es un requisito imprescindible como parte de la verdadera inmutabilidad.

Animamos a todos a leer el informe de investigación completo para entender completamente la necesidad de abordar proactivamente las brechas críticas en su infraestructura de respaldo.

La Resiliencia de Datos Zero Trust define mejores prácticas para proteger el software y almacenamiento de respaldo, y Ootbi fue diseñado con estas prácticas desde sus primeras fases de desarrollo. Un concepto clave de cualquier modelo de confianza es realizar el trabajo de manera segura y eficiente. Aunque la seguridad es importante para muchos, a menudo no es una prioridad al hablar de almacenamiento de respaldo. Ese no es el caso para Object First Ootbi.

Seguridad Operativa

Diseño del Producto

Al diseñar Ootbi, queríamos crear algo que no solo fuera seguro, simple y potente, sino que operara de manera completamente independiente de Veeam, sin necesidad de supervisión administrativa, políticas de seguridad personalizadas o optimizaciones adicionales. Esta mentalidad de diseño resalta la importancia de separar el almacenamiento de respaldo del software de respaldo; la forma de dispositivo de Ootbi nos permitió reducir la superficie de ataque y crear algo que ayuda a definir cuidadosamente el acceso a la seguridad de la red, todo configurado por defecto:

- Capa 1:

Almacenamiento diseñado para operar con copias de seguridad inmutables: software de almacenamiento de objetos diseñado a medida y optimizado para las mejores prácticas de seguridad más recientes, específicamente construido para Veeam.

- Capa 2:

Un sistema operativo Linux reforzado que está preconfigurado y asegurado para garantizar una postura de seguridad fundamental. Más importante aún, denegamos el acceso a la cuenta root, al sistema operativo y al almacenamiento de objetos para los propietarios del dispositivo, manteniendo un enfoque de menor privilegio conforme a Zero Trust.

- Capa 3:

La forma de dispositivo físico bloqueado significa que la destrucción física es el único medio para dañar los datos. Sin acceso físico, los datos inmutables en el dispositivo permanecen impenetrables.

Superficie de Ataque Minimizada

El enfoque en capas nos permite adaptar aún más nuestro entorno operativo para enfocarnos explícitamente en garantizar que la seguridad sea siempre la máxima prioridad. Incluso si su entorno es vulnerado:

- No se puede instalar software adicional en el dispositivo.

- Ootbi monitorea continuamente los cambios de configuración.

- El enfoque de 'Fail to Ban' significa que intentos fallidos continuos de inicio de sesión crearán un bloqueo del sistema y los administradores serán notificados por correo electrónico.

Otra forma en que aseguramos que su superficie de ataque se mantenga pequeña es mediante actualizaciones verificadas proporcionadas directamente por Object First. Las actualizaciones del kernel y el software son seleccionadas por Object First y obtenidas directamente de los servidores de Object First. Si no viene directamente de nosotros, no funcionará con su dispositivo Ootbi.

Seguridad del Producto

Como se mencionó en la sección de Zero Trust, Ootbi se construyó en torno a los Principios de Resiliencia de Datos Zero Trust. Debido a nuestra forma de dispositivo físico, estamos inherentemente segmentados del almacenamiento de respaldo, que es seguro desde el principio por defecto. Siempre mantendremos nuestra seguridad a través de pruebas y actualizaciones proactivas.

Seguro por Defecto, Seguro Siempre

Debido a que somos Zero Trust, no confiamos en ninguna entidad por defecto, incluso si está dentro del perímetro de la red. Aprovechamos los principios de Zero Trust para garantizar que su sistema sea seguro en cada estado operativo y de servicio. Nuestro sistema está diseñado para monitorear continuamente configuraciones y ajustes de seguridad, restableciéndolos automáticamente a su estado esperado si ocurre algún cambio. Esta postura proactiva asegura que su sistema permanezca resiliente ante amenazas en evolución.

Nuestro compromiso con la seguridad se extiende al control de acceso. Tomamos una medida audaz al mantener SSH desactivado por defecto, otorgando acceso solo a través de una Interfaz de Usuario de Texto (TUI) limitada cuando sea necesario. No se permite acceso root a través de SSH ni de ninguna otra forma, proporcionando protección adicional contra accesos no autorizados.

Defensa contra Amenazas Internas

La protección interna no solo se trata de protegerse contra actores malintencionados, sino también de prevenir errores honestos. Ootbi está diseñado para detectar y prevenir ambos, asegurando que su sistema permanezca seguro desde todos los ángulos. Cualquier intento fallido de iniciar sesión en el dispositivo generará una notificación enviada a los administradores del dispositivo, y toda la actividad de inicio/cierre de sesión se registra. Las actualizaciones de Ootbi son inclusivas y seleccionadas para mantener todos los componentes del software y del sistema optimizados y seguros. Todos los repositorios de actualizaciones son alojados por Object First, asegurando un proceso de actualización sin problemas y confiable.

Priorizamos la verificación de acceso al máximo grado. Incluso el administrador más privilegiado no puede destruir datos críticos de forma inadvertida. Las opciones de autenticación multifactor (MFA) refuerzan aún más su sistema contra intentos de acceso no autorizado.

Seguridad mediante Segmentación

Si bien lo alentamos a gestionar la seguridad física, Ootbi toma la delantera en proteger sus activos digitales. Incorporamos los principios de Confianza y Seguridad de Veeam para una mayor tranquilidad. Usar Ootbi como un objetivo para copias de seguridad de configuración cifradas significa que la recuperación siempre es una opción, incluso cuando el software de respaldo está comprometido. Los datos cifrados de Veeam permanecerán cifrados independientemente de si los datos fueron exfiltrados.

Protegemos la comunicación con HTTPS/TLS, mitigando problemas de desincronización de tiempo. Esto significa que cada aspecto de la integración entre Veeam y Ootbi está asegurado, lo que ayuda a crear vectores de recuperación adicionales en los peores escenarios.

Un Esfuerzo Continuo

Nuestro compromiso con la seguridad continua es inquebrantable. Las pruebas de seguridad constantes realizadas por terceros aseguran que nos mantengamos a la vanguardia de las amenazas emergentes.

Recientemente empleamos la experiencia del Grupo NCC, un equipo de expertos en ciberseguridad, para realizar pruebas de penetración completas en el dispositivo Ootbi y su software para ayudarnos a identificar y abordar riesgos no descubiertos. Lea el informe completo aquí.

Seguro por Diseño

El compromiso Secure by Design de CISA alienta a las organizaciones a integrar medidas de seguridad desde el principio, incorporándolas profundamente en sus procesos de diseño y desarrollo para mejorar su postura general de ciberseguridad. Object First ha firmado el compromiso Secure by Design de CISA y ha publicado nuestro progreso en el cumplimiento de los siete pasos descritos en el compromiso aquí.

Privacidad y Cumplimiento

En Object First, el cumplimiento se une a la credibilidad. Entendemos la importancia primordial de adherirnos a las regulaciones, y nos enorgullece asegurar a nuestros clientes que nuestras prácticas se alinean perfectamente con los estándares más estrictos.

Object First es:

Cumple con CCPA:

El CCPA (California Consumer Privacy Act) garantiza que los consumidores en California tengan derecho a saber qué información personal se está recopilando sobre ellos, el derecho a eliminar información personal en poder de las empresas y el derecho a optar por no vender su información personal.

Cumple con GDPR:

El GDPR (Reglamento General de Protección de Datos) mejora la protección de los datos personales de los individuos dentro de la Unión Europea, otorgándoles un mayor control sobre su información personal a través de derechos como acceso, rectificación, eliminación y el derecho a oponerse al procesamiento de datos.

Informe de Vulnerabilidades

At Object First, we deeply value the security and integrity of our systems. This is why we have implemented a robust vulnerability reporting process that underscores our commitment to acting responsibly and swiftly upon discovering security risks. We take any findings incredibly seriously, recognizing the contributors who discover vulnerabilities as vital partners in our ongoing effort to secure and improve our offerings.

Our expert team analyzes each report to ensure appropriate measures are taken to address and mitigate vulnerabilities. Our goal is to resolve issues promptly and foster an environment of transparency and trust with our customers, appreciating their crucial role in helping us maintain the highest security standards.

If you have found a vulnerability or want to contact us about a concern, please read our Política de Reporte de Vulnerabilidades and contact us at [email protected].