Zero Trust y Respaldo y Recuperación de Datos Empres

El modelo de Zero Trust representa la mejor práctica actual para las organizaciones que buscan proteger y asegurar sus datos y negocios. Sin embargo, este modelo no se ha aplicado de manera sustantiva a la copia de seguridad y recuperación de datos. La firma de asesoría en Zero Trust Numberline Security y Veeam colaboraron recientemente en una investigación para llenar este vacío y reducir el riesgo para las organizaciones que buscan evolucionar más allá de la seguridad perimetral. Su investigación resultó en el nuevo Zero Trust Data Resilience (ZTDR) (ZTDR).

Zero Trust Data Resilience (ZTDR) se basa en el Modelo de Madurez de Zero Trust de la Agencia de Ciberseguridad e Infraestructura (CISA) como fundamento, extendiendo sus principios a la copia de seguridad y recuperación de datos. El marco de Zero Trust Data Resilience (ZTDR) es una guía práctica para los equipos de TI y Seguridad para mejorar la protección de datos, reducir el riesgo de seguridad y mejorar la ciberresiliencia de una organización.

Esta serie de blogs proporciona una visión holística de ZTDR y ayuda a entender por qué debería implementarse en cada arquitectura de copia de seguridad y recuperación.

Principios de Zero Trust

Zero Trust es un paradigma de seguridad que reemplaza el enfoque de seguridad basado en perímetros, más tradicional y cada vez menos efectivo. Zero Trust está siendo adoptado como el estándar de seguridad de TI de mejor clase por el gobierno de EE. UU. y empresas en todo el mundo.

Zero Trust es aplicable universalmente a organizaciones que operan en las instalaciones, en la nube y en entornos híbridos, y a empresas de diferentes tamaños y sectores.

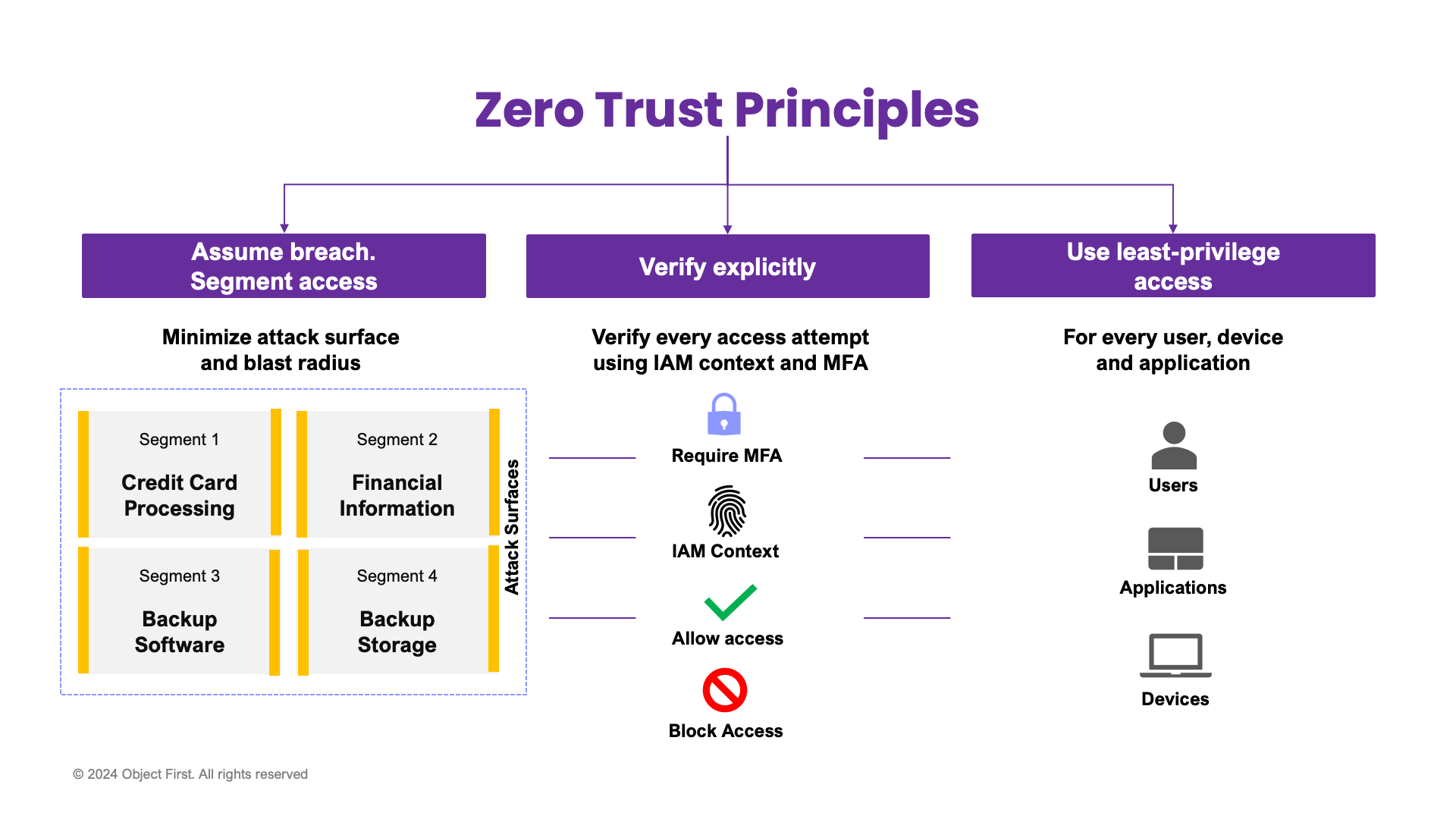

Los principios primarios de Zero Trust incluyen:

- Asumir una brecha. Segmentar el acceso a los activos de datos más críticos para minimizar la superficie de ataque y el radio de explosión.

- Verificar explícitamente. Siempre autenticar y autorizar aprovechando el contexto de Gestión de Identidad y Acceso (IAM) (ubicación, tiempo, etc.) y una autenticación fuerte basada en MFA.

Usar acceso de menor privilegio para cada usuario, dispositivo y aplicación.

Además, Zero Trust exige visibilidad y análisis de seguridad continuos, automatización y orquestación, y gobernanza para la gestión del ciclo de vida de los datos.

Figura 1: Principios de Zero Trust

El Modelo de Madurez de Zero Trust - el marco estándar para la aplicación de Zero Trust

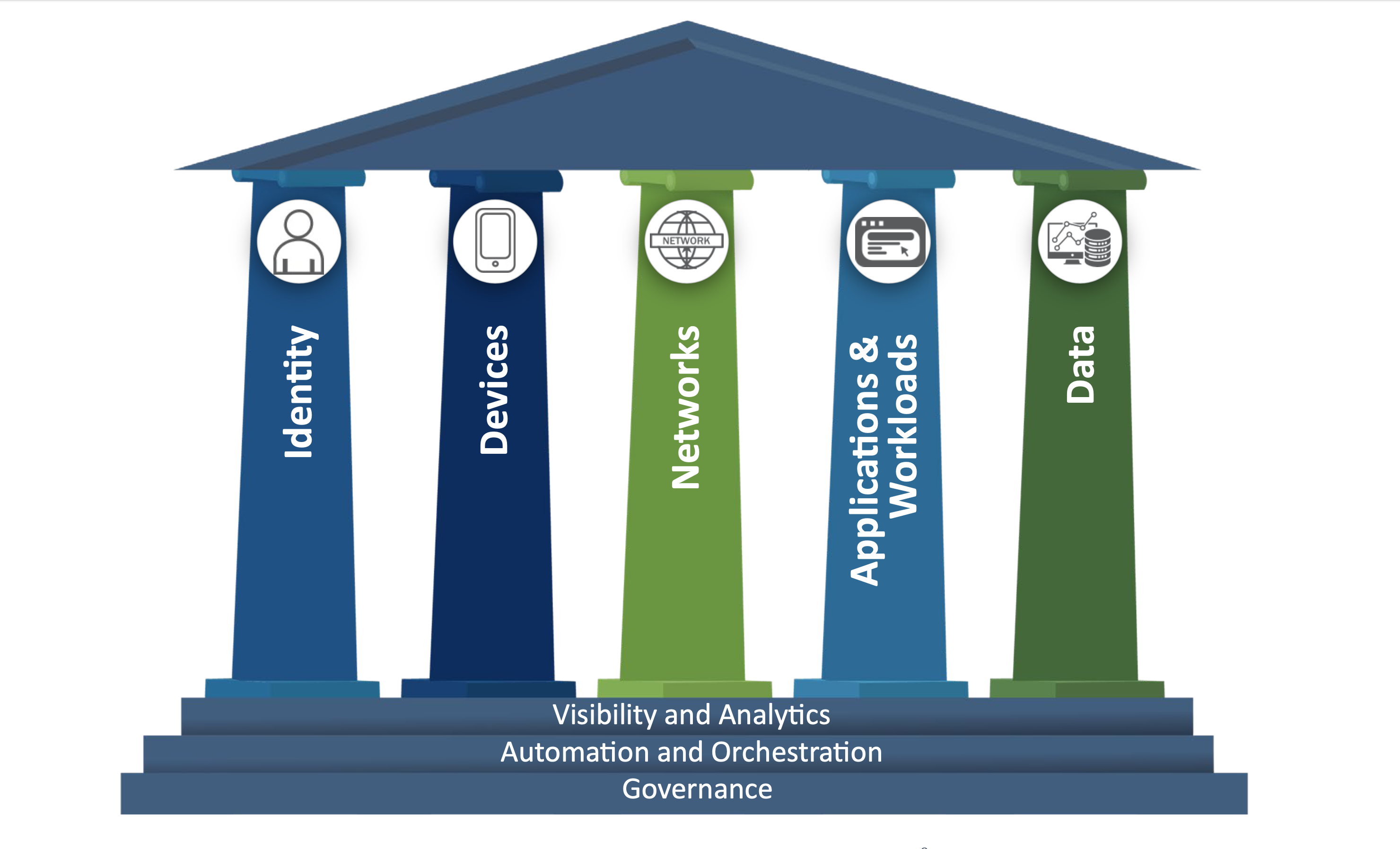

El marco estándar de facto para analizar Zero Trust es el Modelo de Madurez de Zero Trust de CISA, representado en la Figura 2, que define cinco pilares fundamentales: Identidad, Dispositivos, Redes, Aplicaciones & Cargas de Trabajo, y Datos. También define tres capacidades transversales: Visibilidad y Análisis, Automatización y Orquestación, y Gobernanza.

Figura 2: Modelo de Madurez de Zero Trust

Limitaciones del Modelo de Madurez de Zero Trust

Dentro del pilar de Datos de su Modelo de Madurez de Zero Trust, CISA identifica cinco funciones adicionales:

- Gestión de Inventario de Datos.

- Clasificación de Datos.

- Disponibilidad de Datos.

- Acceso a Datos.

- Cifrado de Datos.

Sin embargo, el modelo de Zero Trust de CISA es silencioso sobre los requisitos y niveles de madurez para los sistemas de copia de seguridad y recuperación de datos. Dado que esta área es tan esencial para la confidencialidad, integridad y disponibilidad empresarial, creemos que este vacío debe ser abordado.

Para abordar este problema, Veeam y Numberline introdujeron Zero Trust Data Resilience (ZTDR), que incluye principios, una arquitectura de referencia y un nuevo conjunto de capacidades para el Modelo de Madurez de Zero Trust.

Zero Trust Data Resilience (ZTDR) (ZTDR) Principios

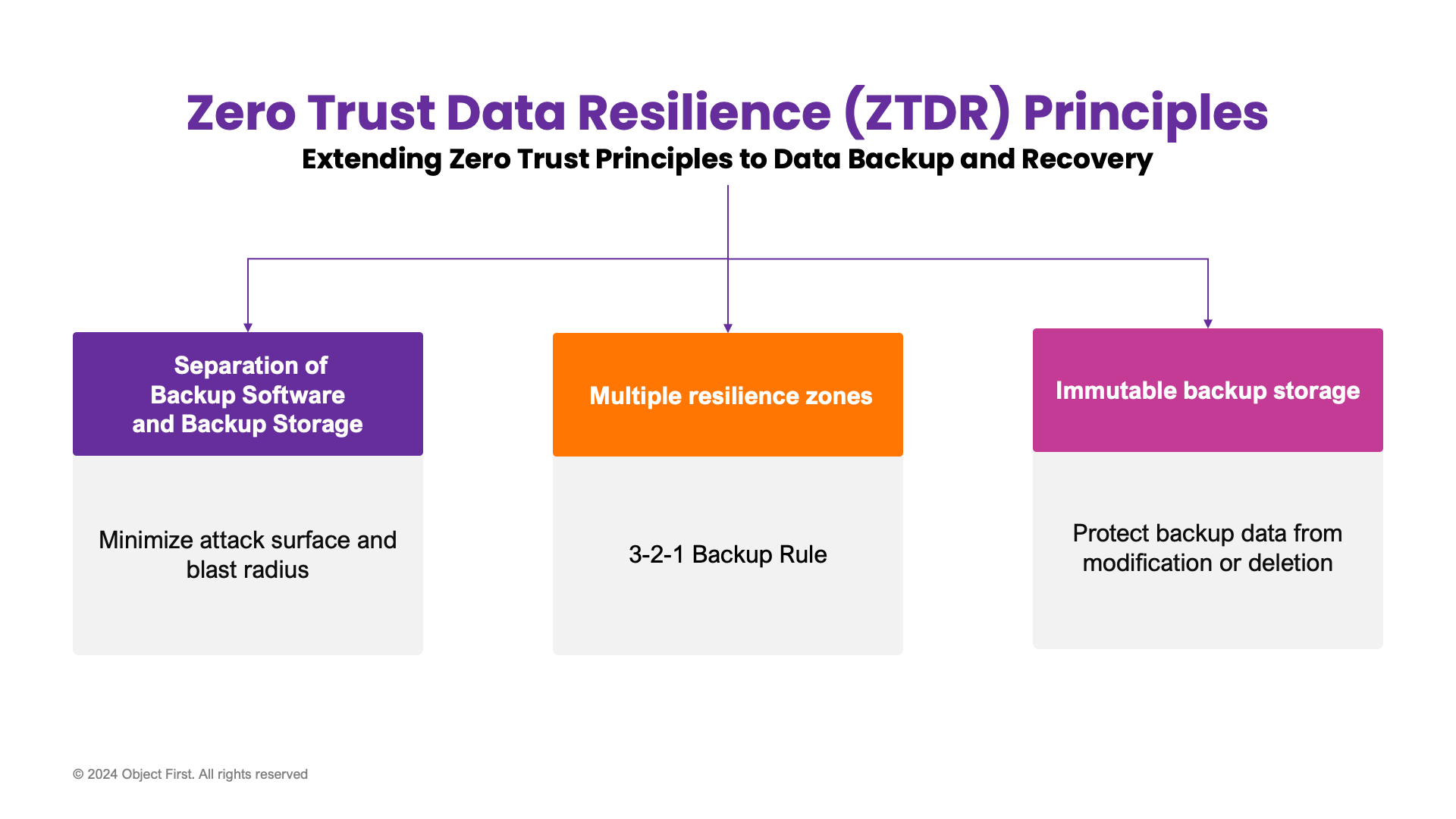

La investigación de Zero Trust Data Resilience (ZTDR) introduce los siguientes principios de ZTDR que extienden Zero Trust a la Copia de Seguridad y Recuperación de Datos Empresariales:

- Segmentación — Separación del Software de Copia de Seguridad y Almacenamiento de Copia de Seguridad para hacer cumplir el acceso de menor privilegio, así como para minimizar la superficie de ataque y el radio de explosión.

- Múltiples zonas de resiliencia de datos o dominios de seguridad para cumplir con la Regla de Copia de Seguridad 3-2-1 y asegurar una seguridad en múltiples capas.

- Almacenamiento de copia de seguridad inmutable para proteger los datos de copia de seguridad de modificaciones y eliminaciones. Cero acceso a root y OS, proteger contra atacantes externos y administradores comprometidos es un requisito indispensable como parte de la verdadera inmutabilidad.

Figura 3: Principios de ZTDR

Zero Trust Data Resilience (ZTDR) (ZTDR) es la arquitectura de copia de seguridad más reciente y segura que extiende los principios de ZTMM para abordar el caso de uso de copia de seguridad y recuperación.

Al adoptar ZTDR, las organizaciones tendrán un camino claro y concreto para fortalecer su postura de seguridad. Esto significa operaciones más eficientes y alineación entre los equipos de TI y seguridad, lo que finalmente conduce a una recuperación más rápida y segura.

Esta serie de blogs profundiza más en los principios de ZTDR.