Desbloqueando los Secretos del Repositorio de Linux Endure

Veeam Hardened Repository (VHR) es una opción para almacenamiento seguro, copia de seguridad inmutable y es una elección popular entre los clientes empresariales de Veeam.

Sin embargo, se requieren conocimientos de seguridad informática y Linux para implementar y gestionar VHR adecuadamente a lo largo del tiempo. Como tal, no es adecuado para entornos que carecen de habilidades de seguridad informática internas.

Esta publicación de blog proporciona una visión general de los pros, contras y consideraciones técnicas y operativas al elegir VHR para su entorno.

Cómo el ransomware está remodelando la seguridad de las copias de seguridad

El ransomware ha cambiado el juego de la protección de datos. Simplemente hacer copias de seguridad de sus datos ya no es suficiente. En su lugar, también debe asegurar todo su entorno de copias de seguridad contra ataques.

La explicación de este cambio es simple: los criminales y hackers se dieron cuenta de que debían eliminar la capacidad de su objetivo para restaurar los datos respaldados para que sus intentos de extorsión tuvieran éxito.

Es plausible suponer que estos actores maliciosos incluso llegaron a certificarse en diferentes soluciones de copias de seguridad para mejorar su experiencia en comprometer estos sistemas.

Combatiendo el ransomware con el repositorio Linux endurecido de Veeam

Veeam desarrolló una solución para ayudar a contrarrestar esta creciente amenaza. El Veeam Hardened Repository puede aumentar las defensas contra el ransomware asegurando los datos de respaldo sin comprometer el rendimiento.

La solución aprovecha el sistema de archivos Linux XFS, que admite la clonación de datos para ahorrar espacio como los sistemas de archivos Windows REFS y se basa en dos sólidos principios de seguridad: credenciales de un solo uso e inmutabilidad.

El papel de las credenciales de un solo uso y la inmutabilidad en VHR

Las credenciales para implementar el software de Veeam se utilizan solo una vez durante la instalación de los componentes de Veeam, después de lo cual se desechan y no se almacenan en la base de datos de credenciales de Veeam.

La inmutabilidad significa que los archivos se escriben y se marcan como inmutables y no pueden ser cambiados o eliminados hasta que se haya eliminado el bloqueo de inmutabilidad (siempre que no se comprometa el acceso root del servidor).

La inmutabilidad se logra aprovechando el bit de inmutabilidad del sistema de archivos XFS en el archivo. No es una nueva tecnología, pero ha ganado mucha más importancia desde la aparición del ransomware.

Cualquiera con privilegios de root en el servidor puede cambiar o eliminar la configuración de inmutabilidad y luego eliminar o modificar los datos. Esto convierte el endurecimiento y la restricción del acceso root y físico del servidor en una prioridad crítica en el diseño del entorno. Cualquier intrusión en el acceso del administrador hace que la solución sea vulnerable a la destrucción de datos.

También es importante mencionar que las configuraciones virtuales de VHR son inseguras. Si bien pueden crear almacenamiento inmutable dentro de los repositorios, también abren una gran superficie de ataque a nivel de hipervisor y acceso al almacenamiento.

En cuanto al hardware, la mayoría de las configuraciones de servidores, incluidos Dell, HPE y Cisco, son soluciones aceptables para un VHR. Recuerde asegurar completamente el acceso a la consola y al firmware y prestar especial atención a la gestión de complementos o software de monitoreo, ya que estos amplían aún más la superficie de ataque de seguridad.

Prácticas clave de mantenimiento para el repositorio Linux endurecido de Veeam

El Veeam Hardened Repository puede ser una excelente solución, pero instalarlo y mantenerlo adecuadamente requiere experiencia en Linux y seguridad. Veeam proporciona instrucciones detalladas de configuración para poner en marcha el VHR.

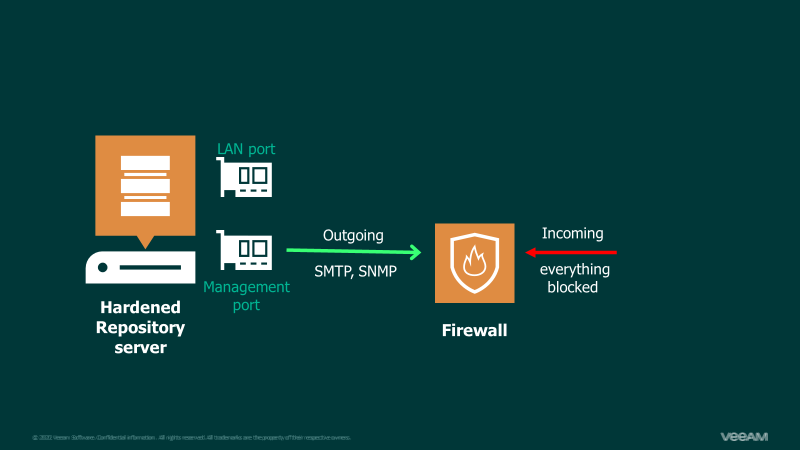

Sin embargo, se debe endurecer aún más el sistema operativo, el acceso físico y el acceso a la consola a través de herramientas como IPMI e ILO/IDRAC y monitorear continuamente las actualizaciones de software, vulnerabilidades y exploits.

Los cambios de software en el entorno VHR deben ser probados para asegurar el funcionamiento adecuado continuo de VHR y su seguridad. Por lo tanto, los administradores de copias de seguridad deben trabajar en estrecha colaboración con su equipo de seguridad interno para garantizar que la implementación se mantenga segura, monitoreada continuamente y funcione bien para las operaciones de copia de seguridad.

El impacto de Ootbi en la superación de los desafíos operativos de VHR

Para muchas grandes empresas con el personal de seguridad informática necesario, los procedimientos requeridos para VHR pueden realizarse de manera continua. Sin embargo, el Veeam Hardened Repository se convertirá en un desafío operativo y de seguridad para otros entornos.

En tales casos, soluciones de proveedores como Ootbi de Object First (inmutabilidad lista para usar) son más adecuadas porque la responsabilidad de mantener y asegurar la seguridad del repositorio de copias de seguridad se traslada principalmente al proveedor y no solo a los administradores de copias de seguridad.

Ootbi es seguro, simple y poderoso, proporcionando un almacenamiento de objetos endurecido con un rendimiento óptimo diseñado específicamente para Veeam. Los administradores no pueden eliminar ni modificar datos inmutables, ni los cibercriminales si obtienen acceso a las credenciales del administrador.

Solicite una demostración para ver cómo se puede lograr la inmutabilidad lista para usar en 15 minutos para sus entornos de protección de datos de Veeam con mucho menos esfuerzo y responsabilidad requerida de su equipo de TI.