Las cinco principales tendencias de ransomware impulsadas por IA de 2025

En 2025, los ataques de ransomware impulsados por IA se han vuelto más rápidos, más específicos y más difíciles de detectar, gracias a herramientas potenciadas por IA que automatizan todo, desde la intrusión hasta la extorsión. El resultado es que un número creciente de organizaciones enfrenta violaciones de datos que nunca vieron venir.

Una Bomba de Tiempo de Violación de Datos

Cyber Management Alliance está llamando a la IA una “bomba de tiempo de violación de datos" tras la publicación de un informe de Varonis de julio de 2025 que revela que el 99% de las organizaciones deja datos sensibles expuestos en servicios en la nube, herramientas de colaboración y asistentes de IA. Este nivel de vulnerabilidad significa que incluso un solo aviso, ya sea intencional o no, podría resultar en una grave violación de datos.

OpenAI ya ha cerrado múltiples cuentas de ChatGPT vinculadas a hackers patrocinados por el estado de países como China, Rusia, Corea del Norte, Irán y Filipinas. Se informó que estas cuentas se utilizaron para desarrollar malware, ejecutar campañas de influencia e incluso llevar a cabo estafas laborales.

En este documento, encontrará las cinco principales tendencias que hemos detectado en los ataques de ransomware impulsados por IA hasta ahora este año.

Tendencia #1: Más Jugadores y Más Herramientas en el Mercado de Ransomware como Servicio (RaaS)

Para decirlo de manera simple, el Ransomware como Servicio (RaaS) es un servicio que alquila paquetes de ransomware para uso temporal. En lugar de construir sus propias herramientas desde cero, los atacantes ahora pueden arrendar kits de ransomware listos de desarrolladores. Estos kits a menudo vienen con guías de usuario, canales de soporte y acuerdos de reparto de ganancias. Este modelo de negocio reduce la barrera de entrada, permitiendo a criminales menos técnicos lanzar ataques con un esfuerzo mínimo.

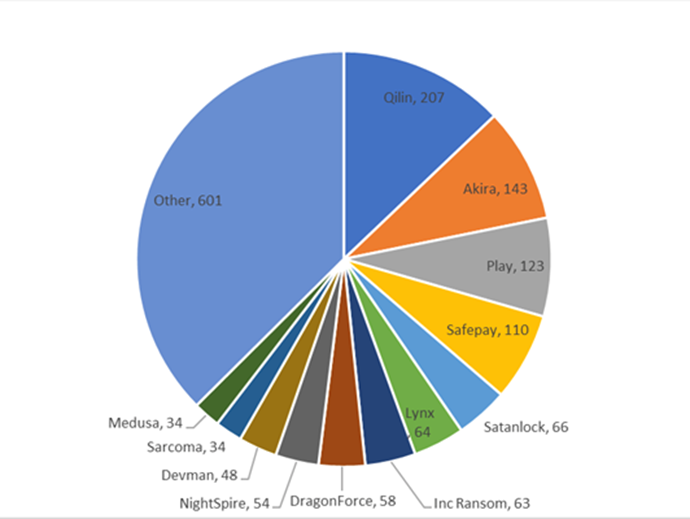

Según Check Point Research, el ecosistema de RaaS ya no está dominado por unos pocos grupos importantes. Ahora está fragmentado, con equipos más pequeños y operadores independientes utilizando estos kits para ejecutar sus propias campañas. Este cambio ha llevado a una mayor variedad de estilos de ataque y a incidentes más frecuentes.

La IA está haciendo que estas operaciones sean aún más eficientes. Los atacantes la utilizan para automatizar tareas como filtrar datos robados, crear sitios web de soporte falsos y inundar los correos electrónicos y líneas telefónicas de las víctimas para aumentar la presión. La combinación de herramientas de ransomware de fácil acceso y tácticas impulsadas por IA está alimentando un aumento en los ataques de ransomware impulsados por IA que son más rápidos, más específicos y más difíciles de detener.

Grupos de Ransomware por Víctimas Reclamadas Públicamente – Q2 2025. Imagen Cortesía de Checkpoint Research.

Tendencia #2: Cambio de Encriptación a Extorsión

Los ataques de ransomware basados en encriptación son complejos y arriesgados. Requieren tiempo, recursos y a menudo dejan rastros. Por eso los atacantes están cambiando cada vez más a la extorsión basada en robo de datos. En lugar de bloquear archivos, los confiscan y amenazan con publicarlos a menos que se pague.

Esta estrategia es especialmente efectiva contra empresas sin copias de seguridad inmutables. Estas organizaciones son más fáciles de explotar porque no pueden recuperar versiones limpias de sus datos, lo que las hace más propensas a pagar el rescate.

Tendencia #3: Intrusiones en la Nube y Backup Objetivos

CrowdStrike informa un aumento del 136% en intrusiones en la nube en la primera mitad de 2025 en comparación con todo 2024. Los atacantes están apuntando activamente a sistemas de respaldo, sabiendo que si pueden comprometer las opciones de recuperación, obtienen ventaja.

El aumento en los ataques basados en la nube es una prueba viviente de lo fácil que puede ser para los hackers entrar en sistemas que no están bien protegidos. Muchas configuraciones en la nube dan acceso amplio a demasiados usuarios; una vez que alguien entra, puede moverse libremente. Almacenar copias de seguridad en el sitio le da a las empresas más control sobre quién puede acceder a sus datos. Y cuando esas copias de seguridad están construidas de manera que no pueden ser cambiadas o eliminadas, incluso por alguien dentro de la empresa, se convierten en una forma confiable de recuperarse después de un ataque. Si el ransomware de IA golpea, tener copias de seguridad intactas significa que no tiene que pagar para recuperar sus datos.

Tendencia #4: Ingeniería Social Impulsada por IA (Phishing de Voz)

Los atacantes ahora están utilizando IA para sonar como empleados reales. Llaman a los centros de ayuda haciéndose pasar por alguien dentro de la empresa, utilizando detalles personales para pasar las verificaciones de identidad. Una vez que entran, restablecen contraseñas, eluden pasos de seguridad y se mueven a través de los sistemas para robar datos o lanzar ransomware.

Un método para ganar tracción es el phishing de voz. Con herramientas de IA, los atacantes pueden clonar voces que suenan casi exactamente como las de los compañeros de trabajo, incluso igualando acentos y patrones de habla. Estas voces falsas se utilizan para engañar al personal para que otorgue acceso o comparta información sensible. Tanto CrowdStrike como Zscaler informan que estos ataques están ocurriendo con más frecuencia y son más difíciles de detectar.

Así es como lo hacen: los atacantes utilizan credenciales robadas y ingeniería social para moverse a través de aplicaciones en la nube, plataformas de identidad y sistemas de datos, moviéndose silenciosamente y rápidamente. Los actores maliciosos también se están enfocando en menos objetivos pero con más impacto. En lugar de lanzar una red amplia, eligen empresas específicas, recopilan grandes cantidades de datos y los utilizan para presionar a las víctimas. El phishing de voz es a menudo el primer paso en estos ataques de ransomware impulsados por IA.

Para detener este tipo de amenaza, las empresas necesitan sistemas que verifiquen cada solicitud, sin importar de quién parezca provenir. Por eso muchos equipos de seguridad están recurriendo a modelos de cero confianza, que asumen que ningún usuario o dispositivo es seguro hasta que se demuestre lo contrario.

Tendencia #5: Herramientas de IA Convertidas en Maliciosas

Las herramientas de IA originalmente diseñadas para ayudar a los equipos de ciberseguridad ahora están armadas para fines maliciosos. HexStrike AI, por ejemplo, fue diseñada para escanear vulnerabilidades y ayudar en la aplicación de parches. Los hackers ahora la utilizan para explotar fallas, como las que se encontraron recientemente en Citrix, dentro de días después de la divulgación.

HexStrike automatiza el proceso de escaneo, ataque y reintento hasta que tiene éxito. Esto significa que los atacantes pueden ejecutar múltiples campañas simultáneamente, aumentando su tasa de éxito y reduciendo el tiempo entre el descubrimiento de vulnerabilidades y la explotación.

Otras herramientas defensivas como Velociraptor y PentestGPT también están siendo mal utilizadas. En foros de la dark web, los atacantes comparten y venden acceso a sistemas comprometidos, convirtiendo a agentes de IA que antes eran útiles en pasivos peligrosos.

Por Qué la Recuperación Debe Ser una Prioridad

Los ataques de ransomware impulsados por IA de hoy son más rápidos, más inteligentes y cada vez más autónomos, lo que hace que las estrategias tradicionales de prevención de ransomware sean insuficientes por sí solas. La ventana entre la divulgación de vulnerabilidades y la explotación se está reduciendo rápidamente.

Por eso las organizaciones deben cambiar su mentalidad: asumir la violación, prepararse para la recuperación.

Al priorizar la preparación para la recuperación, las empresas pueden garantizar la resiliencia incluso cuando la prevención del ransomware de IA falla.

Object First’s Ootbi (Out-of-the-Box Immutability) ofrece exactamente eso: una forma simple y poderosa de salvaguardar copias de seguridad con inmutabilidad incorporada, haciendo que la recuperación sea rápida, segura y confiable.

Por Qué Ootbi es la Solución Correcta

- Inmutable por Defecto: La arquitectura a prueba de ransomware de Ootbi asegura que las copias de seguridad no pueden ser alteradas o eliminadas, haciendo que la recuperación sea posible incluso después de una violación.

- Almacenamiento Local: Protege contra ataques de ransomware basados en la nube manteniendo los datos críticos fuera de alcance.

- Diseño de Acceso Cero: Elimina amenazas internas y ataques basados en credenciales, especialmente aquellos que provienen de ingeniería social impulsada por IA.

Reflexiones Finales

La IA está cambiando los fundamentos de cómo funciona el ransomware, quién puede lanzarlo, qué tan rápido se propaga y qué tan duro golpea. La mejor defensa va más allá y comienza antes que la inteligencia. La solución son copias de seguridad a prueba de ransomware e inmutables.

Para aprender más sobre cómo proteger sus datos del ransomware de IA y mejorar su estrategia de IA recuperación ante ransomware, programe una demostración con Object First hoy.