¿Qué es syslog y de dónde proviene?

Syslog (Protocolo de Registro del Sistema) es un método para transmitir información vital del sistema a sistemas de recopilación centralizados. Permite a los administradores monitorear el estado y la salud de sus entornos y aplicaciones de manera efectiva. A diferencia de SNMP, que tiene un marco más rígido, Syslog ofrece una mayor flexibilidad para monitorear una gama más amplia de eventos y acomodar escenarios menos predecibles.

Syslog tiene una larga historia y fue introducido al mundo en 1980 por Eric Allman como parte del proyecto Sendmail. Pronto ganó popularidad y ha continuado manteniendo un amplio atractivo.

El RFC 3164 original fue actualizado en 2001 con RFC 5424 que sigue siendo el estándar en uso hoy en día.

Perspectiva de Veeam

A partir de la versión 12.1, Veeam ahora admite el envío de mensajes syslog. Esta función permite exportar registros de Linux a un colector de registros, facilitando su visualización y análisis.

¿Qué es exactamente un mensaje syslog y cómo se ve?

Un mensaje Syslog, según la RFC 5424, tiene numerosos campos y valores:

- PRI (Prioridad): Combinación de Instalación y Severidad

- VERSION: Número de versión del protocolo

- TIMESTAMP: Fecha y hora del evento

- HOSTNAME: Nombre del host de origen

- APP-NAME: Nombre de la aplicación que genera el mensaje

- PROCID: ID del proceso

- MSGID: Identificador del tipo de mensaje

- STRUCTURED-DATA: Pares clave-valor que proporcionan contexto adicional

- MSG: Texto del mensaje en formato libre

Sin embargo, es importante señalar que no es necesario que todos los campos estén poblados, ya que ciertos campos pueden permanecer vacíos o ser omitidos según el contexto específico o el sistema de registro en uso. Esto es lo que hace que Syslog sea tan atractivo para los desarrolladores.

Niveles de Severidad

Syslog también presenta una gama de niveles de severidad, incluyendo:

0 Emergencia (emerg): El sistema es inutilizable

- Ejemplo: Fallo completo del sistema, pánico del kernel

1 Alerta (alert): Se debe tomar acción de inmediato

- Ejemplo: Corrupción de base de datos, pérdida de seguridad del sistema

2 Crítico (crit): Condiciones críticas

- Ejemplo: Fallo de hardware, componente de aplicación no disponible

3 Error (err): Condiciones de error

- Ejemplo: Errores de aplicación, operaciones de proceso fallidas

4 Advertencia (warning): Condiciones de advertencia

- Ejemplo: Recurso cerca de la capacidad, degradación del servicio

5 Aviso (notice): Condiciones normales pero significativas

- Ejemplo: Inicio/parada de servicio, cambios de configuración

6 Informativo (info) - Mensajes informativos

- Ejemplo: Eventos de operación regular, operaciones exitosas

7 Depuración (debug): Mensajes de nivel de depuración

- Ejemplo: Información detallada de solución de problemas, registros de desarrollo[SB1]

Nota: El mensaje visible en la consola puede no contener estos niveles de severidad.

Cómo se activa un mensaje Syslog

En esta sección, explicamos cómo activar un mensaje Syslog y verificar su recepción en un servidor Syslog. Al ejecutar el comando ‘sudo ls’ en el servidor Linux podman01, se envía una alerta Syslog al servidor Syslog s3tester01. Detallamos la información contenida en el mensaje Syslog, incluyendo la marca de tiempo, el nombre del host, el ID del proceso y la acción realizada. ‘Sudo’ permite a un usuario regular ejecutar temporalmente comandos específicos con privilegios de superusuario (root), en lugar de abrir una sesión completa de root. Esto significa que el usuario está restringido a ejecutar solo un comando a la vez con permisos elevados, lo que ayuda a mantener la seguridad del sistema y activa un mensaje de seguridad. Además, cubrimos cómo verificar que el mensaje fue recibido en el servidor Syslog y mostramos cómo usar el comando tail para monitorear entradas Syslog en vivo.

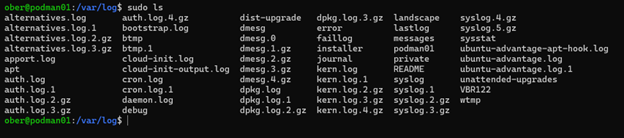

En la imagen a continuación, activamos una alerta Syslog que se envía a un servidor Syslog. Usamos sudo para activar un mensaje Syslog en el servidor podman01 que se envía al servidor Syslog s3tester01.

En la imagen a continuación, se representa el comando ‘sudo ls’.

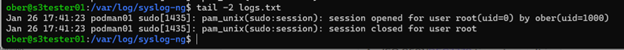

En el servidor Syslog S3tester01, podemos ver si el mensaje fue recibido:

‘tail -2 logs.txt’

El servidor Linux con nombre de host podman01 envía el siguiente mensaje Syslog indicando que se realizó el comando ‘sudo’:

Jan 26 17:41:23 podman01 sudo[1435]: pam_unix(sudo:session): sesión abierta para el usuario root(uid=0) por ober(uid=1000)Jan 26 17:28:05 podman01 sshd[1097]: Servidor escuchando en :: puerto 22.

Podemos descifrar este mensaje de la siguiente manera:

- Marca de tiempo: Jan 26 17:41:23

- Nombre del host: podman01

- Proceso: sudo[1435]

- Mensaje: pam_unix(sudo:session): sesión abierta para el usuario root(uid=0) por ober(uid=1000)

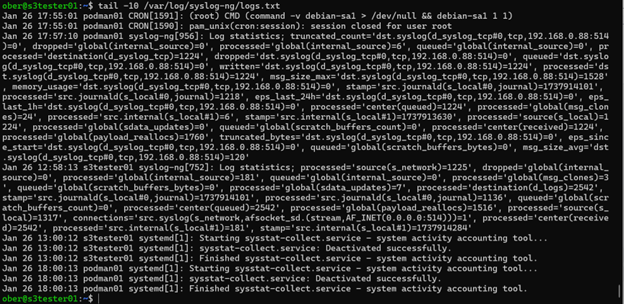

Puedes monitorear entradas Syslog en vivo en el servidor Syslog receptor usando el comando tail. Dado que estamos dirigiendo los mensajes Syslog entrantes a un archivo llamado logs.txt, ejecutaría el siguiente comando para mostrar las 10 entradas más recientes:

‘tail -10 /var/syslog-ng/logs.txt’

Para ver el archivo en tiempo real, puedo usar este comando:

‘tail -f /var/syslog-ng/logs.txt’

Cómo activar los mensajes de Syslog en Veeam

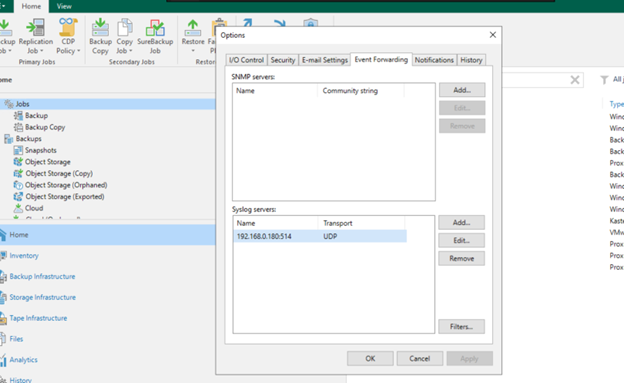

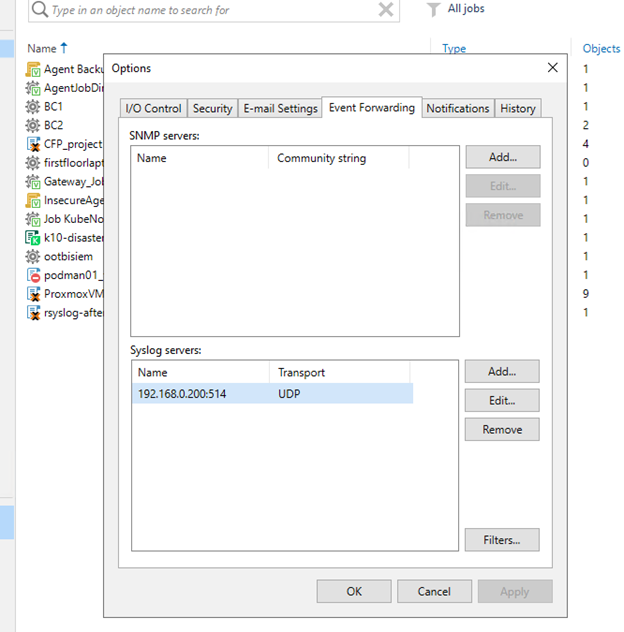

En esta sección, discutiremos cómo habilitar el reenvío de mensajes de Syslog en Veeam, una función introducida en la versión 12.1. Siguiendo los pasos descritos, puedes configurar el sistema para enviar mensajes de Syslog a tu servidor elegido, asegurando un monitoreo efectivo de las actividades de respaldo y replicación.

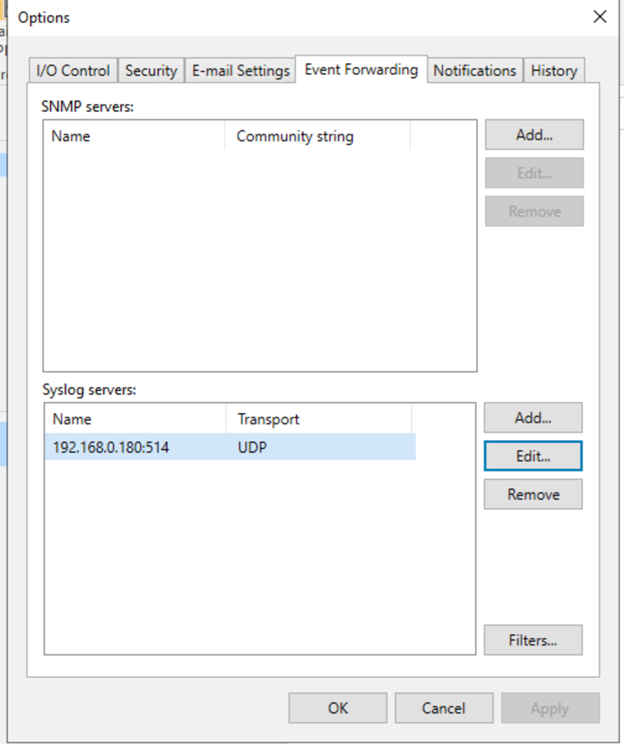

Para activar el reenvío, abre la ventana de “Opciones”, luego selecciona la pestaña “Reenvío de Eventos” como se muestra en la siguiente imagen.

Dentro de la tabla “Servidores Syslog”, agrega tu servidor receptor.

Nota: Solo puedes agregar un servidor.

Tienes la opción entre UDP (Protocolo de Datagramas de Usuario), TCP (Protocolo de Control de Transmisión) o TLS (Seguridad de la Capa de Transporte). Para mantener tus mensajes de Syslog confidenciales, aprovecha la encriptación de mensajes a través de TLS.

En este caso, enviaremos nuestros mensajes de Syslog a través de UDP a un servidor Syslog en la IP 192.168.0.180.

Después de hacer clic en el botón “Aplicar”, verás inmediatamente este mensaje:

VBR (Veeam Backup & Replicación) envía un mensaje de prueba a Syslog confirmando que todo está funcionando como se esperaba.

Luego, recibirás un mensaje de Syslog similar de Veeam:

2025-01-26T12:24:37.035294-05:00 VBR122 Veeam_MP [categoryId=0 instanceId=40001 InstallationId="d465fd95-7e66-4956-b2d2-41938cce5f34" VbrHostName="vbr122" VbrVersion="12.3.0.310" Version="1" Description="El servicio Veeam Backup y Replicación está conectado a la base de datos de configuración: Nombre del servidor: localhost:5432 Nombre de la base de datos: VeeamBackup Autenticación: Windows ID de instalación: {d465fd95-7e66-4956-b2d2-41938cce5f34}"]

SIEM

Enviar y recibir mensajes Syslog es beneficioso, pero es poco práctico esperar que alguien monitoree una línea de comandos de forma continua. Para maximizar las ventajas de esta configuración, deberíamos utilizar un sistema de Gestión de Información y Eventos de Seguridad (SIEM).

Un SIEM recopila, analiza y correlaciona datos de diversas fuentes de manera efectiva, lo que le permite detectar y responder a amenazas de seguridad. Hay numerosas soluciones SIEM disponibles, tanto de código abierto como propietarias, para satisfacer diferentes necesidades.

Un desafío notable al integrar mensajes Syslog con un SIEM es la necesidad de configurar alertas y ajustes adaptados a su aplicación específica. Sin embargo, si elige Splunk como su SIEM, la APP de Veeam puede simplificar significativamente este proceso.

Para instalar la APP de Veeam para Splunk, inicie sesión en su cuenta de Splunk y descárguela desde la página de APPs.

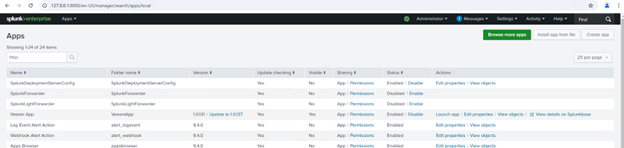

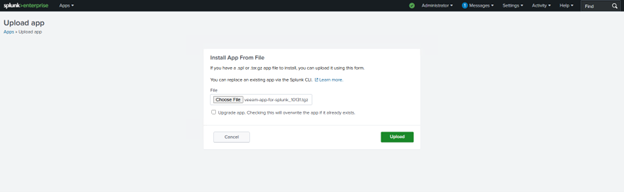

A continuación, cargue el archivo .tgz en la sección “Administrar Apps” de la interfaz web de Splunk haciendo clic en el botón “Instalar App desde Archivo”.

Luego, elija su archivo y haga clic en el botón “Cargar”.

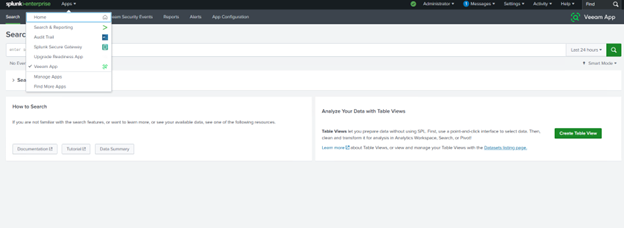

Una vez que la app esté instalada, Splunk le pedirá que reinicie los servicios. Después de iniciar sesión, encontrará la nueva app de Veeam lista para usar.

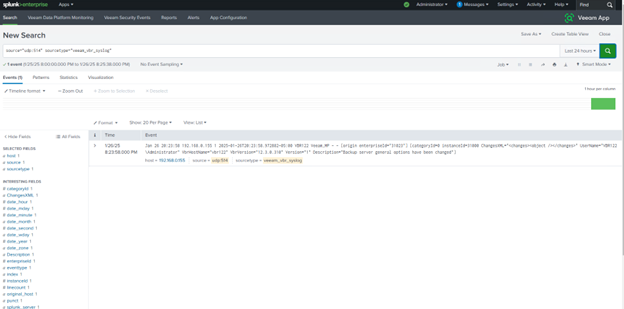

En Veeam, necesitamos configurar el reenvío de eventos Syslog para dirigir los datos a nuestro servidor Splunk.

Esto generará el primer mensaje en Splunk.

Solo hemos comenzado a explorar lo esencial de Syslog y los SIEM, pero creo que esto sirve como una excelente base para que todos comiencen a configurar la mensajería Syslog.

Tenga en cuenta que no puede abordar problemas si no está al tanto de su existencia.