No arquitecturas de respaldo de confianza cero

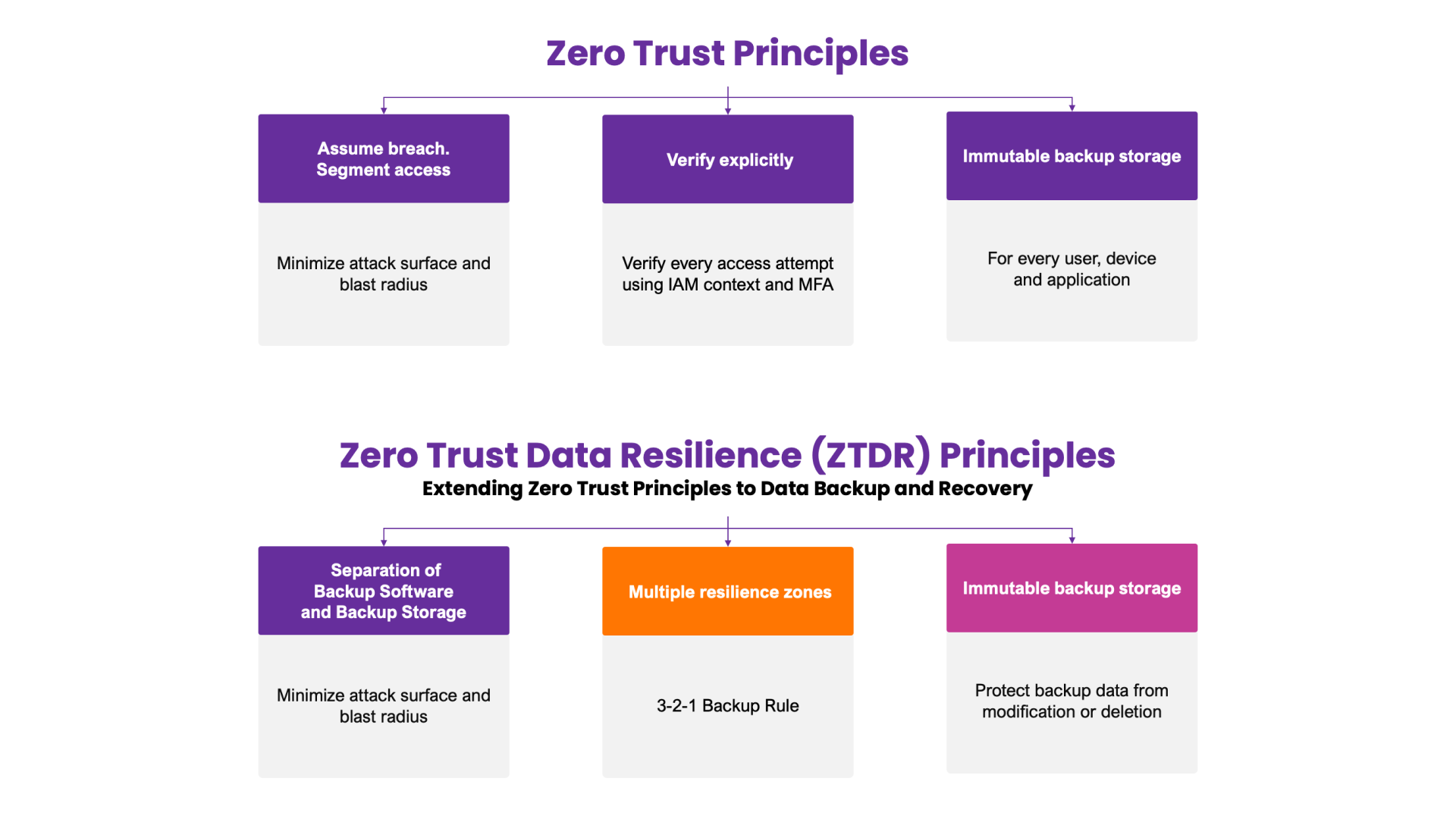

En el blog #2 de esta serie, profundizamos en los principios centrales del Zero Trust Data Resilience (ZTDR) (ZTDR): segmentación, múltiples zonas de resiliencia de datos y copia de seguridad inmutable almacenamiento. Este modelo y arquitectura, un esfuerzo colaborativo entre Veeam y Numberline Security, extiende los principios de Zero Trust y el Modelo de Madurez de CISA al caso de uso de respaldo y recuperación de datos empresariales (ver Figura 1):

Figura 1: Principios fundamentales de ZTDR

Ahora que hemos cubierto los principios de ZTDR y cómo ayuda a asegurar la infraestructura de respaldo, examinemos las arquitecturas no Zero Trust y señalemos algunas trampas de seguridad que crean.

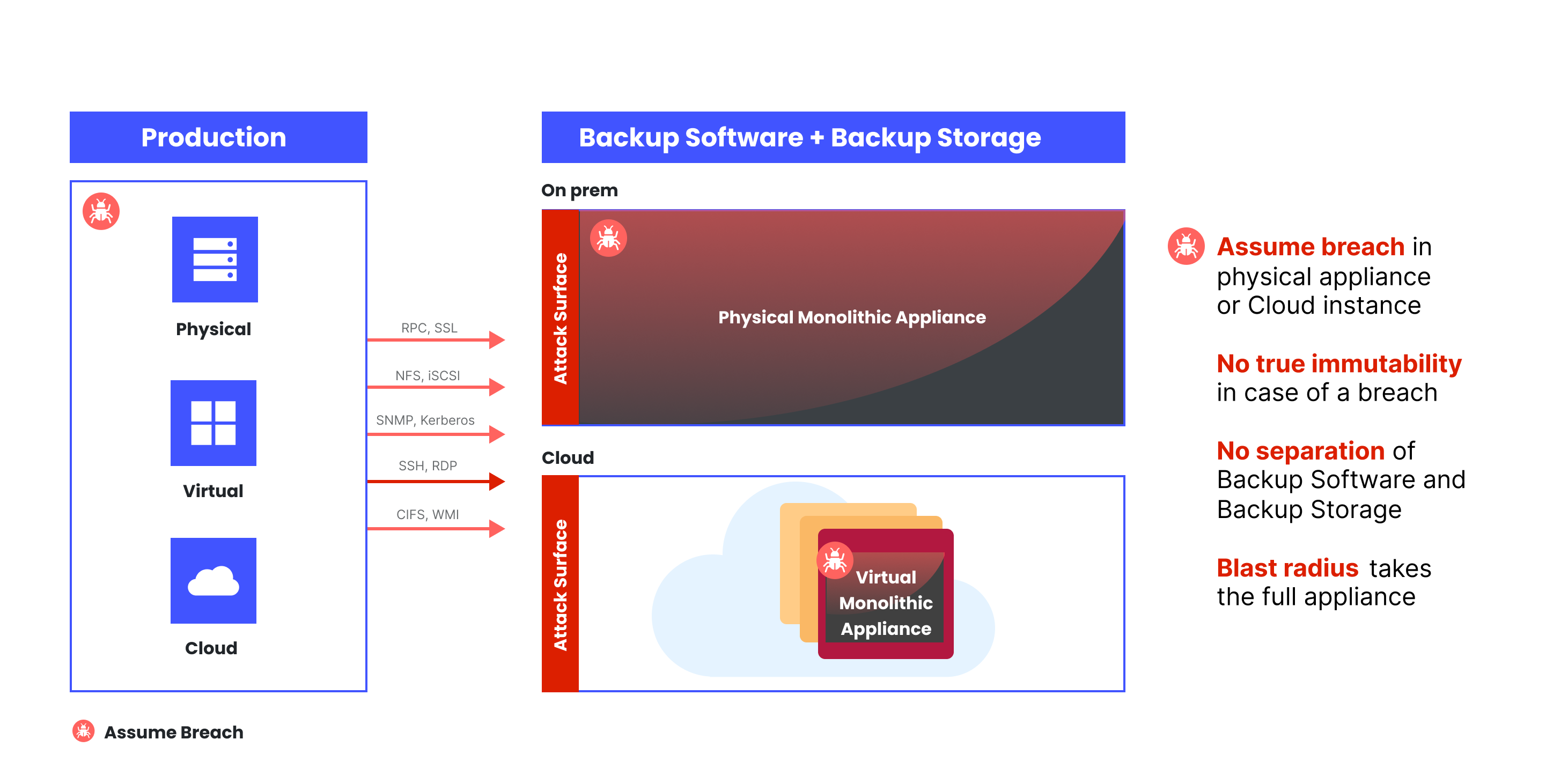

Aparato Monolítico (Integrado) - No es Zero Trust

Es crucial considerar la arquitectura de respaldo que elija para las necesidades de resiliencia de datos de su organización. Un ejemplo a considerar es el aparato monolítico o integrado. Esta arquitectura no cumple con los requisitos de Zero Trust Data Resilience (ZTDR) porque no hay separación entre el software de respaldo y el almacenamiento de respaldo (ver Figura 2). Cualquier atacante tendría acceso total al software de respaldo y al almacenamiento en caso de una violación. Como resultado, no se puede lograr una verdadera inmutabilidad, y el atacante puede modificar, eliminar o hacer que los datos de respaldo sean inaccesibles. El sistema de respaldo y recuperación estaría completamente comprometido, creando un radio de explosión significativo para el ataque.

Figura 2: Los aparatos monolíticos carecen de segmentación

Este enfoque confía demasiado en la inmutabilidad y seguridad del sistema de archivos propietario del proveedor con privilegios administrativos. Debido a su naturaleza naturalmente no segmentada y construida en torno al concepto de Todo en Uno, se deben hacer sacrificios para que las partes funcionen como un todo. Un grupo de almacenamiento puede estar etiquetado como inmutable, pero el administrador de la caja aún puede realizar restablecimientos de fábrica o eliminaciones administrativas (o reguladas). Suponga que una parte del sistema falla debido a un ataque, corrupción o actualización de software defectuosa. En ese caso, el resto del sistema puede volverse inoperable. Incluso si los datos permanecen inmutables durante una falla, si son inaccesibles, no son datos resilientes.

Además, es esencial reconocer que implementar un aparato virtual monolítico en una instancia de nube no garantiza una verdadera inmutabilidad en un escenario de nube híbrida. En caso de una violación, donde se comprometen las credenciales a nivel de SO, instancia o cuenta, todo el aparato virtual se vuelve susceptible, expandiendo el radio de explosión. La vulnerabilidad de seguridad proviene de realizar copias de seguridad de datos en el almacenamiento propietario alojado dentro del aparato virtual basado en la nube. Esta debilidad —causada por un desajuste arquitectónico con ZTDR— podría resolverse haciendo copias de seguridad de datos directamente en almacenamiento de objetos inmutable externo a la instancia.

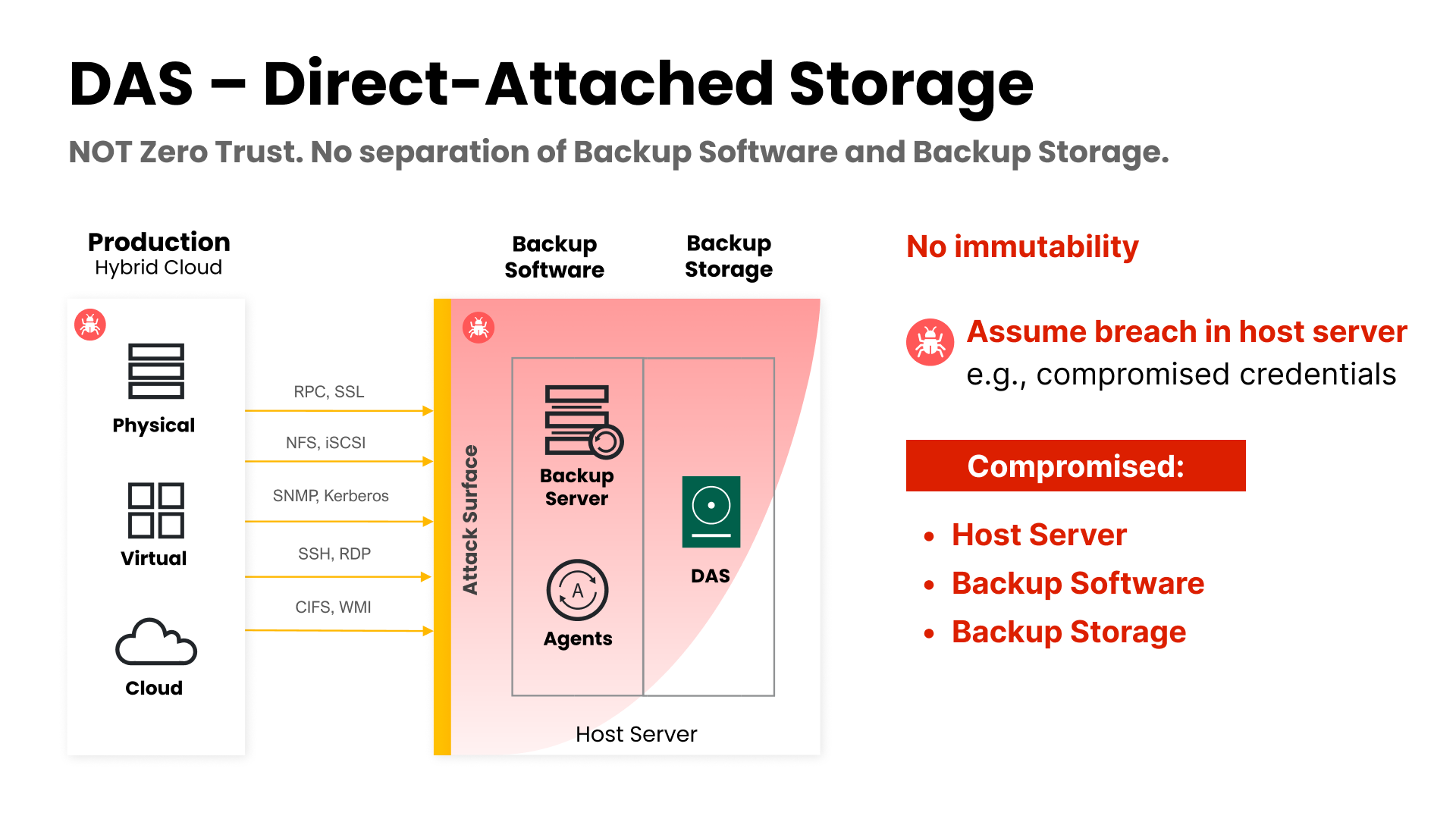

Almacenamiento Directamente Conectado, Viejo y Obsoleto

El Almacenamiento Directamente Conectado (DAS) es una arquitectura de almacenamiento comúnmente utilizada en muchas organizaciones. Sin embargo, presenta un riesgo de seguridad significativo ya que no ofrece inmutabilidad. Está directamente conectado al servidor de respaldo, sin separación entre el software de respaldo y el almacenamiento de respaldo. Esto significa que si un atacante obtiene acceso al host explotando una vulnerabilidad del SO o de la aplicación, puede acceder fácilmente a todos los datos en ese sistema (ver Figura 3).

Con DAS, no hay un mecanismo para prevenir el acceso no autorizado o la manipulación de los datos almacenados en el servidor de respaldo. Esto lo hace vulnerable a amenazas internas y externas, incluidos insiders maliciosos, cibercriminales y hackers.

Figura 3: DAS carece de inmutabilidad y puede ser fácilmente comprometido.

Si bien el Almacenamiento Directamente Conectado puede parecer una solución conveniente y rentable para el respaldo y la recuperación, presenta riesgos de seguridad significativos que no deben ser ignorados. Al implementar una arquitectura de almacenamiento de respaldo que proporcione inmutabilidad y separación del software de respaldo y el almacenamiento de respaldo, las organizaciones pueden reducir significativamente el riesgo de violaciones de datos y garantizar la integridad de sus datos de respaldo.

Otras Opciones de Almacenamiento

Las mismas consideraciones se aplican a otros tipos de almacenamiento, como aparatos de deduplicación, NAS, o incluso un Repositorio Linux Duro de Veeam que puedes construir tú mismo. Si bien cada uno tiene sus fortalezas como objetivos de almacenamiento, como mayor capacidad, gestión independiente o simple conveniencia, también carecen de la seguridad necesaria para ser considerados Resilientes a Datos Zero Trust. Al considerar estos dispositivos para almacenamiento de respaldo, haga estas preguntas:

- ¿Está el almacenamiento endurecido por defecto (listo para usar)?

- ¿Requiere experiencia o capacitación adicional en seguridad para configurar y gestionar?

- ¿Los privilegios administrativos otorgan acceso para eliminaciones o restablecimientos?

- ¿Esto minimizará mi superficie de ataque y podrá operar sin mi software de respaldo?

- ¿Qué tipo de inmutabilidad se está utilizando, gobernanza (los administradores pueden eliminar) o cumplimiento (nadie puede eliminar)?

Reflexiones Finales

Las violaciones de seguridad ya no son una cuestión de si sino de cuándo. Las organizaciones deben proteger proactivamente sus sistemas y datos contra amenazas potenciales.

En esta serie de blogs, cubrimos los principios de Zero Trust Data Resilience (ZTDR) propuestos por Veeam y Numberline Security, extendiendo Zero Trust a los sistemas de respaldo empresarial. Al adoptar los principios de Zero Trust Data Resilience (ZTDR), las organizaciones pueden tener un camino claro y concreto para fortalecer la postura de seguridad de su sistema de respaldo y recuperación. Este enfoque mejora el modelo de madurez tradicional de Zero Trust. Asegura que la infraestructura de respaldo esté segmentada de manera segura en múltiples zonas de resiliencia de datos, se minimice la superficie de ataque, se aplique el acceso de menor privilegio para cada zona y se aproveche la inmutabilidad para proteger los datos de respaldo de modificaciones y eliminaciones independientemente de los privilegios administrativos.

Además, ZTDR promueve operaciones más eficientes y alineación entre administradores de respaldo, TI y equipos de seguridad, lo que en última instancia conduce a una recuperación más rápida y segura en caso de una violación. Al implementar estas mejores prácticas, las organizaciones pueden demostrar su compromiso con la seguridad y generar confianza con sus clientes y partes interesadas. Para obtener más información, lea nuestro documento técnico y el documento de investigación original escrito por Jason Garbis y Veeam.