Backup los entornos son un objetivo clave en la agenda de un atacante de ransomware. Los atacantes saben que si sus copias de seguridad sobreviven, es menos probable que pague el rescate. Por eso, los servidores de respaldo, incluyendo Veeam Backup & Replicación (VBR) son a menudo los primeros sistemas que intentan deshabilitar.

Para ayudar a los administradores de copias de seguridad a monitorear estas amenazas, Object First ha lanzado una función de honeypot en nuestra versión Ootbi (Out-of-the-Box Immutability) 1.7. Esta función está diseñada para ayudar en la detección temprana de actividad sospechosa que apunta a la infraestructura de respaldo sin agregar complejidad o carga a sus tareas administrativas.

¿Qué es un Honeypot?

Imagen cortesía de Universidad del Oeste de Washington y diseñada por Zeck Koa y Chris Baker.

Así como las abejas son atraídas por el néctar, los actores maliciosos son atraídos por sistemas vulnerables. Los honeypots son sistemas señuelo que son servidores reales, operando en entornos aislados y monitoreados. Están destinados a atraer atacantes y alertarlo cuando alguien esté sondeando su entorno. Piense en ello como un cable de trampa. Es una forma de tomar conciencia de la actividad de amenazas antes de que escalen a una catástrofe.

La función Honeypot de Ootbi simula un servidor de producción VBR, completo con puertos abiertos que los atacantes suelen buscar (como SSH, RDP, SQL Server y VMware). Cuando alguien lo escanea o intenta acceder, el sistema genera alertas de inmediato.

Esto es especialmente útil durante la fase de permanencia de un ataque—cuando los intrusos han ganado acceso al entorno y están explorando sigilosamente su red antes de lanzar un asalto a gran escala. Detectarlos temprano puede prevenir un ataque de ransomware exitoso.

Cómo habilitar la función

La mayoría de los honeypots son kits de herramientas personalizados y no soportados que son complejos de configurar y operar. Los kits de herramientas existentes pueden requerir de 30 a 50 pasos para configurarse, lo que a menudo disuade a los administradores de implementarlos.

Por el contrario, el Honeypot de Ootbi está diseñado para ser fácil de usar y monitorear. La función está integrada en todos los dispositivos Ootbi y se puede activar fácilmente en cinco pasos:

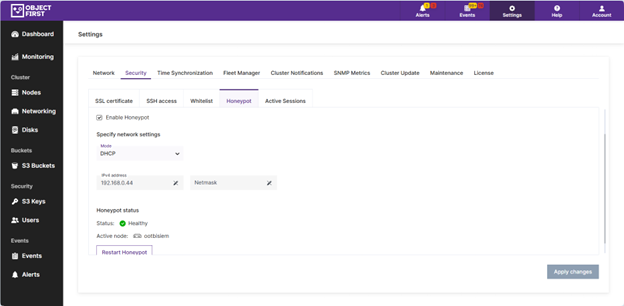

1. Inicie sesión en la Interfaz de Usuario del Administrador de Clúster de su dispositivo Object First.

2. Navegue a Configuraciones > Seguridad > Honeypot.

3. Marque la casilla para Habilitar Honeypot.

4. Elija su modo de IP:

- DHCP: Asigna automáticamente una dirección IP.

- Estática: Establezca manualmente una IP y una máscara de red.

5. Haga clic en el botón “Aplicar Cambios”.

Eso es todo. En solo unos pocos clics, ha desplegado un honeypot completamente funcional. Incluso si opta por una configuración de IP estática, la configuración rara vez excede cinco clics una vez que está en el Administrador de Clúster.

Cómo funcionan las alertas—y a dónde van

Una vez que el honeypot está activo, comienza a monitorear la actividad anormal. Esto incluye:

- Múltiples intentos de autorización

- Escaneos de puertos

- Comportamiento de sondeo

- Solicitudes en protocolos sensibles

- Fallo en el inicio del servicio

- Detención inesperada del servicio

- Fallo del servicio

- Acceso sospechoso a la Consola Veeam

- Actividad sospechosa acumulativa

- Eventos del ciclo de vida del servicio (inicio/parada) – informativo

Las alertas son visibles en el administrador de clúster Ootbi, y pueden ser enviadas a través del sistema de notificación estándar de Object First, que soporta:

- Email (SMTP): Necesitará especificar su servidor de correo electrónico.

- Syslog: Para integración con plataformas SIEM como Splunk o ELK.

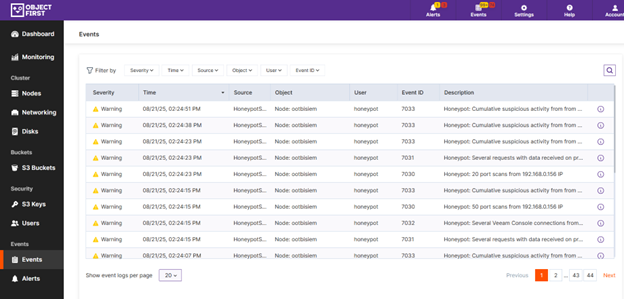

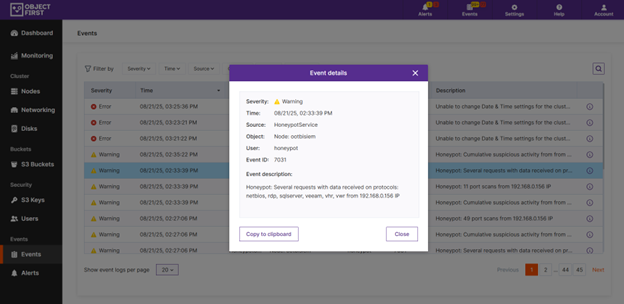

Cada alerta incluye detalles clave como:

- ID de evento (por ejemplo, 7041 para intentos de SSH, 7030 para escaneos de puertos)

- Dirección IP de origen

- Protocolo objetivo

- Resumen de la actividad

Como se muestra arriba, puede ver alertas directamente en el panel de control de Object First.

Casos de uso en el mundo real

Ya sea que sea un administrador de TI en solitario o parte de un equipo más grande, la función de honeypot puede ofrecer beneficios inmediatos a su equipo:

- Equipos pequeños: Si usa múltiples sombreros—respaldo, seguridad, infraestructura—apreciará la simplicidad. Obtendrá información sobre actividad sospechosa sin necesidad de ser un experto en seguridad.

- Organizaciones más grandes: Los administradores de Backup pueden usar alertas de honeypot para iniciar discusiones con los equipos de seguridad. “¿Está escaneando mis sistemas?” Si no, es hora de investigar.

Incluso el comportamiento indebido interno—como el personal junior realizando escaneos no autorizados—puede activar alertas. Los beneficios de esta función se extienden más allá de atrapar a actores maliciosos. Ayuda al equipo a construir conciencia de seguridad y protocolos de respuesta a mejores prácticas.

Lo que no es

Seamos claros: esto no es un sistema EDR (Detección y Respuesta de Endpoint). No es un reemplazo para sus herramientas de seguridad existentes.

En cambio, es un valor añadido: una función ligera y fácil de usar que le ayuda a detectar amenazas temprano y responder más rápido. Es otra herramienta en su caja de herramientas, no una que reemplace a otras.

Reflexiones finales

Configurar sus defensas cibernéticas puede ser un proceso complejo, pero sus herramientas cotidianas no deberían serlo. Con la función Honeypot de Object First, puede agregar fácilmente más defensa en profundidad, obteniendo potentes capacidades de detección temprana sin la carga de configuración, mantenimiento o experiencia en seguridad profunda.

Es simple. Es efectivo. Y está diseñado para hacer su vida más fácil.