3 Principios de Zero Trust para la Copia de

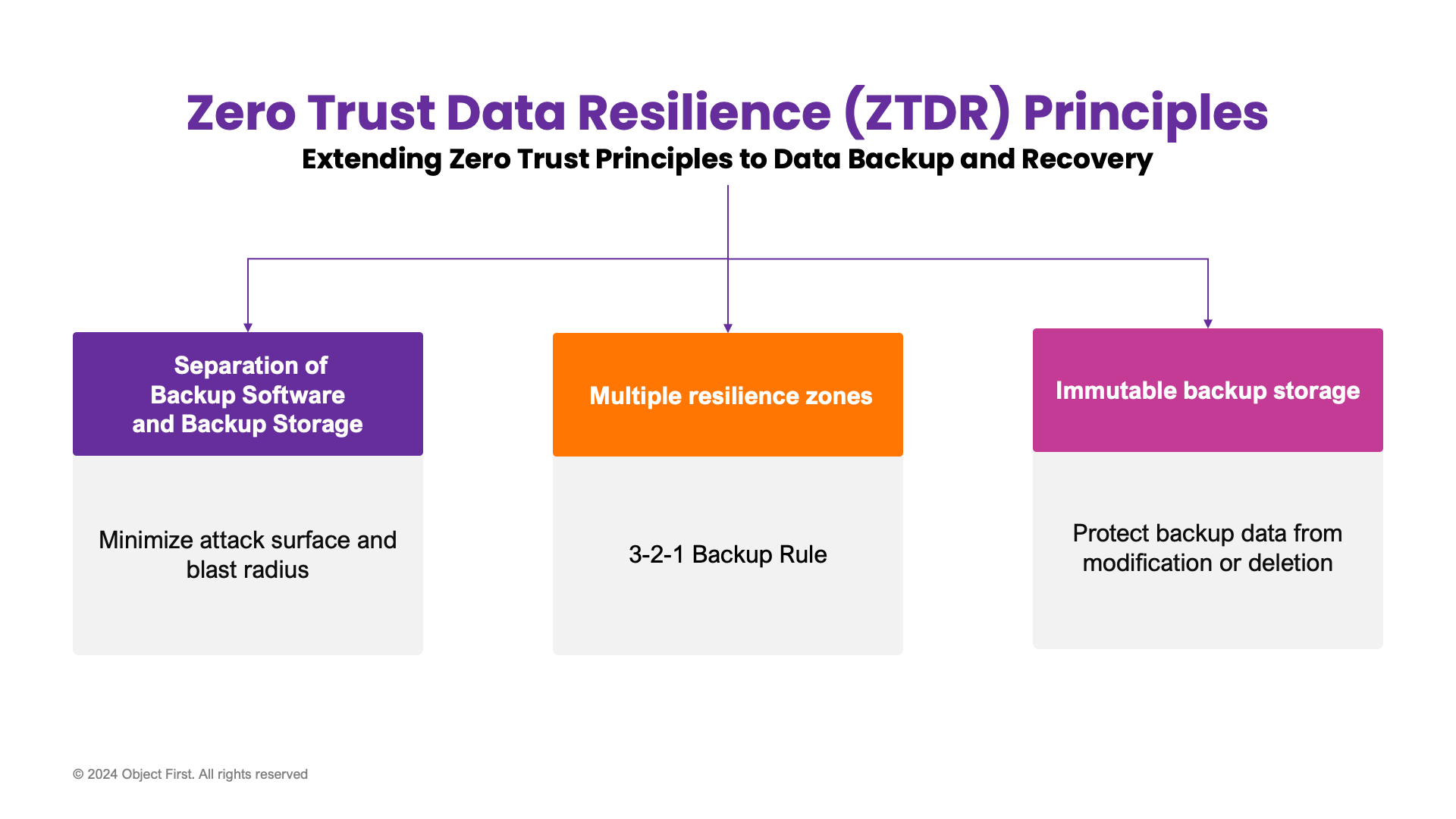

En el blog #1 de esta serie, hemos delineado los principios de Zero Trust e introducido el nuevo Zero Trust Data Resilience (ZTDR) (ZTDR). El modelo y la arquitectura ZTDR han sido desarrollados en colaboración entre Veeam y Numberline Security. Extiende los principios del Modelo de Madurez de Zero Trust de CISA con los siguientes principios que cubren la copia de seguridad y recuperación de datos empresariales (ver Figura 1):

- Segmentación — Separación del Software de Copia de Seguridad y Almacenamiento de Copia de Seguridad para hacer cumplir el acceso de menor privilegio, así como para minimizar la superficie de ataque y el radio de explosión.

- Múltiples zonas de resiliencia de datos o dominios de seguridad para cumplir con la Regla de Copia de Seguridad 3-2-1 y asegurar una seguridad en múltiples capas.

Almacenamiento de copia de seguridad inmutable para proteger los datos de copia de seguridad de modificaciones y eliminaciones. Cero acceso a root y al sistema operativo, protegiendo contra atacantes externos y administradores comprometidos, es un requisito indispensable como parte de la verdadera inmutabilidad.

Figura 1: Principios fundamentales de ZTDR

En este blog, #2 de la serie, examinaremos en profundidad los tres (3) principios de Zero Trust Data Resilience (ZTDR).

Principio #1: Segmentación del Software de Copia de Seguridad y Almacenamiento de Copia de Seguridad

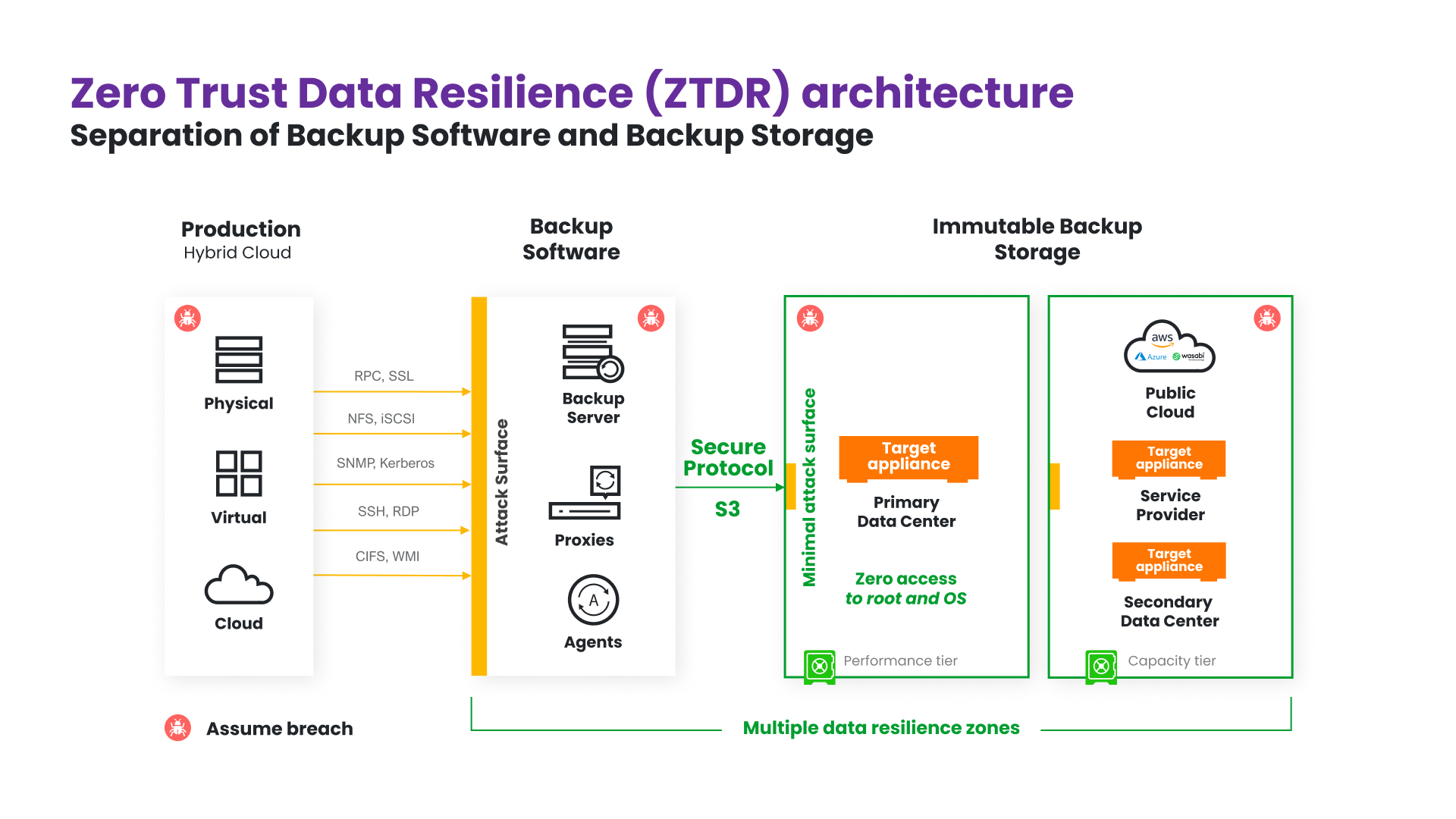

La infraestructura de copia de seguridad tiene inherentemente una gran superficie de ataque, requiriendo acceso de lectura y escritura a sistemas de producción a través de todas las aplicaciones empresariales y fuentes de datos tanto en entornos locales como en la nube híbrida. Para mitigar este riesgo, Zero Trust Data Resilience (ZTDR) requiere que la infraestructura de copia de seguridad esté segmentada en múltiples zonas de resiliencia o dominios de seguridad — como Software de Copia de Seguridad, Almacenamiento Primario de Copia de Seguridad y Almacenamiento Secundario de Copia de Seguridad – cada uno con su acceso de menor privilegio, superficie de ataque reducida y radio de explosión mínimo. En este caso, el Software de Copia de Seguridad puede aún tener una superficie de ataque expuesta, pero el Almacenamiento de Copia de Seguridad tendrá una superficie de ataque mínima. Esto se logra utilizando control de acceso de Zero Trust y un protocolo de comunicación seguro como S3 sobre HTTPS para minimizar el riesgo de penetración al componente de Almacenamiento de Copia de Seguridad (ver Figura 2).

Figura 2: Arquitectura ZTDR

Principio #2: Múltiples Zonas de Resiliencia de Datos

Un concepto central de Zero Trust para redes es la microsegmentación para dividir los perímetros de seguridad en zonas más pequeñas, para hacer cumplir el acceso de menor privilegio y reducir el radio de explosión de cualquier zona comprometida y el movimiento lateral de un atacante. Para ZTDR, este concepto se puede aplicar utilizando zonas de resiliencia de datos. Las zonas de resiliencia separan el almacenamiento de copia de seguridad e aíslan el plano de control de almacenamiento del software de copia de seguridad y su plano de control. Esto proporciona una línea crítica de demarcación que asegura la supervivencia de los datos de copia de seguridad incluso en el caso de que el software de copia de seguridad esté comprometido. Esto puede suceder por múltiples razones, incluyendo actores internos malintencionados. Un sistema de copia de seguridad debe asegurar que los datos de copia de seguridad puedan ser recuperados de manera simple y rápida desde una instalación limpia del software de copia de seguridad. Múltiples zonas de resiliencia de datos protegen la eficacia de la estrategia de seguridad en múltiples capas y su cumplimiento con la Regla de Copia de Seguridad 3-2-1.

Regla de Copia de Seguridad 3-2-1

- Al menos tres (3) copias de datos, incluyendo datos de producción.

- Al menos dos (2) copias de datos de copia de seguridad en almacenamiento inmutable en zonas de resiliencia separadas.

- Al menos una (1) copia fuera del sitio.

Principio #3: Almacenamiento de Copia de Seguridad Inmutable

Según ZTDR, los datos respaldados también deben ser inmutables para que incluso en el caso de un ataque de ransomware, los datos respaldados no puedan ser modificados o eliminados. La resiliencia de los datos se puede maximizar proporcionando a los clientes un conjunto de destino endurecido, almacenamiento inmutable, configurado en modo de cumplimiento con cero acceso al sistema operativo o cuenta de root. Este almacenamiento puede incluir soluciones y protocolos específicos del proveedor y protocolos estándar de la industria como S3 utilizados por Object First.

Inmutabilidad y Seguridad Nativa de S3

- S3 proporciona la inmutabilidad de almacenamiento más confiable estándar de la industria, seguridad, IAM y protocolo de comunicación seguro.

Diseño y Arquitectura Abiertos

- El Diseño y la Arquitectura Abiertos son uno de los principios fundamentales de la seguridad de TI en general. Utilizar el protocolo S3 estándar de la industria se alinea bien con este principio.

Conclusión

Un sistema de copia de seguridad y recuperación de datos bien arquitectado incluirá segmentación entre las capas de Software de Copia de Seguridad y Almacenamiento de Copia de Seguridad. Este es el principio principal de ZTDR y se deriva directamente del principal principio de Zero Trust de segmentación de acceso. Esta segmentación es crítica para mantener la resiliencia, inmutabilidad y flexibilidad que las empresas necesitan. Reduce la superficie de ataque y asegura una seguridad en múltiples capas, reduciendo drásticamente el riesgo de violación de datos.