Was ist Syslog und woher kommt es?

Syslog (System Logging Protocol) ist ein Verfahren zur Übertragung wichtiger Systeminformationen an zentrale Sammlungssysteme. Es ermöglicht Administratoren, den Status und die Gesundheit ihrer Umgebungen und Anwendungen effektiv zu überwachen. Im Gegensatz zu SNMP, das einen starreren Rahmen hat, bietet Syslog eine größere Flexibilität bei der Überwachung eines breiteren Spektrums von Ereignissen und der Berücksichtigung weniger vorhersehbarer Szenarien.

Syslog hat eine lange Geschichte und wurde 1980 von Eric Allman im Rahmen des Sendmail-Projekts der Welt vorgestellt. Es gewann schnell an Popularität und hat weiterhin eine weitreichende Anziehungskraft.

Das ursprüngliche RFC 3164 wurde 2001 mit RFC 5424 aktualisiert, das weiterhin der heute verwendete Standard ist.

Veeams Perspektive

Beginnend mit Version 12.1 unterstützt Veeam nun das Senden von Syslog-Nachrichten. Diese Funktion ermöglicht es Ihnen, Linux-Protokolle an einen Protokollsammler zu exportieren, was die Ansicht und Analyse erleichtert.

Was genau ist eine Syslog-Nachricht und wie sieht sie aus?

Eine Syslog-Nachricht hat gemäß RFC 5424 zahlreiche Felder und Werte:

- PRI (Priorität): Kombination aus Facility und Schweregrad

- VERSION: Protokollversionsnummer

- TIMESTAMP: Datum und Uhrzeit des Ereignisses

- HOSTNAME: Quell-Hostnamen

- APP-NAME: Name der Anwendung, die die Nachricht generiert

- PROCID: Prozess-ID

- MSGID: Identifikator für den Nachrichtentyp

- STRUCTURED-DATA: Schlüssel-Wert-Paare, die zusätzlichen Kontext bieten

- MSG: Freiform-Nachrichtentext

Es ist jedoch wichtig zu beachten, dass nicht jedes Feld ausgefüllt sein muss, da bestimmte Felder leer bleiben oder je nach spezifischem Kontext oder verwendetem Protokollierungssystem weggelassen werden können. Das macht Syslog für Entwickler so attraktiv.

Schweregrade

Syslog bietet auch eine Reihe von Schweregraden, einschließlich:

0 Notfall (emerg): System ist unbrauchbar

- Beispiel: Vollständiger Systemausfall, Kernel-Panik

1 Alarm (alert): Sofortige Maßnahmen erforderlich

- Beispiel: Datenbankbeschädigung, Verlust der Systemsicherheit

2 Kritisch (crit): Kritische Bedingungen

- Beispiel: Hardwarefehler, Anwendungsbestandteil nicht verfügbar

3 Fehler (err): Fehlerbedingungen

- Beispiel: Anwendungsfehler, fehlgeschlagene Prozessoperationen

4 Warnung (warning): Warnbedingungen

- Beispiel: Ressource nähert sich der Kapazitätsgrenze, Dienstverschlechterung

5 Hinweis (notice): Normale, aber signifikante Bedingungen

- Beispiel: Dienst startet/stoppt, Konfigurationsänderungen

6 Informativ (info) - Informationsnachrichten

- Beispiel: Regelmäßige Betriebsereignisse, erfolgreiche Operationen

7 Debug (debug): Debug-Level-Nachrichten

- Beispiel: Detaillierte Fehlersuche-Informationen, Entwicklungsprotokolle[SB1]

Hinweis: Die sichtbare Nachricht in der Konsole enthält möglicherweise nicht diese Schweregrade.

Wie eine Syslog-Nachricht ausgelöst wird

In diesem Abschnitt erklären wir, wie man eine Syslog-Nachricht auslöst und ihren Empfang auf einem Syslog-Server überprüft. Durch das Ausführen des Befehls ‘sudo ls’ auf dem Linux-Server podman01 wird ein Syslog-Alarm an den Syslog-Server s3tester01 gesendet. Wir erläutern die Informationen, die in der Syslog-Nachricht enthalten sind, einschließlich des Zeitstempels, des Hostnamens, der Prozess-ID und der durchgeführten Aktion. ‘Sudo’ ermöglicht es einem regulären Benutzer, bestimmte Befehle vorübergehend mit Superuser- (Root-) Rechten auszuführen, anstatt eine vollständige Root-Sitzung zu öffnen. Das bedeutet, dass der Benutzer auf das Ausführen nur eines Befehls gleichzeitig mit erhöhten Berechtigungen beschränkt ist, was zur Aufrechterhaltung der Systemsicherheit beiträgt und eine Sicherheitsnachricht auslöst. Darüber hinaus behandeln wir, wie man überprüft, dass die Nachricht auf dem Syslog-Server empfangen wurde, und zeigen, wie man den Befehl tail verwendet, um Live-Syslog-Einträge zu überwachen.

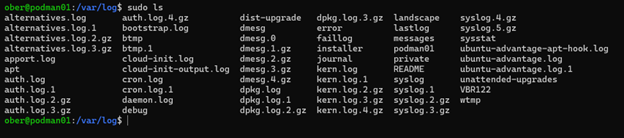

Im Bild unten lösen wir einen Syslog-Alarm aus, der an einen Syslog-Server gesendet wird. Wir verwenden sudo, um eine Syslog-Nachricht auf dem Server podman01 auszulösen, die an den Syslog-Server s3tester01 gesendet wird.

Im Bild unten ist der Befehl ‘sudo ls’ dargestellt.

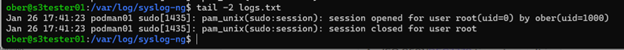

Auf dem Syslog-Server S3tester01 können wir sehen, ob die Nachricht empfangen wurde:

‘tail -2 logs.txt’

Der Linux-Server mit dem Hostnamen podman01 sendet die folgende Syslog-Nachricht, die angibt, dass der ‘sudo’ Befehl ausgeführt wurde:

Jan 26 17:41:23 podman01 sudo[1435]: pam_unix(sudo:session): Sitzung für Benutzer root(uid=0) von ober(uid=1000) geöffnetJan 26 17:28:05 podman01 sshd[1097]: Server hört auf :: Port 22.

Wir können diese Nachricht wie folgt entschlüsseln:

- Zeitstempel: Jan 26 17:41:23

- Hostname: podman01

- Prozess: sudo[1435]

- Nachricht: pam_unix(sudo:session): Sitzung für Benutzer root(uid=0) von ober(uid=1000) geöffnet

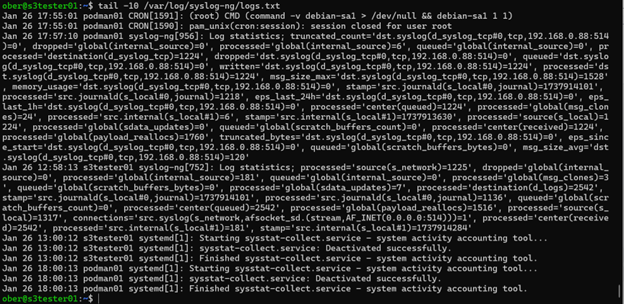

Sie können Live-Syslog-Einträge auf dem empfangenden Syslog-Server mit dem Befehl tail überwachen. Da wir eingehende Syslog-Nachrichten in eine Datei namens logs.txt umleiten, würde ich den folgenden Befehl ausführen, um die letzten 10 Einträge anzuzeigen:

‘tail -10 /var/syslog-ng/logs.txt’

Um die Datei in Echtzeit zu überwachen, kann ich diesen Befehl verwenden:

‘tail -f /var/syslog-ng/logs.txt’

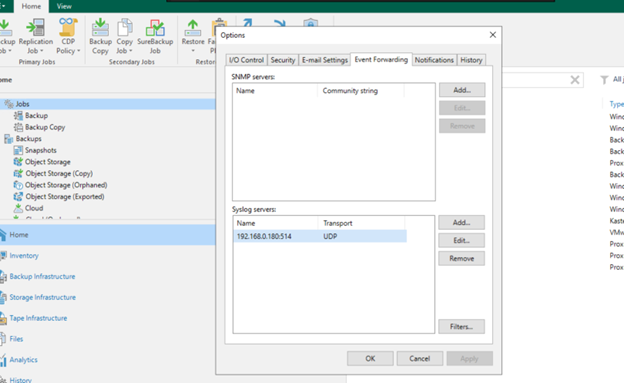

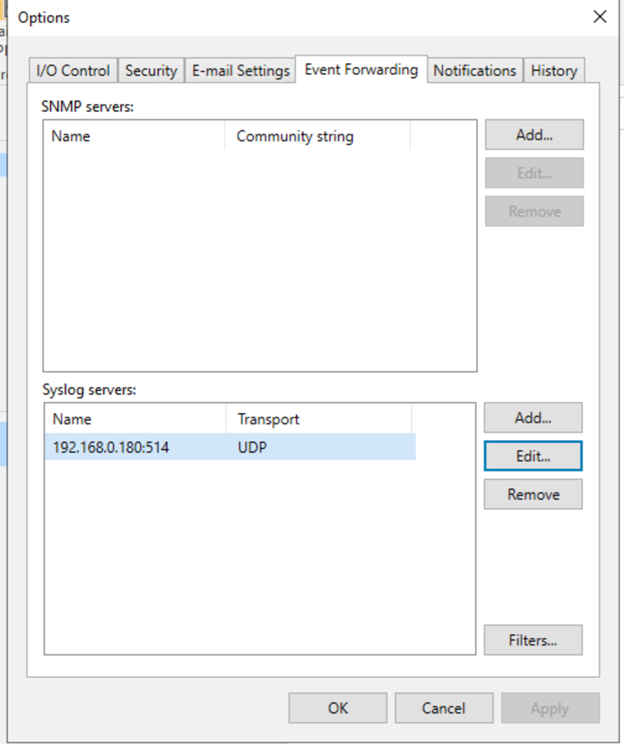

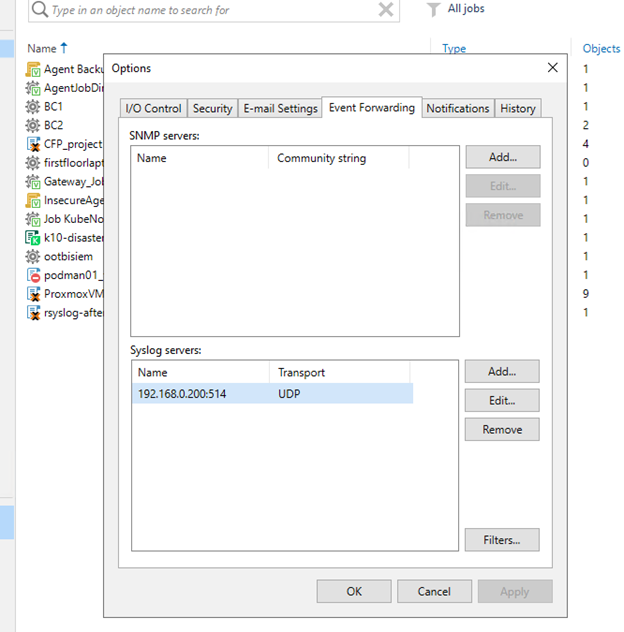

So aktivieren Sie Syslog-Nachrichten in Veeam

In diesem Abschnitt werden wir besprechen, wie Sie die Weiterleitung von Syslog-Nachrichten in Veeam aktivieren, eine Funktion, die in Version 12.1 eingeführt wurde. Durch Befolgen der beschriebenen Schritte können Sie das System so konfigurieren, dass es Syslog-Nachrichten an Ihren gewählten Server sendet, um eine effektive Überwachung der Backup- und Replikationsaktivitäten sicherzustellen.

Um die Weiterleitung zu aktivieren, öffnen Sie das Fenster „Optionen“ und wählen Sie dann die Registerkarte „Ereignisweiterleitung“ aus, wie im folgenden Bild gezeigt.

Fügen Sie innerhalb der Tabelle „Syslog-Server“ Ihren empfangenden Server hinzu.

Hinweis: Sie können nur einen Server hinzufügen.

Sie haben die Wahl zwischen UDP (User Datagram Protocol), TCP (Transmission Control Protocol) oder TLS (Transport Layer Security). Um Ihre Syslog-Nachrichten vertraulich zu halten, nutzen Sie die Nachrichtenverschlüsselung über TLS.

In diesem Fall werden wir unsere Syslog-Nachrichten über UDP an einen Syslog-Server mit der IP 192.168.0.180 senden.

Nachdem Sie auf die Schaltfläche „Übernehmen“ geklickt haben, sehen Sie sofort diese Nachricht:

VBR (Veeam Backup & Replication) sendet eine Testnachricht an Syslog, die bestätigt, dass alles wie erwartet funktioniert.

Dann erhalten Sie eine ähnliche Syslog-Nachricht von Veeam:

2025-01-26T12:24:37.035294-05:00 VBR122 Veeam_MP [categoryId=0 instanceId=40001 InstallationId="d465fd95-7e66-4956-b2d2-41938cce5f34" VbrHostName="vbr122" VbrVersion="12.3.0.310" Version="1" Description="Veeam Backup and Replication service is connected to configuration database: Server name: localhost:5432 Database name: VeeamBackup Authentication: Windows Installation ID: {d465fd95-7e66-4956-b2d2-41938cce5f34}"]

SIEM

Das Senden und Empfangen von Syslog-Nachrichten ist vorteilhaft, aber es ist unpraktisch zu erwarten, dass jemand eine Befehlszeile kontinuierlich überwacht. Um die Vorteile dieses Setups zu maximieren, sollten wir ein Security Information and Event Management (SIEM) System nutzen.

Ein SIEM sammelt, analysiert und korreliert effektiv Daten aus verschiedenen Quellen, wodurch es in der Lage ist, Sicherheitsbedrohungen zu erkennen und darauf zu reagieren. Es gibt zahlreiche SIEM-Lösungen, sowohl Open Source als auch proprietär, die unterschiedlichen Bedürfnissen gerecht werden.

Eine bemerkenswerte Herausforderung bei der Integration von Syslog-Nachrichten mit einem SIEM ist die Notwendigkeit, Warnungen und Einstellungen zu konfigurieren, die auf Ihre spezifische Anwendung zugeschnitten sind. Wenn Sie jedoch Splunk als Ihr SIEM wählen, kann die Veeam APP diesen Prozess erheblich vereinfachen.

Um die Veeam APP für Splunk zu installieren, melden Sie sich bei Ihrem Splunk-Konto an und laden Sie sie von der APP-Seite herunter.

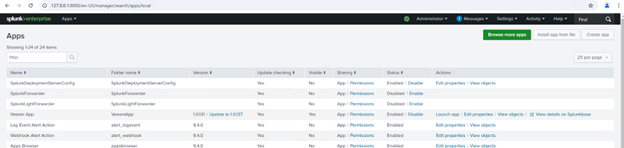

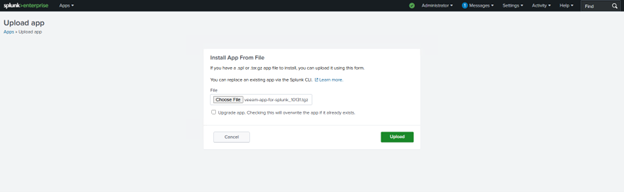

Laden Sie dann die .tgz-Datei im Abschnitt „Apps verwalten“ der Splunk-Weboberfläche hoch, indem Sie auf die Schaltfläche „App aus Datei installieren“ klicken.

Wählen Sie dann Ihre Datei aus und klicken Sie auf die Schaltfläche „Hochladen“.

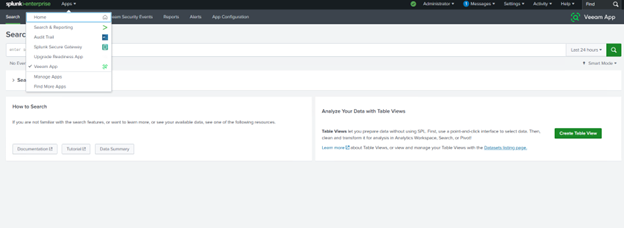

Sobald die App installiert ist, wird Splunk Sie auffordern, die Dienste neu zu starten. Nach dem Anmelden finden Sie die neue Veeam-App bereit zur Verwendung.

In Veeam müssen wir die Syslog-Ereignisweiterleitung konfigurieren, um Daten an unseren Splunk-Server zu leiten.

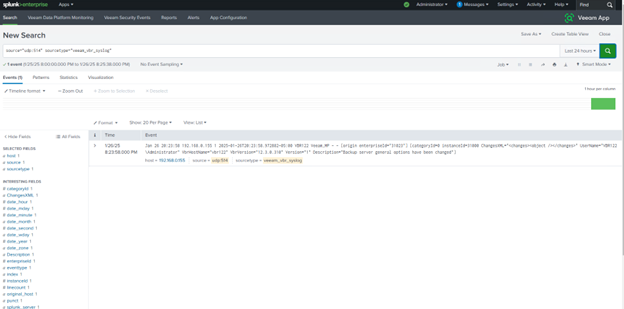

Dies wird die erste Nachricht in Splunk generieren.

Wir haben erst begonnen, die Grundlagen von Syslog und SIEMs zu erkunden, aber ich glaube, dass dies eine ausgezeichnete Grundlage für alle darstellt, um mit der Einrichtung von Syslog-Nachrichten zu beginnen.

Denken Sie daran, dass Sie Probleme nicht angehen können, wenn Sie sich ihrer Existenz nicht bewusst sind.