Centro di Fiducia (Zero) Object First

Quanto Dovresti Fidarti

del tuo Fornitore di Archiviazione?

Se conosci i concetti di Zero Trust, sai già che bisogna presumere una violazione e ridurre l'accesso quando si tratta di persone, processi e tecnologia. Per chiunque si occupi di protezione dei dati, questi concetti sono fondamentali per mantenere al sicuro la propria organizzazione, i dati e i dati dei clienti.

Che tu sia attento alla sicurezza, sano scettico o semplicemente curioso, vogliamo guadagnarci la tua fiducia e ci impegniamo sinceramente a aiutare la nostra comunità a migliorare la propria sicurezza, indipendentemente dall'uso delle nostre soluzioni.

Nel Centro di Fiducia Object First troverai informazioni trasparenti sulle nostre pratiche di conformità, privacy e sicurezza.

Se hai domande o dubbi, contattaci a [email protected].

Introduzione allo Zero Trust

Assumi la violazione!

Probabilmente hai sentito parlare del Zero Trust recentemente, ma se non l'hai fatto, ecco un'introduzione in due frasi:

Zero Trust è un principio di sicurezza basato sul non fidarsi di alcuna entità — all'interno o all'esterno della rete — per default. L'assunzione costante che si possa essere violati e che si sarà violati in qualsiasi momento crea un livello sano di preparazione che forza la verifica continua dell'identità e dello stato di sicurezza di tutti gli utenti, dispositivi e applicazioni, indipendentemente dalla posizione o dalla connessione di rete.

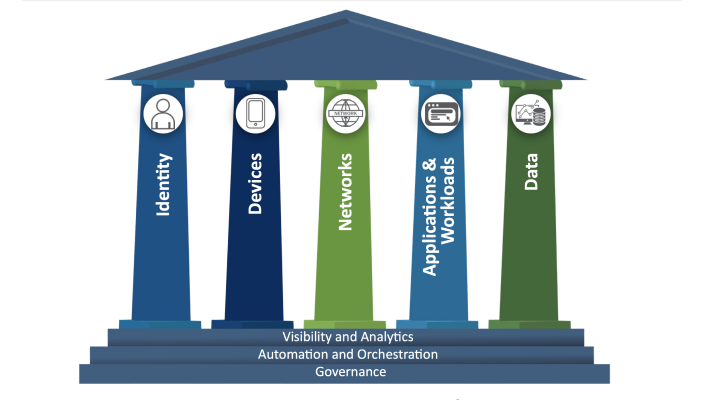

Modello di maturità Zero Trust CISA

Il modello di maturità Zero Trust, sviluppato da agenzie come CISA e NIS2, è diventato lo standard d'oro per la sicurezza del software moderno. Il modello di maturità Zero Trust è un framework che incoraggia un approccio completo alla sicurezza assumendo che nessuna entità sia fidata per default e richiede la verifica continua di tutti gli utenti, dispositivi e applicazioni all'interno di un'organizzazione.

Resilienza dei dati Zero Trust (ZTDR)

Pur essendo una base essenziale, il modello di maturità Zero Trust non considera il software di backup e lo storage come parte del suo framework di copertura. Veeam e Numberline Security hanno pubblicato un documento di ricerca che introduce un nuovo modello chiamato Resilienza dei Dati Zero Trust (ZTDR) per estendere questo concetto al caso di uso del backup e del recupero.

Ciò che è essenziale comprendere da questo sforzo è che Zero Trust e Resilienza dei Dati Zero Trust sono uno sforzo continuo, non un esercizio che puoi completare e poi dimenticare. Il rafforzamento e la sicurezza del software, la gestione delle identità e degli accessi, la formazione sulla sicurezza e la preparazione al disaster recovery devono essere tutti considerati, implementati, testati e costantemente aggiornati come un processo continuo. Implementare una strategia di Resilienza dei Dati Zero Trust può sembrare scoraggiante, ma inizia semplicemente comprendendo i tre pilastri di ZTDR:

-

Segmentazione — Separazione del software di backup e dello storage di backup per applicare l'accesso minimo privilegiato e ridurre la superficie di attacco e il raggio di esplosione.

-

Più zone di resilienza dei dati o domini di sicurezza per rispettare la Regola di Backup 3-2-1 e garantire una sicurezza multilivello.

-

Storage di backup immutabile per proteggere i dati di backup da modifiche e cancellazioni. Zero accesso a root e OS, proteggendo contro attacchi esterni e amministratori compromessi, è un must per una vera immutabilità.

Invitiamo tutti a leggere l'intero documento di ricerca per comprendere completamente la necessità di affrontare in modo proattivo le lacune critiche nelle infrastrutture di backup.

Zero Trust Data Resilience definisce le migliori pratiche per proteggere il software di backup e lo storage di backup, e Ootbi è stato progettato con queste pratiche sin dalle prime fasi di sviluppo. Un concetto significativo di qualsiasi modello di fiducia è fare il lavoro in modo sicuro ed efficiente. Mentre la sicurezza è importante per molti, spesso non è una priorità principale quando si tratta di storage di backup. Questo non è il caso di Object First Ootbi.

Sicurezza Operativa

Progettazione del prodotto

Quando abbiamo progettato Ootbi, volevamo creare qualcosa che fosse non solo sicuro, semplice e potente, ma che operasse completamente in modo indipendente da Veeam senza la necessità di supervisione amministrativa, politiche di sicurezza personalizzate o ottimizzazioni aggiuntive. Questa mentalità di progettazione evidenzia l'importanza di separare lo storage di backup dal software di backup; il formato dell'appliance di Ootbi ci ha permesso di ridurre la superficie di attacco e costruire qualcosa che aiuti a creare accesso alla rete definito con attenzione, tutto configurato di default:

- Livello 1:

Storage progettato per funzionare con backup immutabili - Software di storage oggetti personalizzato ottimizzato per le ultime best practice di sicurezza, progettato per Veeam.

- Livello 2:

Un sistema operativo Linux rinforzato che è pre-configurato e sicuro per garantire una postura di sicurezza di base. Ancora più importante, neghiamo l'accesso degli utenti al root, al sistema operativo e allo storage oggetti per mantenere un approccio Zero Trust a privilegi minimi.

- Livello 3:

Fattore di forma hardware bloccato significa che la distruzione fisica è l'unico modo per danneggiare i dati. Senza accesso fisico, i dati immutabili sull'appliance rimangono impenetrabili.

Superficie di attacco minimizzata

L'approccio a strati ci consente di adattare ulteriormente il nostro ambiente operativo per concentrarci esplicitamente sul garantire che la sicurezza sia sempre la nostra priorità principale. Anche quando il tuo ambiente viene violato:

- Non è possibile installare software aggiuntivo sul dispositivo.

- Ootbi monitora continuamente i cambiamenti di configurazione.

- L'approccio “Fail to ban” significa che tentativi di accesso non riusciti continueranno a bloccare il sistema, e gli amministratori verranno notificati via email.

Un altro modo in cui riduciamo la superficie di attacco è tramite aggiornamenti verificati forniti direttamente da Object First. Gli aggiornamenti del kernel e del software sono curati da Object First e procurati direttamente dai server Object First. Se non proviene direttamente da noi, non funzionerà con la tua appliance Ootbi.

Sicurezza dei Prodotti

Come menzionato nella sezione Zero Trust, Ootbi è stato costruito attorno ai principi di Zero Trust Data Resiliency. Grazie al nostro fattore di forma hardware, siamo intrinsecamente separati dallo storage di backup, che è sicuro di default. Manteniamo sempre la nostra sicurezza attraverso test e aggiornamenti proattivi.

Sicuro per default, sicuro sempre

Poiché siamo Zero Trust, non ci fidiamo di alcuna entità per default, anche se è all'interno del perimetro di rete. Sfruttiamo i principi di Zero Trust per garantire che il tuo sistema sia sicuro in ogni stato operativo e di servizio. Il nostro sistema è progettato per monitorare continuamente configurazioni e impostazioni di sicurezza, ripristinando automaticamente il loro stato previsto se si verificano modifiche. Questa postura proattiva garantisce che il tuo sistema rimanga resiliente alle minacce in evoluzione.

Il nostro impegno per la sicurezza si estende al controllo degli accessi. Facciamo un passo audace tenendo disabilitato SSH per default, concedendo accesso solo tramite una limitata interfaccia utente testuale (TUI) quando necessario. L'accesso root via SSH o altro è vietato, fornendo ulteriore protezione contro accessi non autorizzati.

Difesa contro gli insider

La protezione contro gli insider non riguarda solo la protezione contro attori malintenzionati, ma anche la prevenzione di errori onesti. Ootbi è progettato per rilevare e prevenire entrambi, garantendo che il tuo sistema rimanga sicuro da ogni angolazione. Qualsiasi tentativo di accesso o modifica non autorizzato viene registrato e notificato, e gli amministratori sono avvisati immediatamente. Questo livello di sorveglianza e controllo aiuta a mantenere una difesa forte contro gli attacchi interni, riducendo il rischio di danni involontari o intenzionali al sistema.

Sicurezza tramite segmentazione

Seppur ti incoraggiamo a gestire la sicurezza fisica, Ootbi si fa carico della protezione dei tuoi beni digitali. Incorporiamo i principi di Fiducia e Sicurezza di Veeam per darti maggiore tranquillità. Utilizzare Ootbi come destinazione per i backup di configurazione criptati significa che il recupero è sempre possibile, anche se il software di backup viene compromesso. I dati criptati di Veeam rimarrebbero criptati anche nel caso in cui i dati fossero stati esfiltrati.

Proteggiamo le comunicazioni con HTTPS/TLS, mitigando i problemi di disallineamento temporale. Ciò significa che ogni aspetto dell'integrazione tra Veeam e Ootbi è protetto, il che aiuta ulteriormente a separare e creare ulteriori vettori di recupero nei casi peggiori.

Uno sforzo continuo

Il nostro impegno per la sicurezza continua è incrollabile. I test di sicurezza esterni garantiscono che restiamo sempre un passo avanti rispetto alle minacce emergenti.

Recentemente, abbiamo coinvolto l'esperienza del NCC Group, un team di esperti di cybersecurity, per condurre test di penetrazione completi sull'appliance Ootbi e sul suo software per aiutarci a identificare e risolvere i rischi non ancora scoperti. Leggi il rapporto completo qui.

Sicuro per design

L'impegno CISA Secure by Design incoraggia le organizzazioni a integrare le misure di sicurezza fin dall'inizio, incorporandole profondamente nei loro processi di progettazione e sviluppo per migliorare la loro postura complessiva di cybersecurity. Object First ha firmato l'impegno CISA Secure by Design e ha pubblicato i progressi compiuti nell'adempiere ai sette passi delineati nell'impegno qui.

Privacy e Conformità

In Object First, la conformità si fonde con la credibilità. Comprendiamo l'importanza fondamentale di aderire alle normative e siamo orgogliosi di garantire ai nostri clienti che le nostre pratiche sono in linea con i più rigorosi standard.

Object First è:

Conforme alla CCPA:

La CCPA (California Consumer Privacy Act) garantisce ai consumatori in California il diritto di sapere quali informazioni personali vengono raccolte su di loro, il diritto di cancellare le informazioni personali detenute dalle aziende e il diritto di opporsi alla vendita delle loro informazioni personali.

Conforme al GDPR:

Il GDPR (General Data Protection Regulation) migliora la protezione dei dati personali per gli individui all'interno dell'Unione Europea, concedendo loro un maggiore controllo sulle loro informazioni personali attraverso diritti come l'accesso, la rettifica, la cancellazione e il diritto di opporsi al trattamento dei dati.

Segnalazione delle Vulnerabilità

In Object First, attribuiamo grande valore alla sicurezza e all'integrità dei nostri sistemi. Per questo motivo, abbiamo implementato un processo robusto di segnalazione delle vulnerabilità che sottolinea il nostro impegno ad agire in modo responsabile e tempestivo quando vengono individuati rischi per la sicurezza. Prendiamo molto sul serio qualsiasi segnalazione, riconoscendo i contributori che scoprono vulnerabilità come partner vitali nel nostro continuo sforzo di proteggere e migliorare le nostre offerte.

Il nostro team di esperti analizza ogni segnalazione per garantire che vengano adottate le misure appropriate per affrontare e mitigare le vulnerabilità. Il nostro obiettivo è risolvere i problemi rapidamente e favorire un ambiente di trasparenza e fiducia con i nostri clienti, apprezzando il loro ruolo cruciale nell'aiutarci a mantenere i più alti standard di sicurezza.

Se hai trovato una vulnerabilità o desideri contattarci per una preoccupazione, leggi il nostro Politica di Segnalazione delle Vulnerabilità e contattaci a [email protected].