Zero Trust e Backup e Ripristino dei Dati Aziendali

Il modello Zero Trust rappresenta le attuali migliori pratiche per le organizzazioni che cercano di proteggere e garantire i propri dati e affari. Tuttavia, questo modello non è stato applicato in modo sostanziale al backup e al recupero dei dati. La società di consulenza Zero Trust Numberline Security e Veeam hanno recentemente collaborato a una ricerca per colmare questa lacuna e ridurre il rischio per le organizzazioni che cercano di evolversi oltre la sicurezza perimetrale. La loro ricerca ha portato al nuovo modello di Resilienza dei Dati Zero Trust (ZTDR).

La Resilienza dei Dati Zero Trust si basa sul Modello di Maturità Zero Trust della Cybersecurity and Infrastructure Security Agency (CISA) come fondamento, estendendo i suoi principi al backup e al recupero dei dati. Il framework di Resilienza dei Dati Zero Trust è una guida pratica per i team IT e di Sicurezza per migliorare la protezione dei dati, ridurre il rischio di sicurezza e migliorare la resilienza informatica di un'organizzazione.

Questa serie di blog fornisce una panoramica olistica del ZTDR e aiuta a comprendere perché dovrebbe essere implementato in ogni architettura di backup e recupero.

Principi Zero Trust

Zero Trust è un paradigma di sicurezza che sostituisce l'approccio di sicurezza basato su perimetro, più tradizionale e sempre meno efficace. Zero Trust è adottato come standard di sicurezza IT di eccellenza dal governo degli Stati Uniti e dalle imprese di tutto il mondo.

Zero Trust è universalmente applicabile a organizzazioni che operano on-premises, nel cloud e in ambienti ibridi, e a imprese di diverse dimensioni e settori.

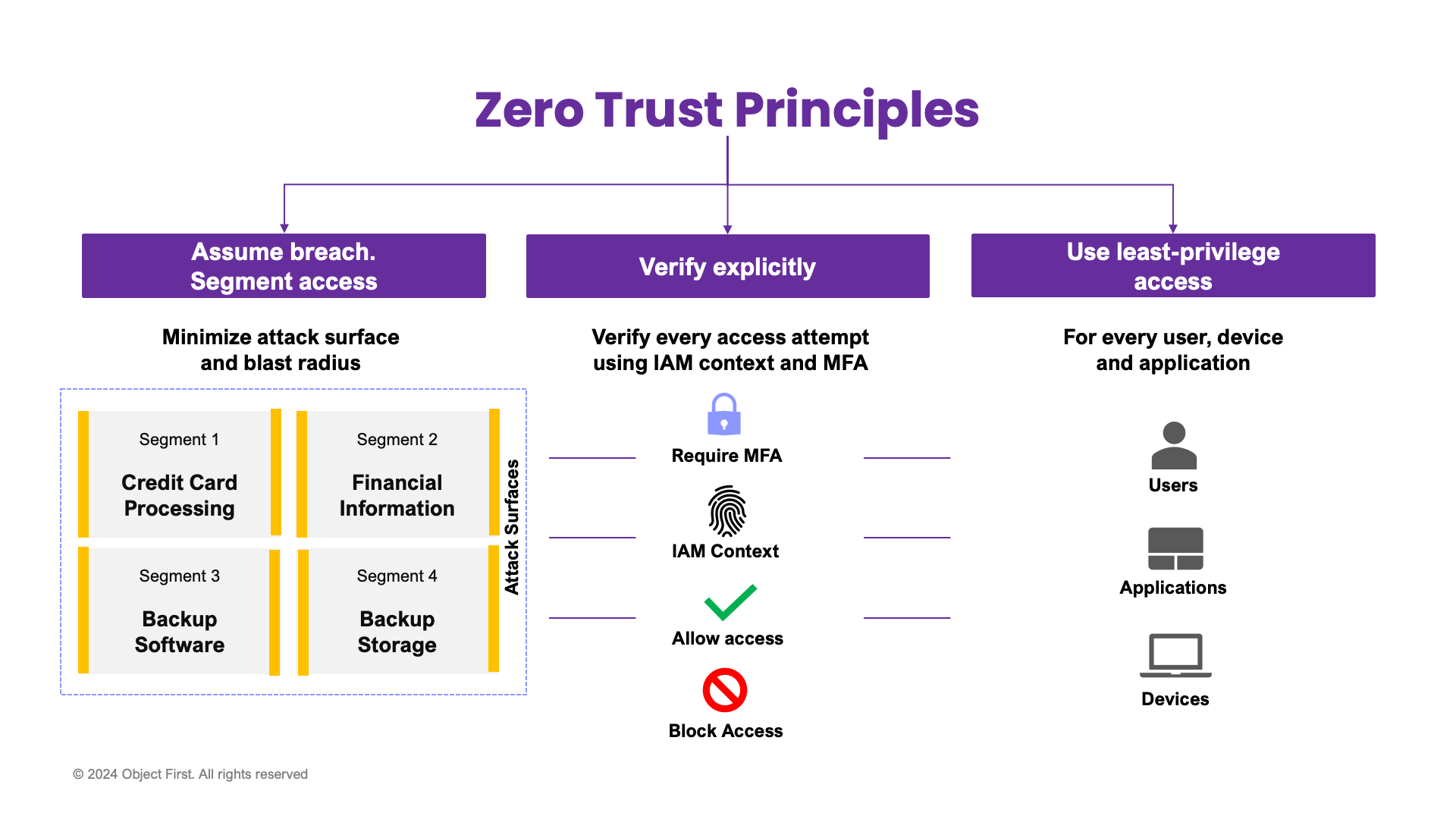

I principi principali di Zero Trust includono:

- Assumere una violazione. Segmentare l'accesso ai dati più critici per ridurre la superficie di attacco e il raggio d'azione.

- Verificare esplicitamente. Autenticare e autorizzare sempre sfruttando il contesto di Identity and Access Management (IAM) (posizione, tempo, ecc.) e una forte autenticazione basata su MFA.

Utilizzare l'accesso con il minor privilegio per ogni utente, dispositivo e applicazione.

Inoltre, Zero Trust richiede visibilità e analisi della sicurezza continue, automazione e orchestrazione, e governance per la gestione del ciclo di vita dei dati.

Figura 1: Principi Zero Trust

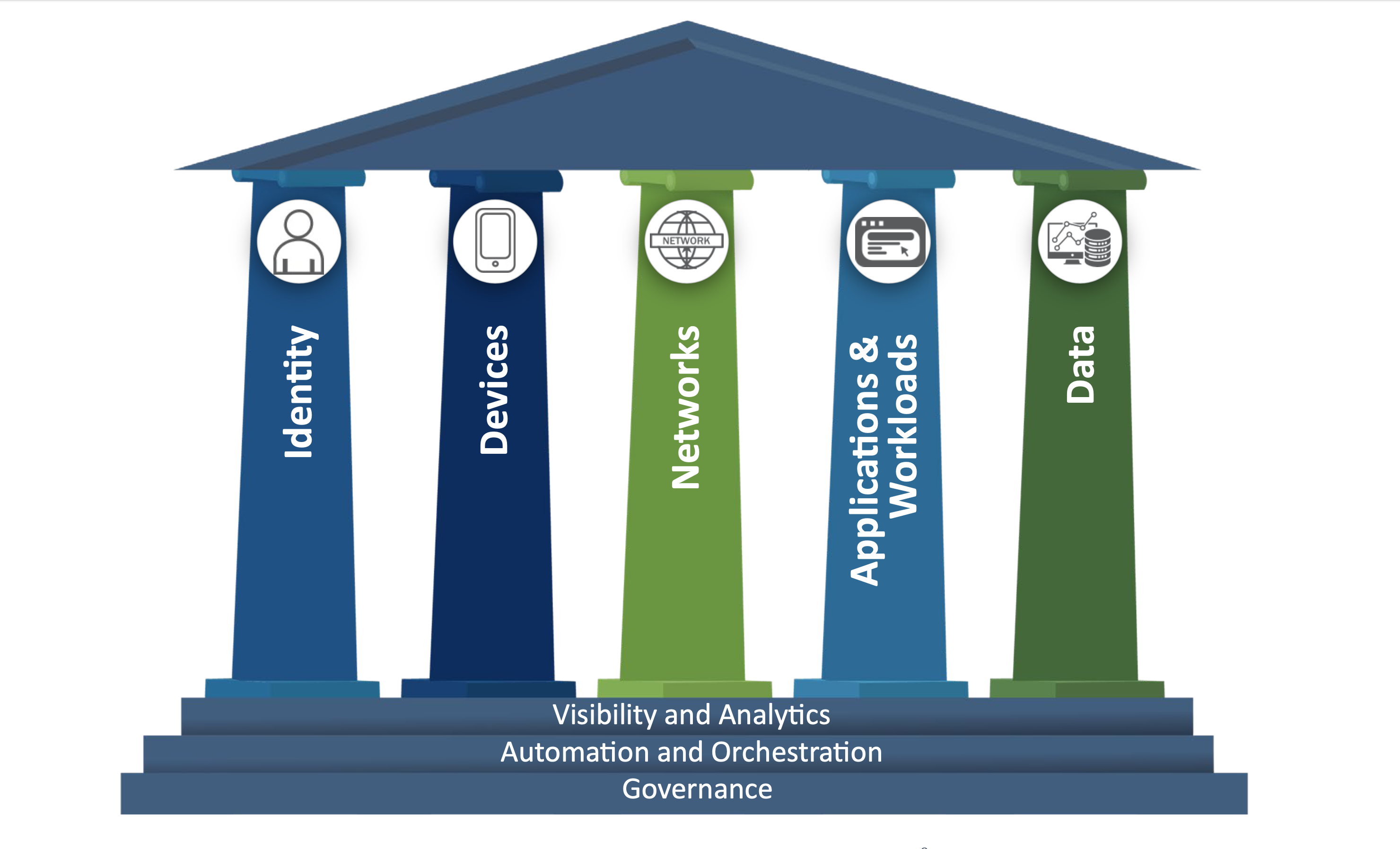

Il Modello di Maturità Zero Trust - il framework standard per l'applicazione di Zero Trust

Il framework standard de facto per analizzare Zero Trust è il Modello di Maturità Zero Trust della CISA, rappresentato nella Figura 2, che definisce cinque pilastri fondamentali: Identità, Dispositivi, Reti, Applicazioni & Carichi di lavoro, e Dati. Definisce anche tre capacità trasversali: Visibilità e Analisi, Automazione e Orchestrazione, e Governance.

Figura 2: Modello di Maturità Zero Trust

Limitazioni del Modello di Maturità Zero Trust

All'interno del pilastro Dati del suo Modello di Maturità Zero Trust, la CISA identifica cinque ulteriori funzioni:

- Gestione dell'Inventario dei Dati.

- Categorization dei Dati.

- Disponibilità dei Dati.

- Accesso ai Dati.

- Crittografia dei Dati.

Tuttavia, il modello Zero Trust della CISA è silenzioso riguardo ai requisiti e ai livelli di maturità per i sistemi di backup e recupero dei dati. Poiché quest'area è così essenziale per la riservatezza, l'integrità e la disponibilità delle imprese, riteniamo che questa lacuna debba essere affrontata.

Per affrontare questo problema, Veeam e Numberline hanno introdotto la Resilienza dei Dati Zero Trust, che include principi, un'architettura di riferimento e un nuovo insieme di capacità per il Modello di Maturità Zero Trust.

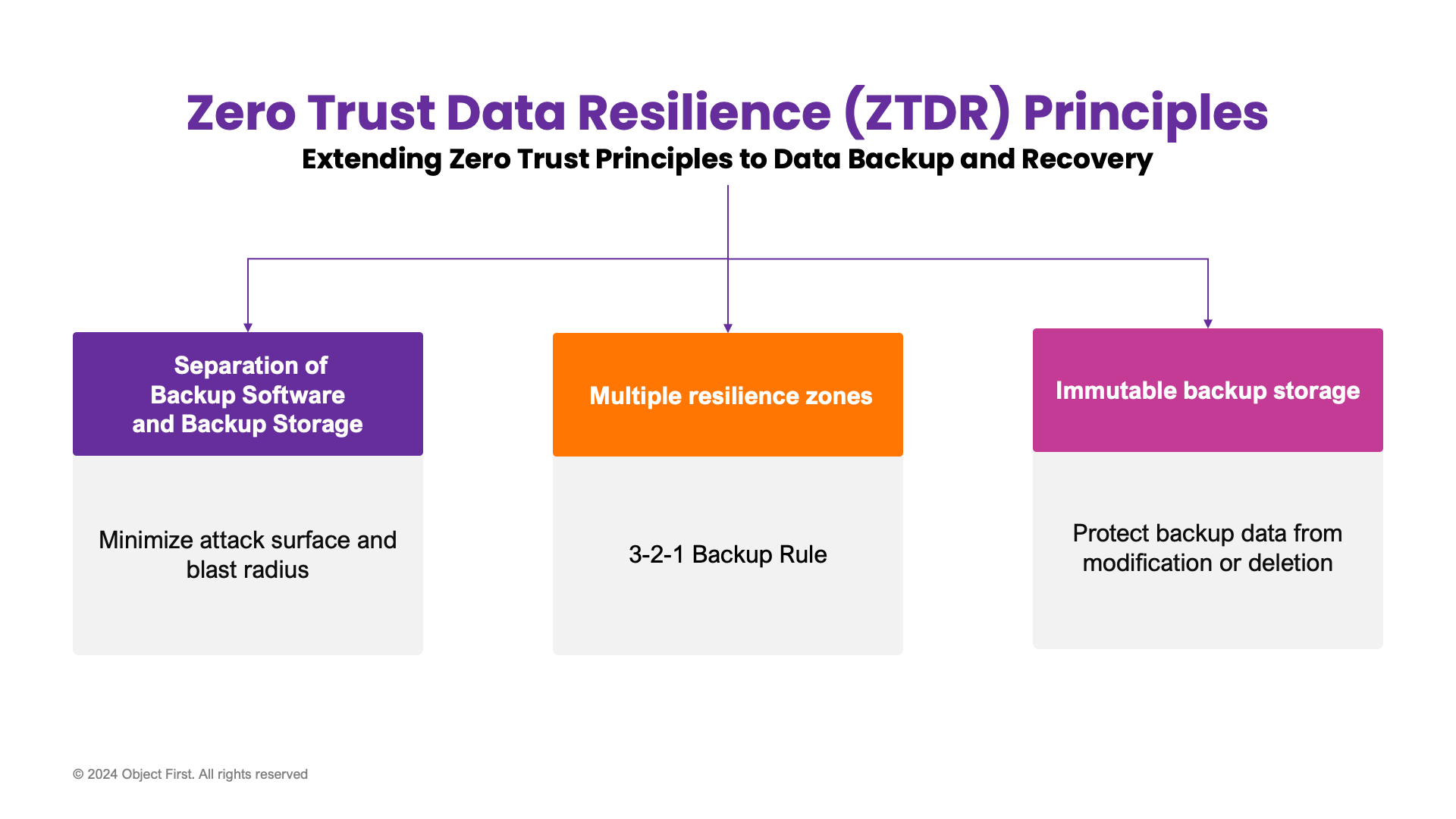

Principi della Resilienza dei Dati Zero Trust (ZTDR)

La ricerca sulla Resilienza dei Dati Zero Trust introduce i seguenti principi ZTDR che estendono Zero Trust al Backup e Recupero dei Dati:

- Segmentazione — Separazione del Software di Backup e dello Storage di Backup per applicare l'accesso con il minor privilegio, oltre a minimizzare la superficie di attacco e il raggio d'azione.

- Zone di resilienza dei dati multiple o domini di sicurezza per conformarsi alla Regola di Backup 3-2-1 e garantire una sicurezza multilivello.

- Storage di backup immutabile per proteggere i dati di backup da modifiche e cancellazioni. Zero accesso a root e OS, proteggendo contro attaccanti esterni e amministratori compromessi è un requisito fondamentale come parte della vera immutabilità.

Figura 3: Principi ZTDR

La Resilienza dei Dati Zero Trust (ZTDR) è l'architettura di backup più recente e sicura che estende i principi del ZTMM per affrontare il caso d'uso del backup e del recupero.

Adottando il ZTDR, le organizzazioni avranno un percorso chiaro e concreto per rafforzare la propria postura di sicurezza. Ciò significa operazioni più efficienti e allineamento tra i team IT e di sicurezza, portando infine a un recupero più rapido e sicuro.

Questa serie di blog approfondisce ulteriormente i principi del ZTDR.