Le cinque principali tendenze del ransomware guidate dall'IA del 2025

Nel 2025, gli attacchi ransomware basati su AI sono diventati più rapidi, più mirati e più difficili da rilevare, grazie a strumenti potenziati dall'AI che automatizzano tutto, dall'intrusione all'estorsione. Il risultato è che un numero crescente di organizzazioni sta affrontando violazioni dei dati che non si aspettava.

Una bomba a orologeria per le violazioni dei dati

Cyber Management Alliance definisce l'AI una “bomba a orologeria per le violazioni dei dati" a seguito della pubblicazione di un rapporto Varonis di luglio 2025 che rivela che il 99% delle organizzazioni lascia esposti dati sensibili attraverso servizi cloud, strumenti di collaborazione e assistenti AI. Questo livello di vulnerabilità significa che anche un singolo prompt, sia esso intenzionale o meno, potrebbe risultare in una grave violazione dei dati.

OpenAI ha già chiuso diversi account ChatGPT collegati a hacker sponsorizzati dallo stato provenienti da paesi come Cina, Russia, Corea del Nord, Iran e Filippine. Questi account sono stati utilizzati per sviluppare malware, condurre campagne di influenza e persino realizzare truffe di assunzione.

In questo documento, troverai le cinque principali tendenze che abbiamo individuato negli attacchi ransomware guidati dall'AI finora quest'anno.

Tendenza #1: Più attori e più strumenti nel mercato del Ransomware-as-a-Service (RaaS)

Per dirla semplicemente, il Ransomware-as-a-Service (RaaS) è un servizio che affitta pacchetti ransomware per uso temporaneo. Invece di costruire i propri strumenti da zero, gli attaccanti possono ora noleggiare kit ransomware pronti all'uso dai sviluppatori. Questi kit spesso vengono forniti con guide per l'utente, canali di supporto e accordi di condivisione dei profitti. Questo modello di business abbassa la barriera all'ingresso, consentendo ai criminali meno tecnici di lanciare attacchi con uno sforzo minimo.

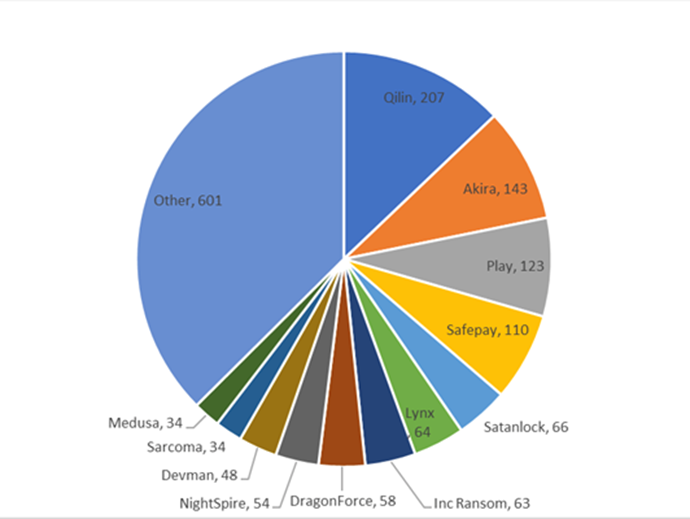

Secondo Check Point Research, l'ecosistema RaaS non è più dominato da pochi gruppi principali. È ora frammentato, con team più piccoli e operatori indipendenti che utilizzano questi kit per gestire le proprie campagne. Questo cambiamento ha portato a una maggiore varietà di stili di attacco e a incidenti più frequenti.

L'AI sta rendendo queste operazioni ancora più efficienti. Gli attaccanti la utilizzano per automatizzare compiti come il leak di dati rubati, la creazione di siti web di supporto falsi e l'inondazione delle caselle di posta e delle linee telefoniche delle vittime per aumentare la pressione. La combinazione di strumenti ransomware facilmente accessibili e tattiche guidate dall'AI sta alimentando un aumento degli attacchi ransomware AI che sono più rapidi, più mirati e più difficili da fermare.

Gruppi Ransomware per Vittime Dichiarate Pubblicamente – Q2 2025. Immagine per gentile concessione di Checkpoint Research.

Tendenza #2: Passaggio dall'Encryption all'Estorsione

Gli attacchi ransomware basati su crittografia sono complessi e rischiosi. Richiedono tempo, risorse e spesso lasciano tracce. Ecco perché gli attaccanti stanno sempre più passando all'estorsione basata sul furto di dati. Invece di bloccare i file, li confiscano e minacciano di pubblicarli a meno che non venga pagato.

Questa strategia è particolarmente efficace contro le aziende senza backup immutabili. Queste organizzazioni sono più facili da sfruttare perché non possono recuperare versioni pulite dei loro dati, rendendole più propense a pagare il riscatto.

Tendenza #3: Intrusioni nel Cloud e Backup Targeting

CrowdStrike riporta un aumento del 136% delle intrusioni nel cloud nella prima metà del 2025 rispetto all'intero 2024. Gli attaccanti stanno attivamente prendendo di mira i sistemi di backup, sapendo che se possono compromettere le opzioni di recupero, guadagnano vantaggio.

L'aumento degli attacchi basati sul cloud è la prova vivente di quanto possa essere facile per gli hacker entrare in sistemi che non sono ben protetti. Molte configurazioni cloud offrono accesso ampio a troppi utenti; una volta che qualcuno entra, può muoversi liberamente. Conservare i backup in loco dà alle aziende un maggiore controllo su chi può accedere ai propri dati. E quando quei backup sono costruiti in modo tale da non poter essere modificati o eliminati, nemmeno da qualcuno all'interno dell'azienda, diventano un modo affidabile per recuperare dopo un attacco. Se il ransomware AI colpisce, avere backup intatti significa che non devi pagare per riottenere i tuoi dati.

Tendenza #4: Ingegneria Sociale Potenziata dall'AI (Voice Phishing)

Gli attaccanti stanno ora utilizzando l'AI per sembrare veri dipendenti. Chiamano i servizi di assistenza fingendo di essere qualcuno all'interno dell'azienda, utilizzando dettagli personali per superare i controlli di identità. Una volta entrati, reimpostano le password, eludono i passaggi di sicurezza e si muovono attraverso i sistemi per rubare dati o lanciare ransomware.

Un metodo per guadagnare terreno è il voice phishing. Con strumenti AI, gli attaccanti possono clonare voci che suonano quasi esattamente come i colleghi, persino abbinando accenti e modelli di linguaggio. Queste voci false vengono utilizzate per ingannare il personale a concedere accesso o condividere informazioni sensibili. Sia CrowdStrike che Zscaler riportano che questi attacchi stanno avvenendo più frequentemente e sono più difficili da individuare.

Ecco come lo fanno: gli attaccanti utilizzano credenziali rubate e ingegneria sociale per muoversi attraverso app cloud, piattaforme di identità e sistemi di dati muovendosi silenziosamente e rapidamente. I cattivi attori si stanno anche concentrando su meno obiettivi ma con maggiore impatto. Invece di lanciare una rete ampia, scelgono aziende specifiche, raccolgono grandi quantità di dati e li utilizzano per fare pressione sulle vittime. Il voice phishing è spesso il primo passo in questi attacchi ransomware AI.

Per fermare questo tipo di minaccia, le aziende hanno bisogno di sistemi che verifichino ogni richiesta, indipendentemente da chi sembri provenire. Ecco perché molti team di sicurezza si stanno rivolgendo a modelli di zero trust, che assumono che nessun utente o dispositivo sia sicuro fino a prova contraria.

Tendenza #5: Strumenti AI Deviati

Gli strumenti AI originariamente progettati per aiutare i team di cybersecurity sono ora armati per intenti malevoli. HexStrike AI, ad esempio, è stato progettato per cercare vulnerabilità e assistere nella correzione. Gli hacker ora lo usano per sfruttare difetti, come quelli recentemente trovati in Citrix, entro pochi giorni dalla divulgazione.

HexStrike automatizza il processo di scansione, attacco e ripetizione fino al successo. Questo significa che gli attaccanti possono eseguire più campagne simultaneamente, aumentando il loro tasso di successo e riducendo il tempo tra la scoperta della vulnerabilità e lo sfruttamento.

Altri strumenti difensivi come Velociraptor e PentestGPT sono anch'essi mal utilizzati. Nei forum del dark web, gli attaccanti condividono e vendono accesso a sistemi compromessi, trasformando agenti AI un tempo utili in passività pericolose.

Perché il Recupero Deve Essere una Priorità

Gli attacchi ransomware AI di oggi sono più rapidi, più intelligenti e sempre più autonomi, rendendo le strategie tradizionali di prevenzione del ransomware insufficienti da sole. La finestra tra la divulgazione della vulnerabilità e lo sfruttamento si sta rapidamente riducendo.

Ecco perché le organizzazioni devono cambiare mentalità: assumere una violazione, prepararsi al recupero.

Dando priorità alla prontezza al recupero, le aziende possono garantire resilienza anche quando la prevenzione del ransomware AI fallisce.

Object First’s Ootbi (Out-of-the-Box Immutability) offre esattamente questo: un modo semplice e potente per proteggere i backup con immutabilità integrata, rendendo il recupero veloce, sicuro e affidabile.

Perché Ootbi è la Soluzione Giusta

- Immutabile per Default: L'architettura a prova di ransomware di Ootbi garantisce che i backup non possano essere alterati o eliminati, rendendo possibile il recupero anche dopo una violazione.

- On-Premises Storage: Protegge contro gli attacchi ransomware AI basati sul cloud mantenendo i dati critici fuori portata.

- Design Zero Access: Elimina le minacce interne e gli attacchi basati su credenziali, specialmente quelli derivanti da ingegneria sociale potenziata dall'AI.

Considerazioni Finali

L'AI sta cambiando le fondamenta di come funziona il ransomware, chi può lanciarlo, quanto velocemente si diffonde e quanto colpisce. La migliore difesa va più a fondo e inizia prima di essere più intelligente. La soluzione sono backup a prova di ransomware e immutabili.

Per saperne di più su come proteggere i tuoi dati dal ransomware AI e migliorare la tua strategia AI Ripristino da ransomware, programma una demo con Object First oggi.