3 Principi Zero Trust per il Backup dei Dati

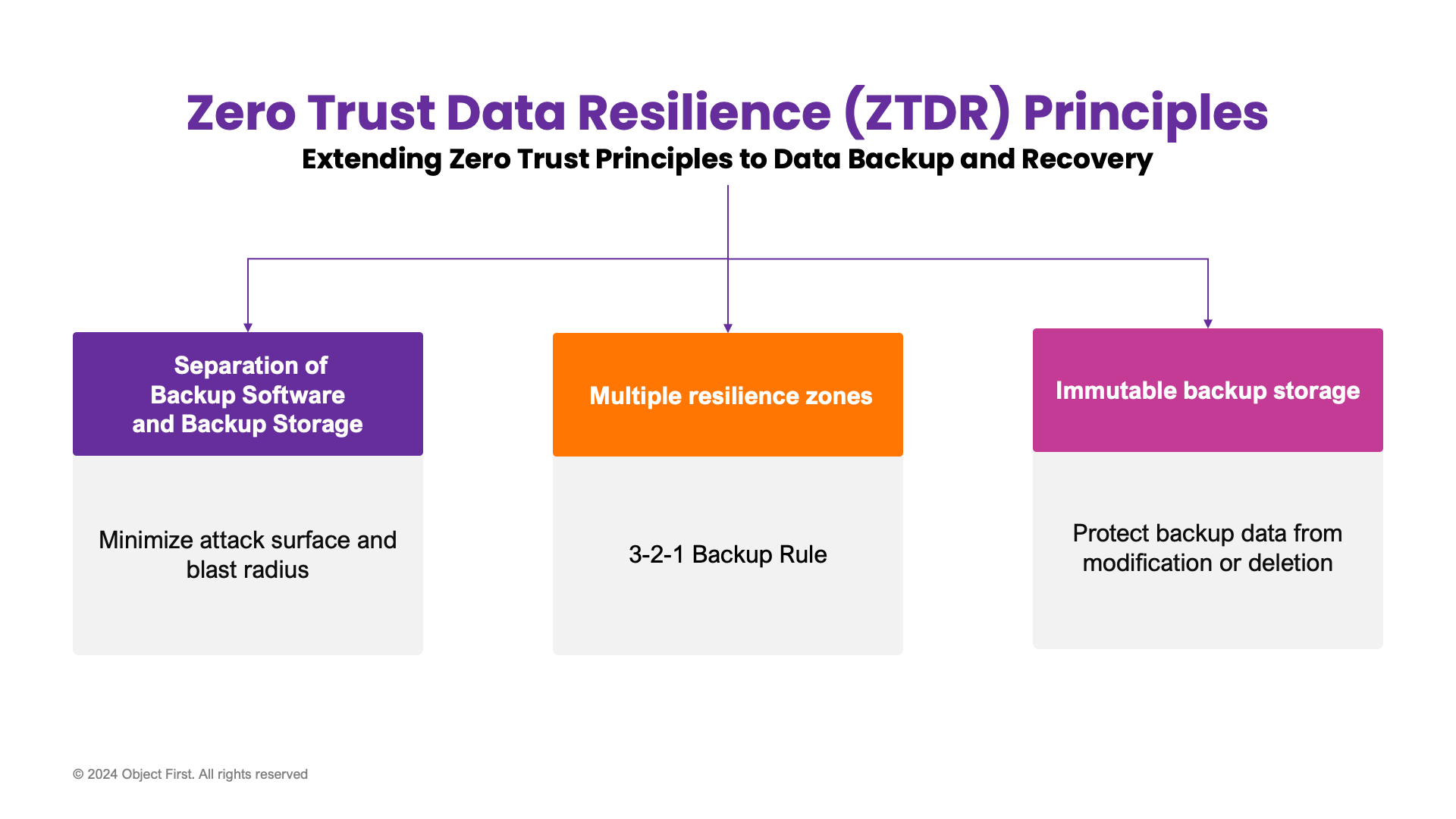

Nel blog #1 di questa serie, abbiamo delineato i principi di Zero Trust e introdotto il nuovo modello di Zero Trust Data Resilience (ZTDR). Il modello e l'architettura ZTDR sono stati sviluppati in collaborazione tra Veeam e Numberline Security. Estende i principi del Modello di Maturità Zero Trust del CISA con i seguenti principi che coprono il backup e il ripristino dei dati aziendali (vedi Figura 1):

- Segmentazione — Separazione del Software di Backup e dello Storage di Backup per applicare l'accesso con il minor privilegio, oltre a minimizzare la superficie di attacco e il raggio d'azione.

- Zone di resilienza dei dati multiple o domini di sicurezza per conformarsi alla Regola di Backup 3-2-1 e garantire una sicurezza multilivello.

Storage di backup immutabile per proteggere i dati di backup da modifiche e cancellazioni. Accesso zero a root e OS, proteggendo contro attaccanti esterni e amministratori compromessi, è un requisito fondamentale come parte della vera immutabilità.

Figura 1: Principi fondamentali del ZTDR

In questo blog, #2 della serie, esamineremo in profondità i tre (3) principi di Zero Trust Data Resilience.

Principio #1: Segmentazione del Software di Backup e dello Storage di Backup

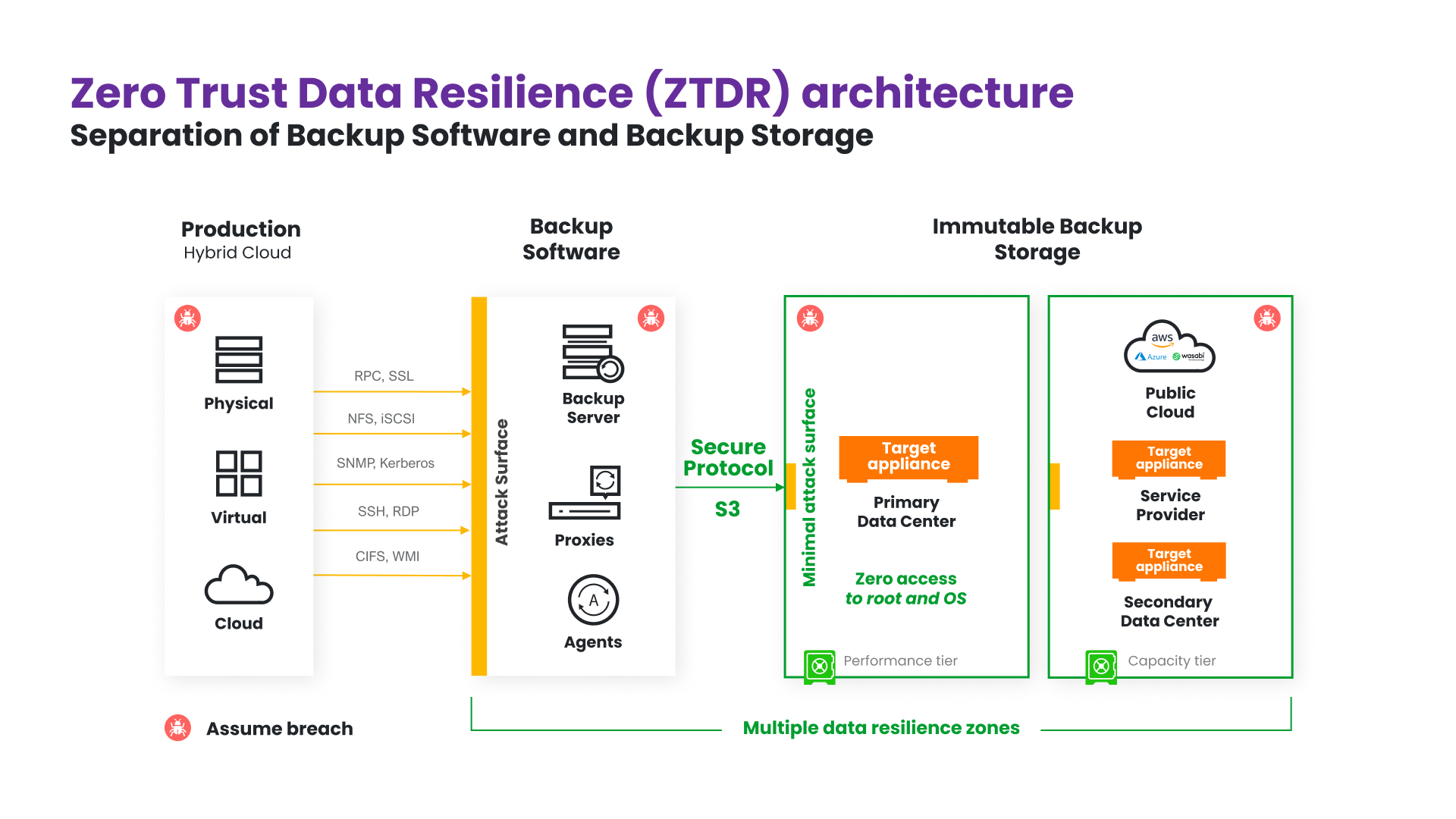

L'infrastruttura di backup ha intrinsecamente una grande superficie di attacco, richiedendo accesso in lettura e scrittura ai sistemi di produzione attraverso tutte le applicazioni aziendali e le fonti di dati sia per ambienti on-premises che ibridi. Per mitigare questo rischio, la Zero Trust Data Resilience richiede che l'infrastruttura di backup sia segmentata in più zone di resilienza o domini di sicurezza — come Software di Backup, Storage di Backup Primario e Storage di Backup Secondario – ciascuno con il proprio accesso con il minor privilegio, superficie di attacco ridotta e raggio d'azione minimo. In questo caso, il Software di Backup può ancora avere una superficie di attacco esposta, ma lo Storage di Backup avrà una superficie di attacco minima. Questo si ottiene utilizzando il controllo degli accessi Zero Trust e un protocollo di comunicazione sicuro come S3 su HTTPS per minimizzare il rischio di penetrazione al componente di Storage di Backup (Vedi Figura 2).

Figura 2: Architettura ZTDR

Principio #2: Zone di Resilienza dei Dati Multiple

Un concetto fondamentale di Zero Trust per il networking è la microsegmentazione per suddividere i perimetri di sicurezza in zone più piccole, per applicare l'accesso con il minor privilegio e ridurre il raggio d'azione di qualsiasi zona compromessa e il movimento laterale di un attaccante. Per ZTDR, questo concetto può essere applicato utilizzando zone di resilienza dei dati. Le zone di resilienza separano lo storage di backup e isolano il piano di controllo dello storage dal software di backup e dal suo piano di controllo. Questo fornisce una linea di demarcazione critica che garantisce la sopravvivenza dei dati di backup anche in caso di compromissione del software di backup. Questo può accadere per molteplici motivi, inclusi attori interni malintenzionati. Un sistema di backup deve garantire che i dati di backup possano essere recuperati in modo semplice e rapido da un'installazione pulita del software di backup. Zone di resilienza dei dati multiple salvaguardano l'efficacia della strategia di sicurezza multilivello e la tua conformità alla Regola di Backup 3-2-1.

Regola di Backup 3-2-1

- Almeno tre (3) copie di dati inclusi i dati di produzione.

- Almeno due (2) copie di dati di backup su archivio immutabile in zone di resilienza separate.

- Almeno una (1) copia off-site.

Principio #3: Storage di Backup Immutabile

Secondo ZTDR, i dati di backup devono essere anche immutabili in modo che, anche in caso di attacco ransomware, i dati di backup non possano essere modificati o cancellati. La resilienza dei dati può essere massimizzata fornendo ai clienti un set di destinazione indurito, archivio immutabile, impostato in modalità di conformità con accesso zero al sistema operativo o all'account root. Questo storage può includere soluzioni e protocolli specifici del fornitore e protocolli standard di settore come S3 utilizzati da Object First.

Immutabilità e Sicurezza nativa S3

- S3 fornisce la più affidabile immutabilità di storage standard di settore, sicurezza, IAM e protocollo di comunicazione sicuro.

Design e Architettura Aperta

- Il Design e l'Architettura Aperta sono uno dei principi fondamentali della sicurezza IT in generale. Utilizzare il protocollo S3 standard di settore si allinea bene con questo principio.

Conclusione

Un sistema di backup e ripristino dei dati ben architettato includerà la segmentazione tra il Software di Backup e gli strati di Storage di Backup. Questo è il principio principale del ZTDR ed è direttamente derivato dal principale principio di Zero Trust della segmentazione degli accessi. Questa segmentazione è fondamentale per mantenere la resilienza, l'immutabilità e la flessibilità di cui le aziende hanno bisogno. Riduce la superficie di attacco e garantisce una sicurezza multilivello, riducendo drasticamente il rischio di violazione dei dati.